CobaltStrike流量特征

原文与图片来源:https://www.ddosi.org/cobaltstrike/

基础特征(修改profile/证书可隐藏)

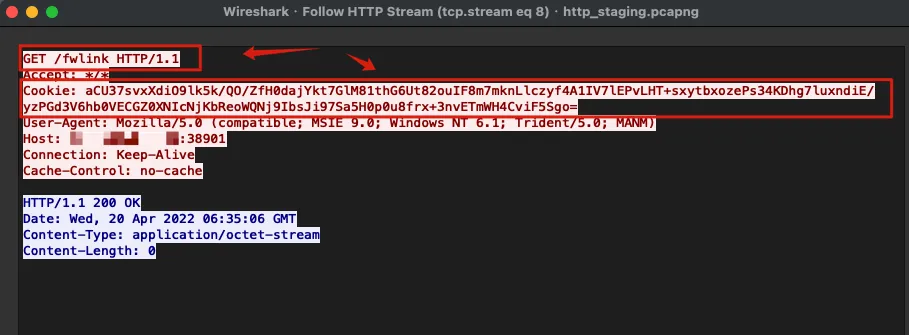

http请求

http-beacon通信中,在默认profile文件的情况下,会使用get方法向/ca /dpixel /__utm.gif等地址发起请求,同时会存在cookie字段、其值为base64编码后的非对称算法加密数据。

1 | # default c2-http profile |

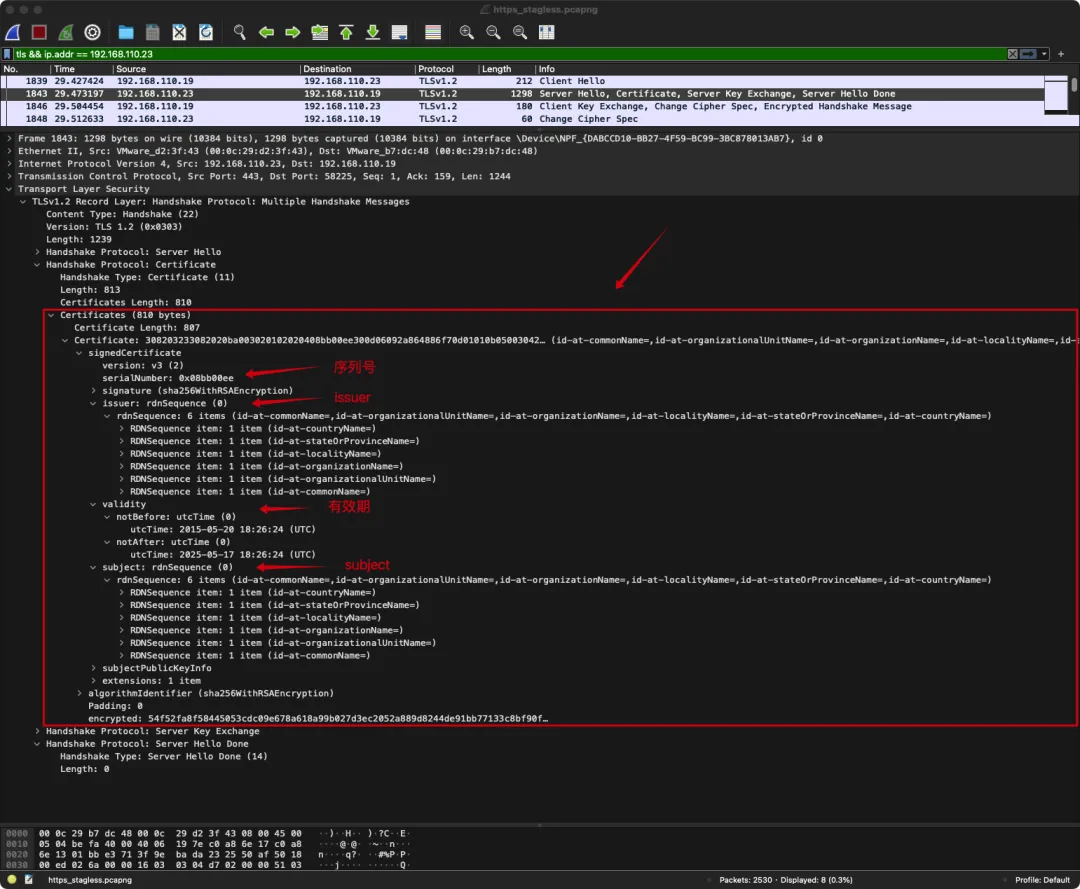

https证书

https-beacon通信中,默认情况下使用空证书建立加密通信

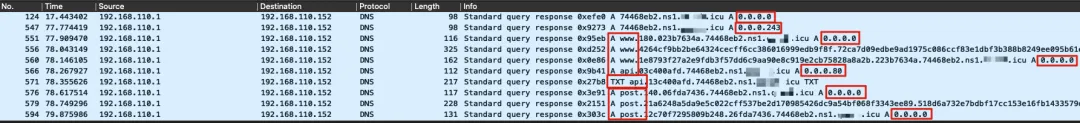

dns异常返回值

dns-beacon通信中,默认使用 “cdn.”、“www6.”、“api.”、“www.”、“post.” 为开头发起 dns 请求,并且查询结果伴随 0.0.0.0、0.0.0.80、0.0.0.241 等非常规 IP 。

强特征(需修改源码)

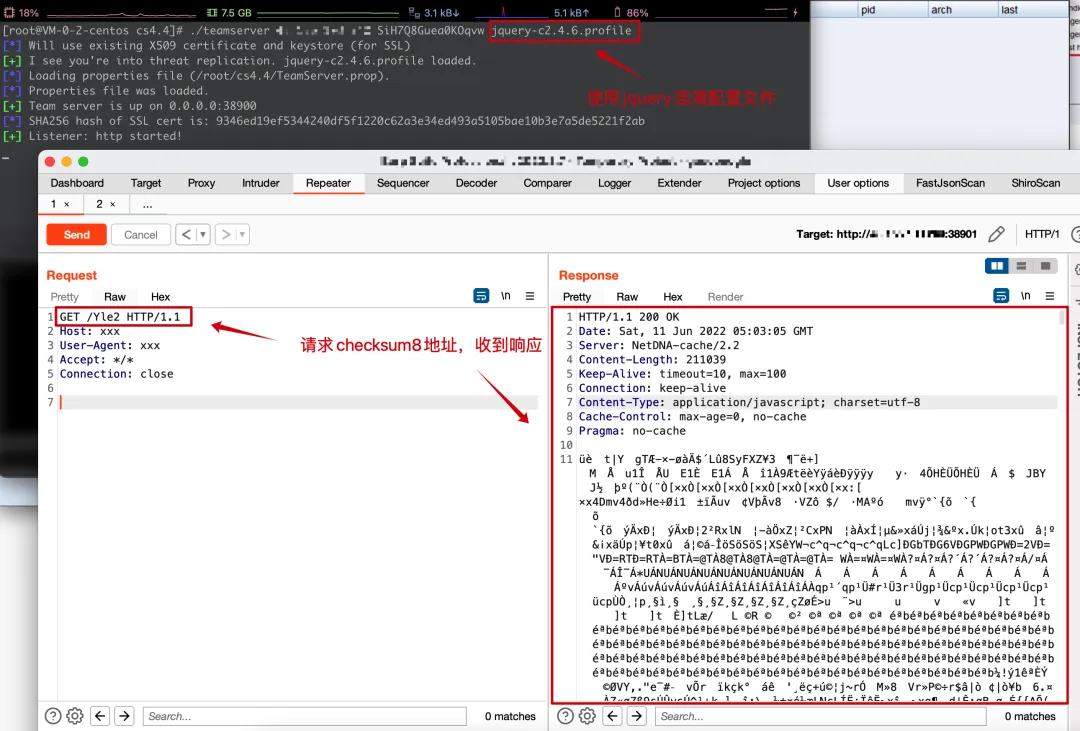

chechsum8

采用staging模式的CS木马会向指定的服务器随机符合checksum8规则(路径的 ascii 之和与 256 取余计算值等于 92 )的路径下载stage。即使修改下载地址,但c2服务器依然会对符合checksum8规则的地址作出响应。

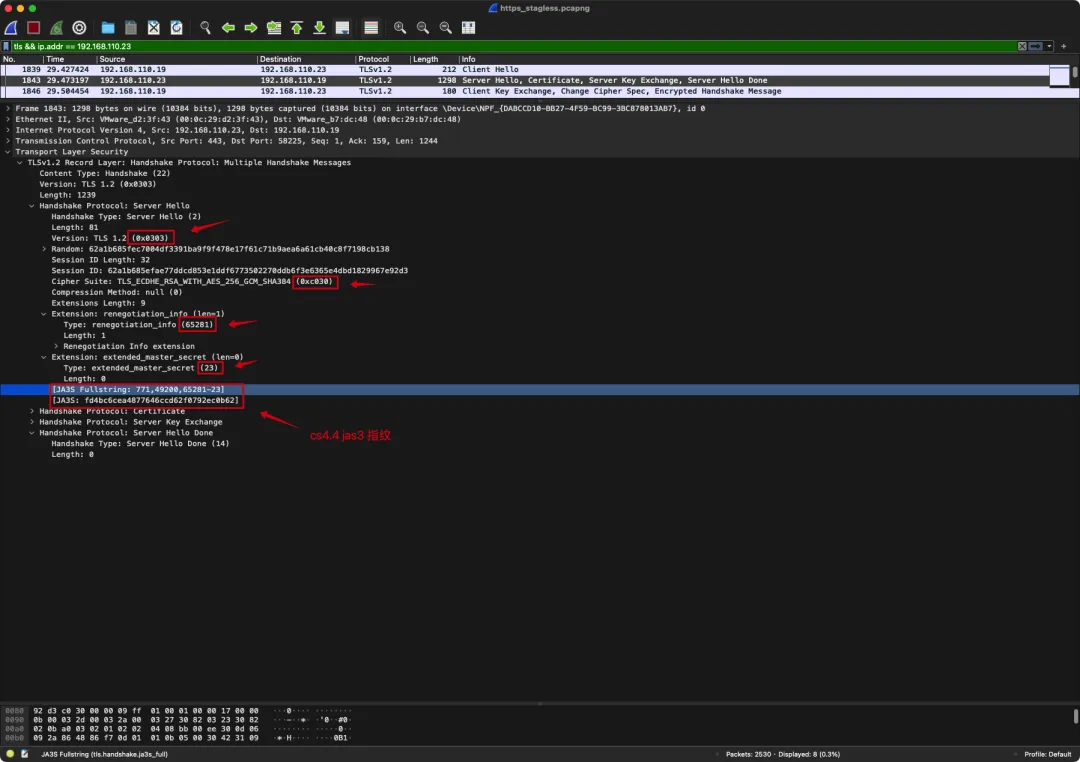

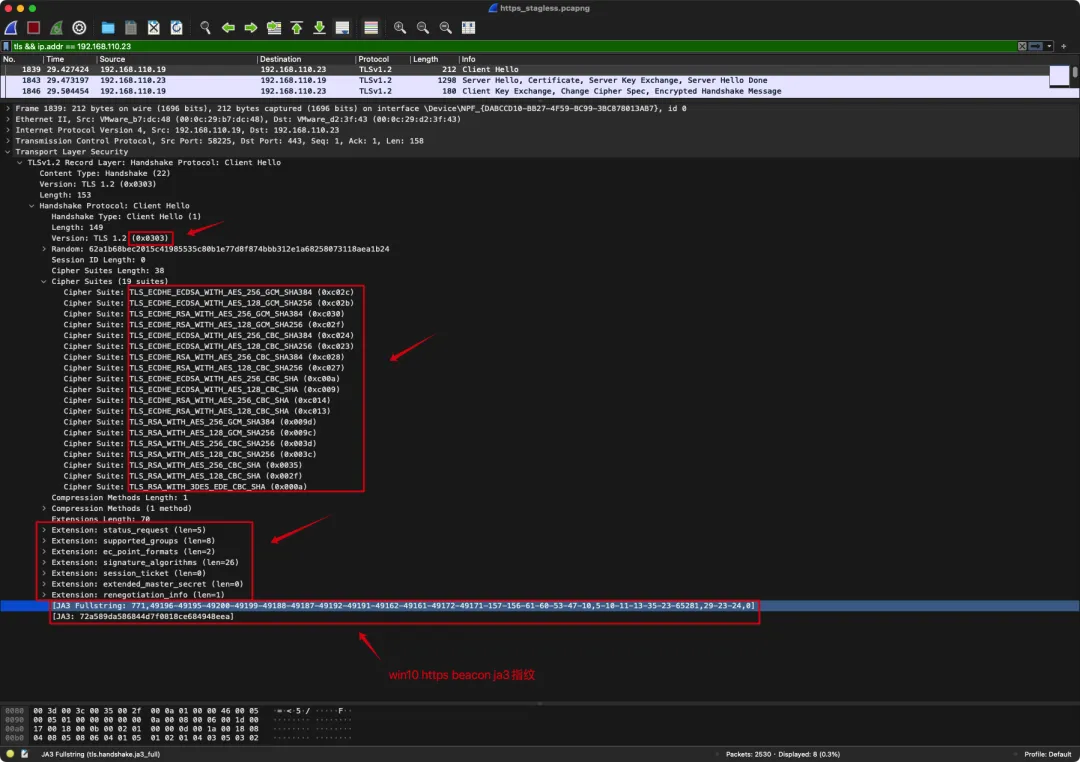

ja3/ja3s

ja3 和 ja3s 分别代表 tls 握手阶段的 client-hello、server-hello 的数据集合计算出的哈希值(md5),相同版本相同系统下指纹相同,该特征与操作系统、cobaltstrike 版本有关,profile 文件无法对其修改。

1 | # win10-https-beacon-ja3 指纹:72a589da586844d7f0818ce684948eea |

1 | # centos-cs4.4-ja3s 指纹:fd4bc6cea4877646ccd62f0792ec0b62 |