信息安全工程师软考(2):网络攻击原理与常用方法

网络攻击基础与模型

攻击原理表

- 攻击者分类:黑客(挑战/好奇)、间谍(获取情报)、恐怖主义者(恐怖事件)、公司职员(报复)、职业犯罪分子(经济利益)、破坏者(无目的破坏)

- 攻击内容:

- 用户命令(如cmd命令)

- 脚本/程序

- 自治主体(黑客自研工具)

- 电磁泄露(通过电磁感应窃取数据,防护措施:光纤/屏蔽网线)

- 攻击访问:本地访问(内鬼)、远程访问(黑客)

- 攻击效果-CIA对应:

- 破坏信息→完整性

- 信息泄密/窃取服务→机密性

- 拒绝服务→可用性

网络攻击模型(考选择题为主,了解即可)

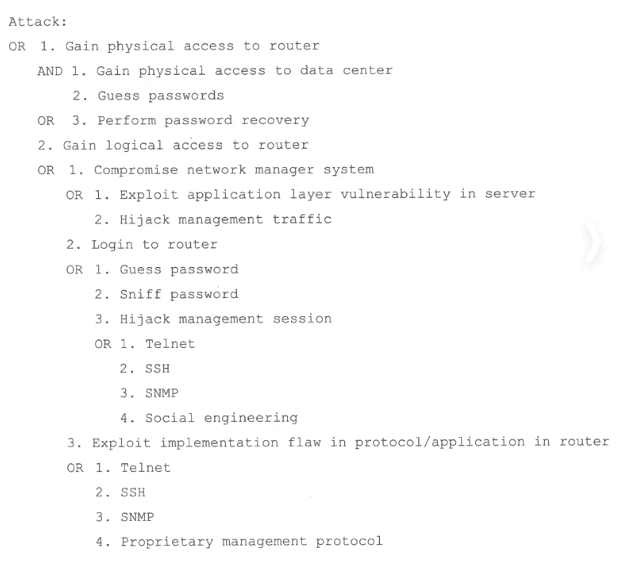

攻击树模型

-

起源:由故障树分析方法扩展而来,采用AND-OR树形结构

-

典型应用:

- 红队(Red Team)用于渗透测试

- 蓝队(Blue Team)用于防御研究

-

优点:

- 支持专家头脑风暴整合

- 可进行费效/概率分析

- 能建模复杂攻击场景

-

缺点:

- 无法处理多重尝试攻击

- 不能建模时间依赖/循环事件

- 大规模网络处理复杂度高

MITRE ATT&CK模型

- 本质:基于真实攻击数据提炼的攻击矩阵模型

- 四大应用场景(主要记忆):

- 网络红蓝对抗模拟

- 网络安全渗透测试

- 网络防御差距评估

- 网络威胁情报收集

网络杀伤链(Kill Chain)模型

- 阶段划分:7个攻击阶段(目标侦察→武器构造→载荷投送→漏洞利用→安装植入→指挥控制→目标行动)

- 区别划分:与ATT&CK模型差别是线性阶段划分,而非矩阵结构。

网络攻击趋势

- 攻击智能化、自动化

- 攻击者群体普适化(攻击更简单)

- 攻击目标多样化和隐蔽性

- 攻击计算资源获取方便(DDOS/云计算口令破解)

- 攻击活动持续化强(APT攻击) :渐进化渗透、长期化(震网)

- 攻击主体组织化

网络攻击一般过程(8步曲)

- 隐藏攻击源(跳板代理)

- 收集攻击目标信息(信息收集)

- 获取目标访问权限

- 隐蔽攻击行为

- 实施攻击

- 开辟后门(持久化)

- 清除攻击痕迹

网络攻击常见技术方法

端口扫描

- 目的:通过逐个尝试与TCP/UDP端口连接,结合服务器返回信息,推断运行的服务

- 扫描方法:

- 完全连接扫描(完整的TCP三次握手)

- 半连接扫描/SYN扫描(仅完成前两次握手,不发送ACK):若收到SYN+ACK则端口开放,无响应则关闭。

- ID头信息扫描:必要条件:需要第三方“哑主机”(dumb主机)

- 源主机A向哑主机B发送连续PING包,记录ID头递增规律(如4,5,6…)

- A冒充B向目标主机C发送SYN包

- 观察B返回A的ID头:

- C端口关闭:ID头保持连续递增(如7,8,9…)

- C端口开放:ID头不连续(如7,10,12…因C与B产生额外通信)

- 隐蔽扫描:绕过IDS、防火墙等

- SYN|ACK扫描:直接发送SYN|ACK包,关闭会返回RST信息,开放则无返回

- FIN扫描:发送FIN数据包,关闭会返回RST信息,开放则无返回

- ACK扫描:发送FIN数据包

- TTL:开放端口<64 关闭端口>64

- WIN:开放端口>0 关闭端口=0

- NULL/XMAS扫描:与标记位ACK, FIN, RST, SYN, URG, PSH有关,关闭会返回RST信息,开放则无返回

- NULL:标记位全部置0

- XMAS:标记为全部置1

口令破解

- 攻击突破口: 网络攻击者常以破解弱口令作为突破口获取系统访问权限

- 主要目标: 主要针对简单密码如"123456"、"111111"等易破解的弱口令

- 攻击流程:

- 建立与目标网络服务的连接

- 准备用户名列表和字典文件

- 按协议规定发送用户名和密码组合

- 检测服务返回信息判断是否成功

- 循环尝试直至字典穷尽

缓冲区溢出攻击

- 核心原理: 向缓冲区写入超出其容量的数据,覆盖正常程序或数据,使计算机转去执行攻击者预设的程序代码

- 攻击后果:

- 直接破坏:导致程序执行出错崩溃,正常功能无法继续

- 隐蔽攻击:精心构造的输入不会引发明显错误,能精确执行攻击者预设的操作,实现非法控制或数据窃取

- 解决方案:

- 输入检查

- 安全函数

- 内存保护

恶意代码

- 定义: 为达到恶意目的而专门设计的程序或代码,旨在破坏计算机或网络系统的可靠性、可用性、安全性和数据完整性,或损耗系统资源。

- 类型:计算机病毒,蠕虫,特洛伊,后门,逻辑炸弹,僵尸网络

拒绝服务攻击DOS

攻击者通过恶意消耗系统资源(CPU、内存、硬盘、网络带宽等),使目标系统无法为正常用户提供服务。

典型攻击手段:

-

SYN Flood泛洪攻击

- 原理: 利用TCP三次握手缺陷,攻击者发送大量伪造SYN包但不完成第三次ACK确认。

- 主要消耗内存资源。

-

UDP Flood

- 特点: 持续发送海量UDP报文,主要消耗目标主机的网络带宽资源。

- 对比: 与SYN Flood不同,UDP无连接状态,攻击更直接但防御相对容易。

-

Smurf攻击

-

具有放大效应,一个请求触发多个响应。

-

攻击流程

- 攻击者伪装目标主机IP

- 向局域网广播地址发送ICMP请求

- 局域网内所有主机向目标回应ICMP响应

-

-

垃圾邮件攻击

- 方式: 通过邮件炸弹程序发送海量垃圾邮件。

- 目标: 耗尽用户邮箱的磁盘存储空间。

-

算法资源攻击

- 原理: 利用计算算法漏洞(如Hash碰撞),构造恶意输入使CPU/内存过载。

- 案例: Hash DoS通过精心构造的输入使哈希表退化为链表,大幅降低查询效率。

-

Ping of Death/畸形报文攻击

- 特征: 发送超过65535字节的畸形IP数据包。

- 漏洞原因: 早期TCP/IP栈未做长度校验,导致缓冲区溢出。

-

Teardrop泪滴攻击

- 技术细节: 伪造IP分片报文,设置重叠偏移量使重组失败。

-

DDoS分布式拒绝服务攻击:通过肉鸡发起协同攻击

网络钓鱼

通过假冒官方网站诱导用户输入用户名密码等敏感信息

网络窃听

- 攻击本质: 非法获取网络传输中的敏感信息(如密码)

- 技术实现: 需要将网卡设置为混杂模式(Promiscuous mode)

- 网络要求:集线器连接

SQL注入

插入恶意SQL命令

社交工程

社会工程学(如杀猪盘、电信诈骗)

电子监听

- 监听对象:

- 键盘输入的电磁泄漏

- 屏幕显示内容的辐射信号

- 温度变化等物理量信息

会话劫持

- 典型示例:

- TCP会话劫持:窃取会话信息后仿冒合法用户通信

- 桌面劫持:利用用户离开时物理接触设备(如借用电脑)

- 攻击效果: 绕过身份认证环节,直接获得合法权限

漏洞扫描

- 双重用途: 既可用于攻击前侦察,也可用于防御性检测

- 扫描类型:

- CGI漏洞扫描

- 弱口令扫描

- 操作系统漏洞扫描

- 数据库漏洞扫描

- 防御应用: 通过主动扫描发现漏洞后实施加固措施

代理技术

- 核心目的: 隐藏攻击者真实身份和IP地址

- 实现方式:

- 使用免费代理服务器作为"攻击跳板"

- 采用多级代理(跳板主机)增加追踪难度

数据加密

- 攻击者用途:逃避网络安全管理人员跟踪

- 防御应用:

- 加密敏感信息防止窃听

- 即使数据被截获也无法解密使用

- 安全原则: 所有攻击相关数据必须加密处理或者立即销毁

黑客常用工具

扫描器

- 基础功能:通过扫描程序获取目标的IP地址、开放端口号、服务器版本信息及潜在漏洞

- 分类依据:根据扫描目的不同分为三类:

- 地址扫描器:检测网段内活跃IP

- 端口扫描器:识别活跃主机开放的端口

- 漏洞扫描器:分析服务器程序版本及漏洞

远程监控

- 运作机制:黑客通过管理端控制肉鸡

- 主要用途:

- 发起DDoS攻击

- 作为攻击跳板

密码破解

- 攻击方式:

- 口令猜测:针对弱密码

- 穷举搜索:利用高性能计算机尝试所有可能组合

- 撞库攻击:基于已有密码数据库进行匹配尝试

网络嗅探器

- 核心功能:截获并分析网络数据包(可能包含明文传输的账号密码)

- 安全风险:未加密通信中可直接获取传输内容(如HTTP协议)

安全渗透工具箱

- 系统化方案:集成多种攻击工具的操作系统

- 典型代表:

- Metasploit

- Kali Linux

网络攻击案例分析

DDoS

分布式拒绝服务攻击,通过控制大量主机同时发起攻击

- 目标探测:扫描大量主机寻找可攻击目标

- 漏洞利用:攻击存在安全漏洞的主机并获取控制权

- 程序植入:在被控主机安装客户端攻击程序

- 扩散感染:以已攻陷主机为跳板继续扫描攻击新目标

- 集中攻击:当控制足够数量主机后,主控端统一发起攻击指令

常用技术手段:

- HTTP Flood攻击

- SYN Flood攻击

- DNS放大攻击

- 通过肉鸡伪造目标IP向多个DNS服务器发送查询请求,DNS服务器将应答包集中发送至目标系统,利用UDP协议无连接特性产生流量洪泛

- 协议特性:基于UDP协议,主要消耗目标网络带宽资源

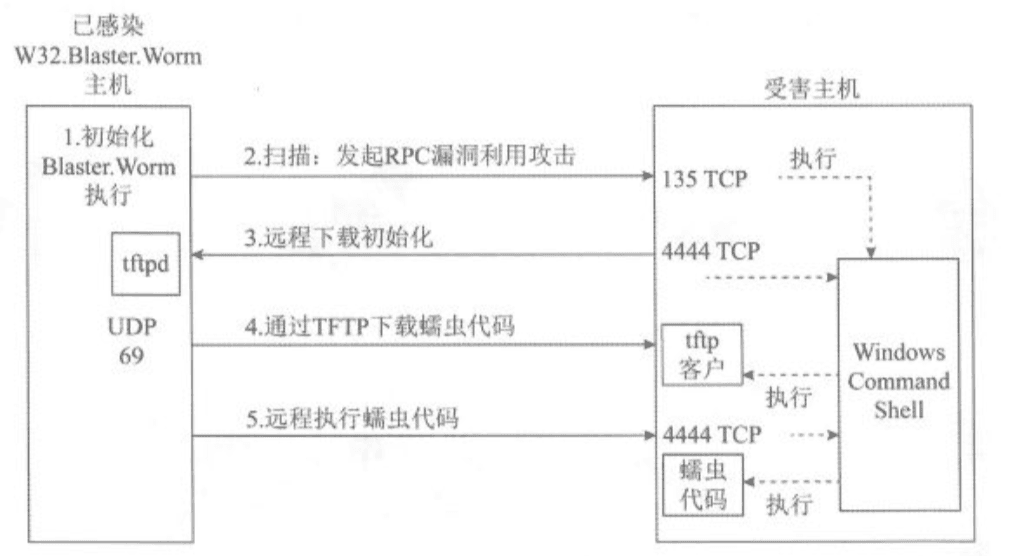

W32.Blaster.Worm

名称含worm后缀的是网络蠕虫(选择题重要考点)

- 利用漏洞:DCOM RPC服务漏洞(TCP 135端口)

- 破坏表现:

- 导致系统频繁重启

- 攻击windowsupdate.com阻止补丁更新

- 形成持续传播感染链

- 传播途径:通过局域网扫描主动寻找漏洞主机

- 高危端口:135,139,445

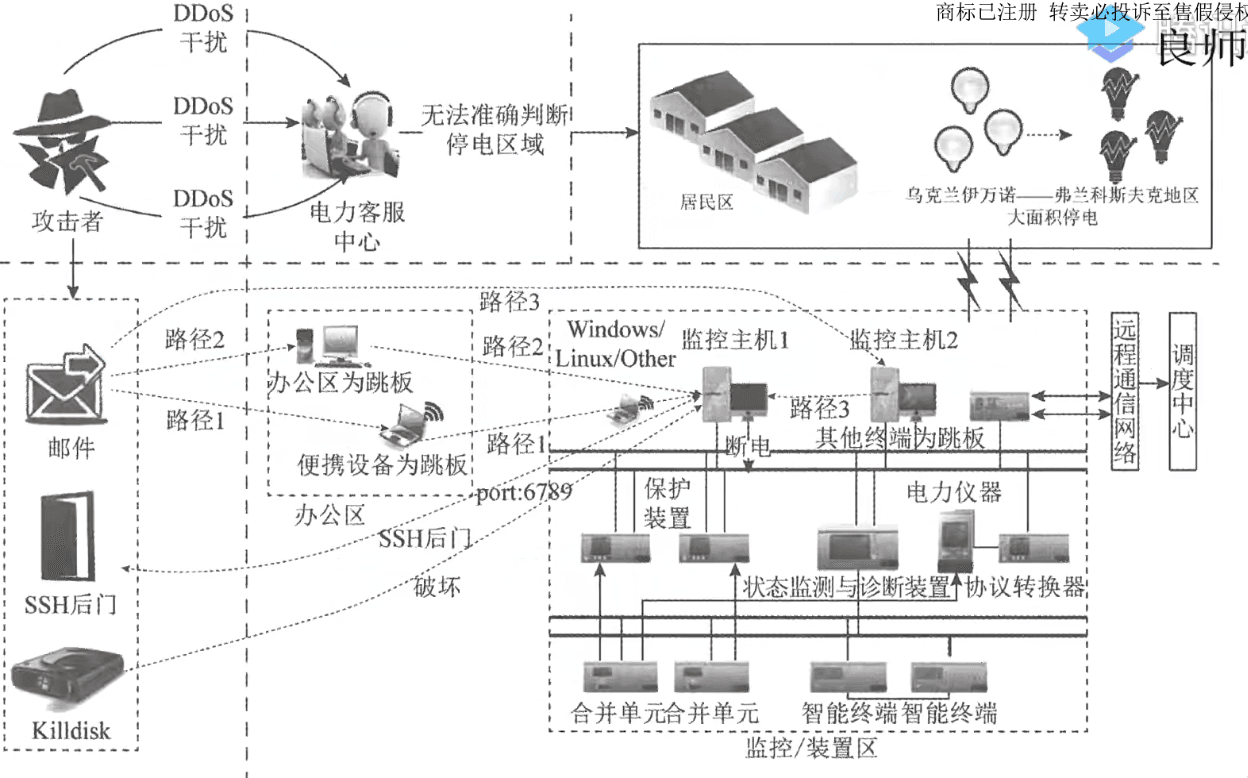

乌克兰电力攻击事件

- 钓鱼邮件诱导:黑客利用钓鱼邮件欺骗电力公司员工下载带有BlackEnergy恶意代码的文件

- 木马激活:诱导用户打开文件激活木马程序,获取电脑控制权

- 后门安装:安装SSH后门和系统自毁工具Killdisk,最终获得主控电脑控制权

- 断电操作:远程操作恶意代码断开主控计算机与变电站连接并切断电源

- 干扰维修:同时发动DDoS攻击电力客服中心,阻止工作人员进行维修

APT攻击

-

技术高级(A):使用多种攻击途径,包括0Day漏洞,能动态调整攻击方式

-

持续时间长§:有明确目标,通过长期信息收集、监控、渗透逐步实施

-

威胁性大(T):通常由国家支持的黑客团队发起,针对关键基础设施

-

防范措施:

- 综合分析:通过安全沙箱、大数据分析、态势感知等平台联动

- 多设备协同:不依赖单一安全设备,需要全网安全设备统一分析

- 安全管理:定期数据备份、漏洞扫描等基础安全措施