信息安全工程师软考(4):网络安全体系与模型

概述

网络安全模型

BLP模型

-

Bell-LaPadula模型(BLP)是机密性模型,用于防止非授权信息的扩散,该模型包含两个特性:简单安全特性和*特性。概括:上写下读。

-

简单安全特性:

- 读访问条件:主体安全级≥客体安全级,且主体范畴集包含客体全部范畴

- 操作限制:只能向下读,不能向上读

-

*特性:

-

写访问条件:客体安全级≥主体安全级,且客体范畴集包含主体全部范畴

-

操作限制:只能向上写,不能向下写

-

-

局限性:只能保障机密性,不能保障完整性

-

BLP机密性模型可用于实现军事安全策略,美国国防部为保护计算机机密信息提出的限制策略。

-

策略规定:用户要合法读取某信息,当且仅当用户安全级大于等于该信息的安全级,并且用户的访问范畴包含改信息范畴时。

- 安全级划分: 公开<秘密<机密<绝密(线性有序)

- 范畴集定义: 信息所属领域(如人事处、财务处等职能部门)

- 典型案例:

- 文件F:{机密:人事处,财务处}

- 用户A:{绝密:人事处} → 不可读F(缺少财务处范畴)

- 用户B:{绝密:人事处,财务处,科技处} → 可读F(满足全部条件)

Biba模型

- Biba完整性模型,主要用于防止非授权修改系统信息,以保证系统的信息完整性。拥有三个特性:*简单安全性、特性和调用特性。概括:上读下写

- 简单安全特性:

- 修改访问条件:主体安全级≥客体安全级,且主体范畴集包含客体全部范畴

- 操作限制:不能向下读(低完整性数据),但可向下写

- *特性:

- 禁止主体完整性级<客体完整性级时修改客体

- 操作限制:不能向上写(低完整性主体修改高完整性数据)

- 调用特性:

- 禁止低完整性主体调用高完整性主体

信息流模型

-

访问控制模型的一种变形,简称FM。

-

数学表示:(非重点内容)

-

符号含义:

- : 客体集合

- : 进程集合

- : 安全类型集合

- : 支持结合、交换的二进制运算符

- : 流关系

-

安全判定: 当且仅当执行操作后不会导致流与流关系冲突

-

-

信息流模型的应用:分析隐蔽通道

- 主要功能: 防止敏感信息通过隐蔽通道泄露

- 隐蔽通道表现: 低安全等级主体对高安全等级主体信息的间接读取

信息保障模型

考点:英文缩写全称

-

PDRR模型

-

Protection(保护): 加密、数字签名、访问控制等

-

Detection(检测): 入侵检测、脆弱性扫描等

-

Recovery(恢复): 数据备份、系统恢复等

-

Response(响应): 应急策略、安全评估等

-

-

P2DR模型:相比PDRR增加安全策略维度

- Policy(安全策略)

- Protection(防护)

- Detection(检测)

- Response(响应)

-

WPDRRC模型

-

Warning(预警)

-

Protection(保护)

-

Detection(检测)

-

Recovery(恢复)

-

Response(响应)

-

Counterattack(反击)

-

能力成熟度模型

对一个组织机构的能力进行成熟度评估,分为五级:

- 非正式执行(随机无序)

- 计划跟踪(主动非体系化)

- 充分定义(正式规范)

- 量化控制(可量化)

- 持续优化(可持续)

安全相关变体:

- SSE-CMM系统安全工程能力成熟度模型: 包含工程过程类、组织过程类、项目过程类。

- 数据安全成熟度模型: 组织建设、制度流程、技术工具及人员能力四个维度评估

- 软件安全成熟度模型分级:

- 1级: 补丁修补

- 2级: 渗透测试+代码评审

- 3级: 漏洞评估+编码标准

- 4级: 风险识别+SDLC检查点

- 5级: 风险覆盖+差距分析

其他安全模型

-

纵深防御模型:

- 安全保护

- 安全监测

- 实时响应

- 恢复

-

分层防护模型:参考OSI模型,对保护对象进行层次化保护。

-

等级保护模型:将信息系统划分为不同安全保护等级,采取相对应的保护措施。

-

网络生存模型:

-

设计目标: 受攻击时仍能维持基本服务

-

遵循3R策略:

- Resist(抵抗)

- Recognize(识别)

- Recover(恢复)

-

网络安全原则

- 系统性和动态性原则

- 整体安全性: 强调"木桶原则",即网络安全性取决于最薄弱的环节,需要强调整体性的安全防护。

- 适时而变: 网络安全策略需要根据系统的安全环境和攻击态势动态变化,不能一成不变。

- 纵深防护与协作性原则

- 技术互补: 各种网络安全技术应该相互补充、相互配合,形成协同防御体系。

- 防护体系: 完整的网络安全体系应包括安全评估、安全防护、安全监测和安全应急响应四个关键环节。

- 网络安全风险和分级保护原则

- 平衡关系: 需要正确处理安全需求、风险与代价的关系,做到安全性与可用性相容。

- 分级防护: 根据网络资产的安全级别(如等保二级、三级、四级)采取相应的防护措施。

- 适度防护: 安全防护并非越严格越好,需要平衡安全性和易用性。例如Windows Vista因过度安全导致使用不便,而Windows 7因适度防护获得广泛应用。

- 标准化与一致性原则

- 技术与管理相结合原则

- 安全第一,预防为主原则

- 安全与发展同步原则

- 人机物融合和产业发展原则

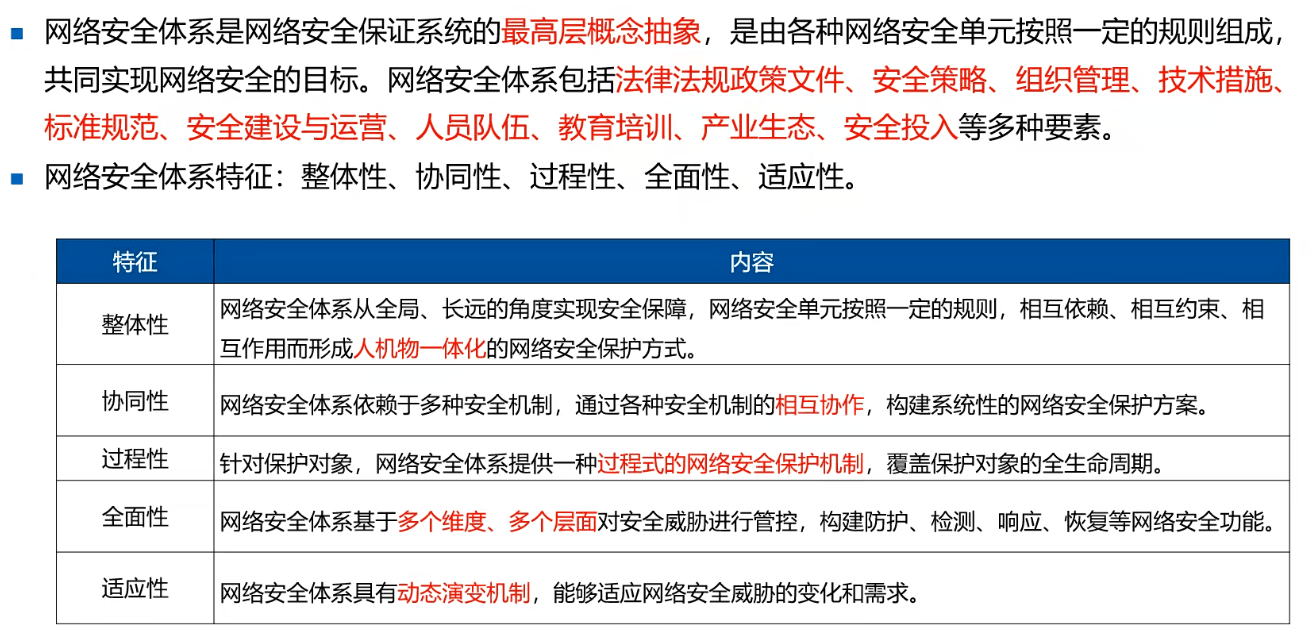

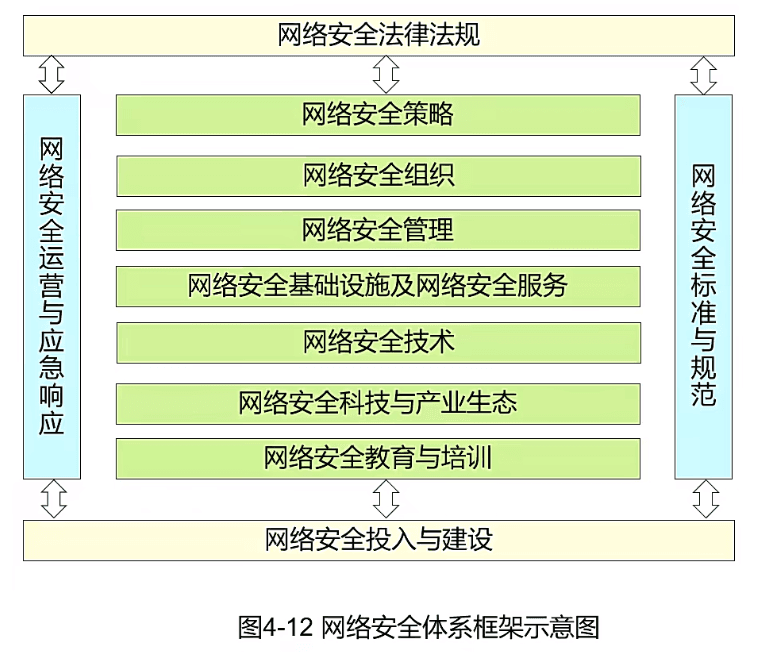

体系框架与建设内容

网络安全组织

-

组织架构层次

-

领导层:由各部门领导组成

-

核心职责:

- 协调跨部门工作

- 审批安全策略与项目预算

- 人员考察录用

-

特点:不直接参与具体实施,负责顶层设计与资源调配

-

-

管理层:安全负责人+中层管理人员(如网络中心主任)

-

核心职能:

- 制定安全策略与预算计划(需报领导层审批)

- 建立安全工作流程

- 监督项目实施与日常维护

-

工作特点:承上启下的枢纽作用,兼具规划与监督职能

-

-

执行层:业务/技术人员+系统管理员+工程人员

-

具体工作:

- 落实安全策略与规章制度

- 设备运维与日常安全检查

- 严格遵循既定工作流程

-

实施特点:实际操作层面,需多方协作(含甲方、集成商、厂商人员)

-

-

外部协作层:安全专家+合作伙伴

-

服务内容:

- 提供最新安全趋势分析

- 开展安全管理培训

- 参与风险分析与建设方案评审

-

协作模式:以项目制形式参与安全建设

-

-

-

组织运作特点

- 层级关系:自上而下的审批流程(如预算需经管理层制定→领导层批准)

- 监督机制:管理层对执行层工作实施双重监督(项目进度+日常维护)

- 协作特点:重大项目常采用"甲方+集成商+厂商+专家"的联合工作组模式

- 决策机制:重大事项需集体决策(如党组会讨论大额预算合理性)

安全管理

-

五大要素:包含管理目标、管理手段、管理主体、管理依据和管理资源,构成完整管理体系框架】

-

目标分类:

- 大目标:政治/经济/文化/国防安全

- 小目标:网络系统保密性©/完整性(I)/可用性(A)/可控性

-

手段组成:安全评估/监管/应急响应/协调/标准规范/保密检查/认证访问控制

-

管理依据:宪法>法律>法规>部门规章>技术规范

-

管理主体

- 宏观层面:国家网络安全职能部门(如网信办、公安部等)

- 微观层面:网络管理员/单位负责人(实操中网管承担主要执行工作)

- 管理特点:需具备全局视角,不仅管理设备更要统筹人员/经费等资源

-

管理资源

- 四类资源:

- 硬件:防火墙等安全设备

- 人力:运维团队(含外包/驻场人员)

- 财力:安全预算编制与审批流程

- 时间:项目建设周期管理(如交付节点)

- 管理要点:甲方信息中心主任需掌握资源调配能力,特别是经费申请与使用规划

- 四类资源:

-

人员安全管理

- 核心目标:降低人为风险(误操作/内部威胁/权限滥用等)

- 三大原则:

- 多人负责:如财务双人复核制

- 任期有限:参照政府官员任期制度

- 职责分离:典型如财务/出纳分权制衡

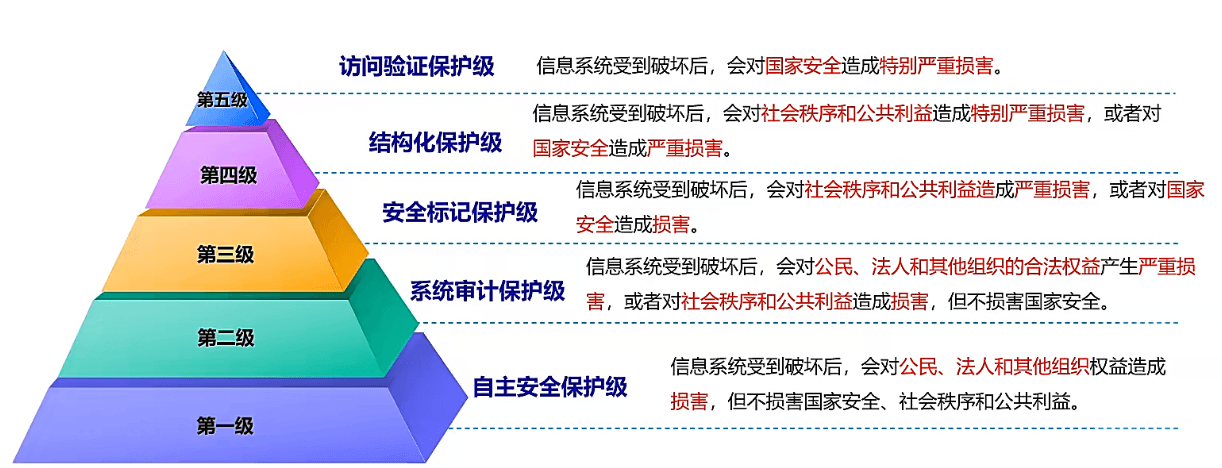

网络安全等级保护2.0

-

分级依据:系统重要性+破坏后危害程度双重维度

-

级别特征:

-

一级:仅影响个体权益(实际项目罕见)

-

二级:影响社会秩序(县医院/区法院典型场景)

-

三级:危害公共利益/国家安全(80%项目采用)

-

四级:特别严重损害(金融/电力系统适用)

-

五级:涉及国家核心机密(转用分级保护体系)

-

-

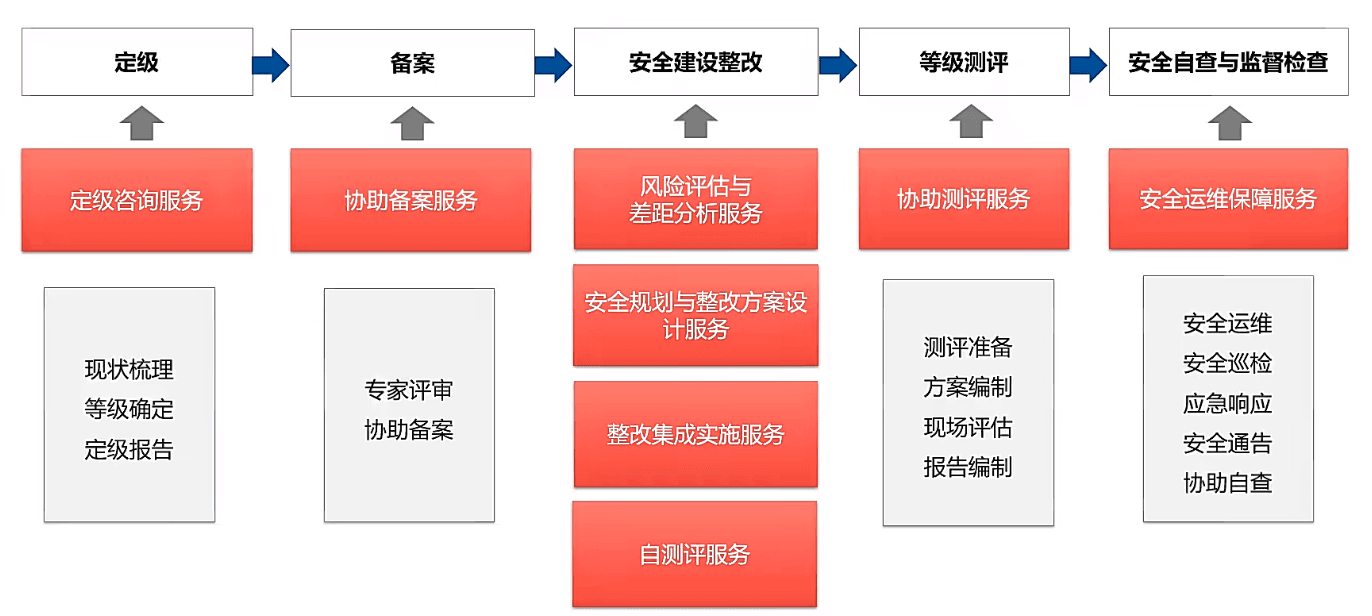

等保项目流程:四阶段模型:

- 定级备案:需公安网安部门审核(厂商可提供咨询服务)

- 建设整改:按标准进行差距分析与改造

- 等级测评:第三方机构评估(三级每年测评)

- 运维监督:持续检查与年度复测

-

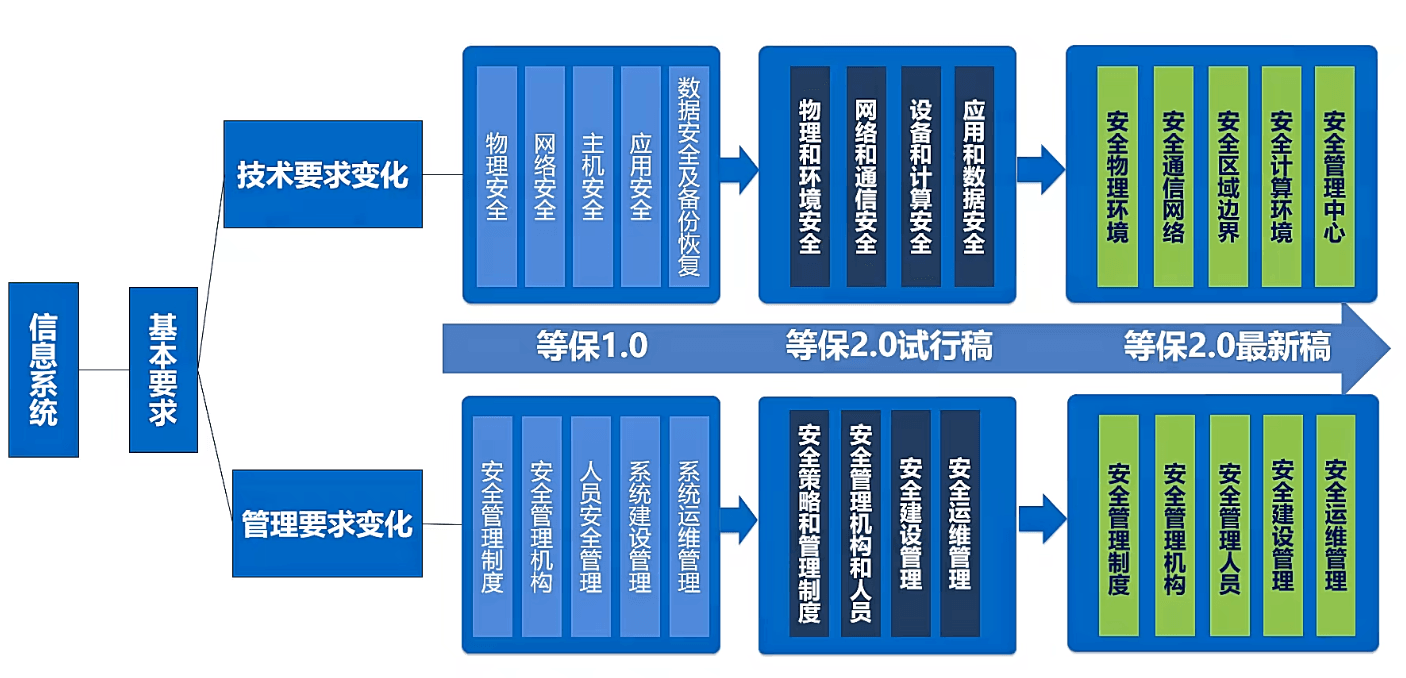

等保标准变化

-

技术架构:

- 1.0:物理/网络/主机/应用/数据五层面

- 2.0:"一个中心三重防护"体系(管理中心+通信网络/区域边界/计算环境)

-

管理要求:

- 新增安全策略制度/建设运维管理等模块

- 强调全生命周期安全管理

-

-

等保2.0变化

- 扩展领域:"云大物工"新技术覆盖(云计算/大数据/物联网/工业控制)

- 提出了在“安全通信网络”“安全区域边界”“安全计算环节”和“安全管理中心”支持下的三重防护体系架构

- 强化了可信计算技术使用的要求,新增可信验证:

- 一级:引导程序、系统程序

- 二级:重要配置参数和应用程序

- 三级:动态验证关键执行环节

- 四级:全环节动态验证