信息安全工程师软考(5):物理安全

物理安全概述

物理安全概念

- 传统定义:涵盖环境、设备和记录介质等支持网络信息系统运行硬件的总体安全

- 广义定义:包含硬件、软件、操作人员及环境组成的人-机-物融合系统的安全

- 威胁分类:

- 自然威胁:地震/洪水/雷电/鼠害等

- 人为威胁:盗窃/爆炸/硬件攻击等

物理安全威胁

- 硬件木马

- 植入方式:在IC芯片中嵌入恶意电路,激活后改变原有功能

- 攻击阶段:

- 研发设计:通过EDA工具/IP核植入

- 生产制造:代工厂逆向工程植入

- 封装测试:测试环节恶意篡改

- 应用阶段

- 国产化意义:避免供应链不可控导致的安全隐患,国产化全环节可控

- 硬件协同的恶意代码

- 攻击特征:非授权软件访问特权内存区域(破坏了机密性)

- 破坏目标:主要破坏信息安全的机密性属性

- 硬件安全漏洞利用

- 典型漏洞:

- 熔断(Meltdown):允许越权读取内核内存

- 幽灵(Spectre):用于以侧信道方式获取指令预存、预执行对cache的影响等信息,进而获取到特定代码、数据在内存中的位置信息,从而利用其他漏洞对改内存进行读取或篡改

- 修复难点:硬件漏洞无法通过补丁完全修复,可能需整批设备淘汰

- 典型漏洞:

- 基于软件漏洞攻击硬件实体

- 攻击链条:软件漏洞→参数篡改→物理损坏

- 震网病毒案例:通过控制软件超频离心机转速导致设备物理损毁

- 基于环境攻击计算机实体

- 攻击媒介:电磁波/磁场/温湿度等环境参数

- 防护措施:电磁屏蔽机房、恒温恒湿控制系统

物理安全保护

-

设备物理安全

- 标识管理:设备标签/网线标记(防止误接关键设备)

- 电磁防护:光纤/屏蔽网线/屏蔽机房三级防护

- 电源保护:UPS防止瞬间断电损坏设备

- 抗震设计:防静电地板+槽钢固定机柜

-

嵌入软件:智能设备要确保嵌入的软件是安全可信

-

环境物理安全

- 选址要点:

- 电力供应:多路供电+柴油发电机

- 地理安全:避开地震/洪水多发区

- 气候适宜:优先选择内蒙/贵州等温带地区

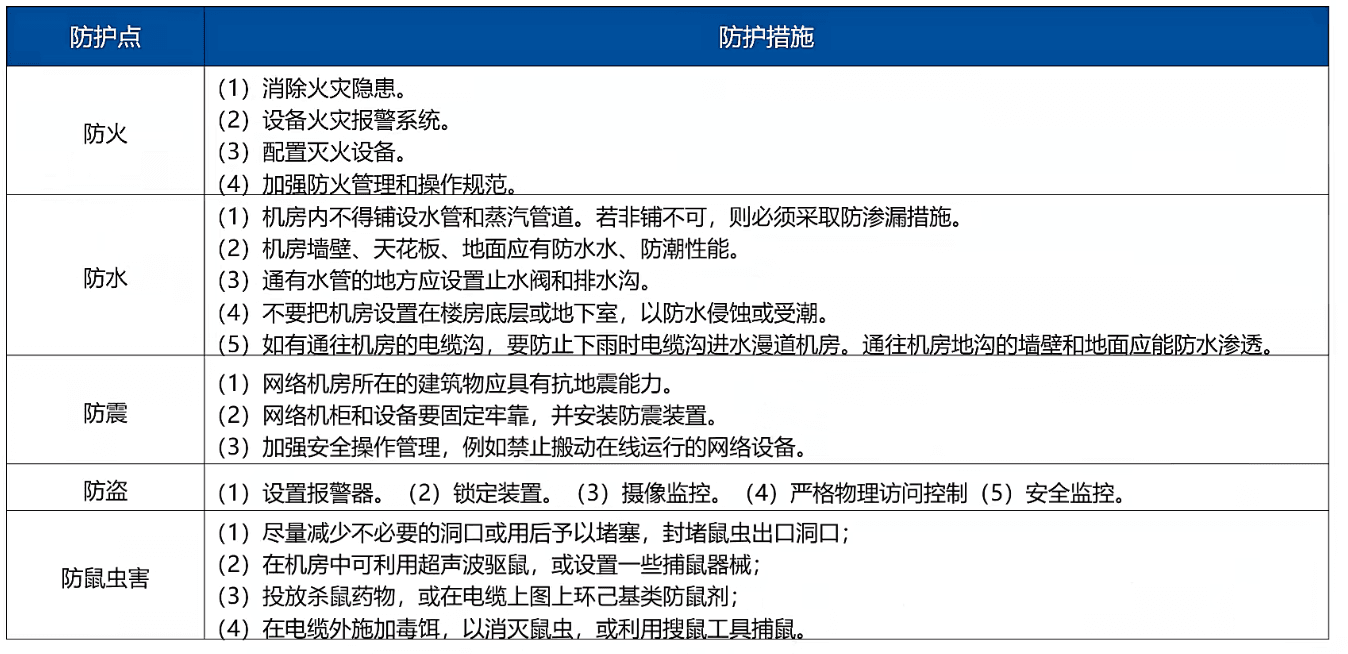

- 基础防护:防火/防水/防雷/防鼠/门禁系统

- 选址要点:

-

系统物理安全

- 介质管理:涉密存储介质加密处理

- 访问控制:机房分级门禁+机柜物理锁

- 灾备方案:异地容灾备份系统

-

物理安全保护方法:安全合规、访问控制、安全屏蔽、故障容错、安全监测与预警、供应链安全管理和容灾备份

物理安全分析与防护

机房安全与防护

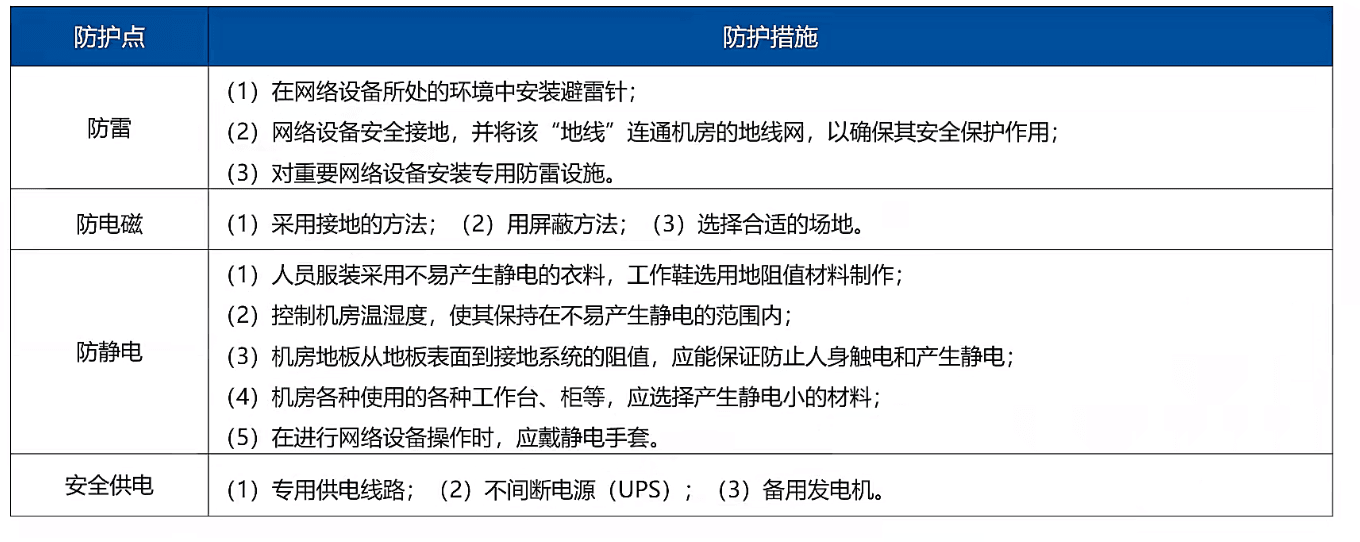

机房功能分区

- 主要工作间:主机房、终端室等核心操作区域,如放置服务器集群的空间

- 第一类辅助间:低压配电间、UPS室、蓄电池室、空调机房等设备支持区域,图中展示的蓄电池架和空调机组属于此类

- 第二类辅助间:资料室(含文件柜)、维修室、技术人员办公室等管理区域

- 第三类辅助间:储藏室、缓冲间、休息室等次要空间,实际机房中较少设置盥洗室

- 特殊说明:允许一室多用或根据实际情况增减房间,考试需注意维修室属于第二类而非主要工作间

机房场地选择要求

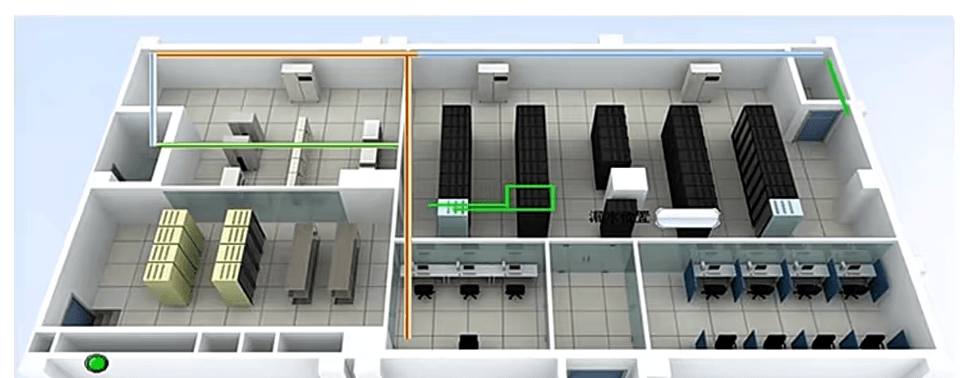

机房等级划分

- A级标准:系统中断将严重危害国家安全/社会秩序/公共利益,需最严格防护措施(如带附加要求的电磁干扰防护)

- B级标准:系统中断造成较大损害,要求较完善防护(如基础防火要求)

- C级标准:无特殊影响场景,仅需基本防护(灭火器等基础配置)

- 混合执行:允许项目采用不同级别,例如电磁干扰按A级,火灾报警按C级

环境安全性要求

- 危险源规避:远离油库、煤气站等易燃易爆场所(最小水平间距建议200米)

- 污染区规避:避开化工厂、水泥厂等粉尘/有毒气体污染源

- 盐雾防护:特别禁止沿海区域和产盐区(腐蚀性水蒸气会损坏金属设备)

- 雷击防护:需进行雷击风险评估,避免高频落雷区域

地质可靠性要求

- 基础地质:禁止建设在杂填土、流沙层等不稳定地基上

- 山区选址:需避开滑坡体、溶洞等地质灾害频发区

- 矿区限制:距离采矿崩落区至少500米,且避开待开采矿脉

- 湿度控制:禁止低洼地带(防洪要求)和地下水位过高区域

场地抗电磁干扰性要求

- 射频干扰:与广播塔、雷达站保持至少1km间距(发射功率>100kW时)

- 规范限值:按GB/T2887-2011要求,0.15-1000MHz频段干扰≤126dBμV,磁场强度≤800A/m

- 强电流设备:距电气化铁路、高压线(220kV以上)需200米以上

- 特殊设备:高频炉、大功率电机等应设置独立屏蔽间

避开强振动源和强噪声源

- 机械振动:冲床、锻压设备等需设置减震基础或保持300米间距

- 交通振动:避开机场跑道3km范围内,距主干道≥50米

- 建筑布局:窗户避免临街设计,采用双层隔音玻璃

机房建筑位置选择

- 优选楼层:独立建筑、用大楼二层(一层作为动力、配电、空调间等)

- 承重考虑:电池组等重型设备(>500kg/m²)应布置在加固楼板区域

- 防水要求:严禁设置在卫生间下层或同层相邻位置

- 关键要素:必须确保电力水源充足、环境清洁、交通和通信方便

- 保密要求:机要部门需采用屏蔽机房(射频泄漏衰减≥60dB)

数据中心建设与设计要求

定义

- 核心定义:实现对数据信息的集中处理、存储、传输、交换、管理,并为相关电子信息设备提供运行环境的建筑场所

- 与机房关系:本质上是"大机房"或"高级机房"。

分类

- 超大型:标准机柜>10000个

- 大型:3000<机柜<10000个

- 中小型:机柜<3000个

超大型数据中心的建设考虑

- 选址要素:优先考虑气候寒冷/适宜、能源充足的一二类地区

- 应用特点:以灾备等实时性要求不高的应用为主(原教材"事实性"为错误表述)

- 典型案例:运营商和互联网企业建设的国家级数据中心

大型数据中心的建设考虑

- 建设原则:鼓励在一二类地区建设,三类地区需靠近能源富集区

- 能源需求:需重点评估气候环境和能源供给稳定性

- 规模感知:3000个机柜实际可承载约3万台服务器(按每柜10台估算)

中小型数据中心的建设考虑

- 核心驱动:以市场需求为主导,能源因素次之

- 部署特点:靠近用户侧(如电子政务云)、能源获取便利区域

- 项目特征:投资规模多在千万级别(例如8000万项目对应约100机柜)

数据中心等级与规范

- A级标准:

- 电子信息系统中断将造成重大经济损失

- 或导致公共场所秩序严重混乱(如金融、医疗核心系统)

- B级标准:

- 系统中断造成较大经济损失

- 或引发公共场所秩序混乱

- C级标准:不属于上述两类的一般性数据中心

数据中心强制规范

- 等电位联结要求:所有设备的金属外壳、金属管道、金属线槽(如综合布线桥架)、建筑物金属结构必须进行等电位联结并接地。

- 耐火等级:数据中心耐火等级不应低于二级;与其他功能用房同建筑时,需用耐火极限≥2.0h的防火隔墙和1.5h楼板隔开,门采用甲级防火门。

- 灭火系统配置:

- 管网式气体灭火或细水雾系统需设置两组独立火灾探测器(冗余设计)

- 火灾报警系统需与灭火系统、视频监控系统联动

- 气体灭火机房必须配置专用空气呼吸器/氧气呼吸器(防止/导致缺氧)

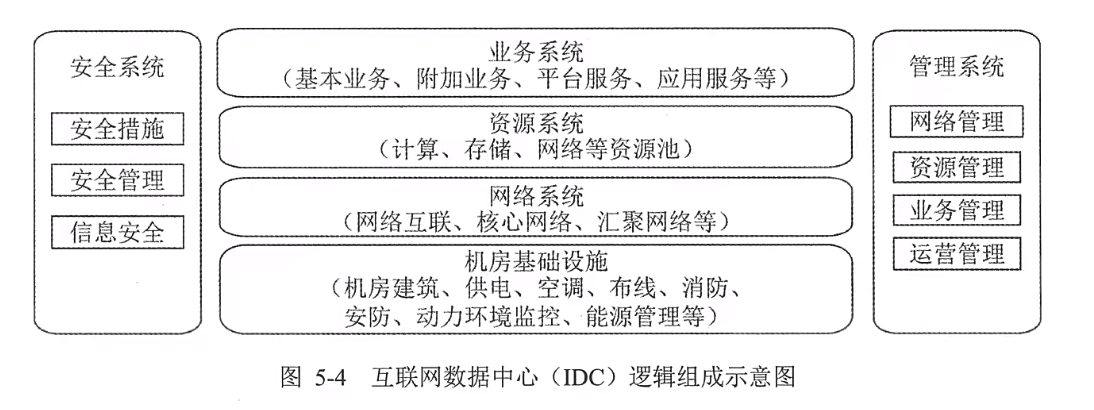

互联网数据中心(IDC)

- 核心定义:向用户提供资源出租(计算/存储/网络)、IT平台租用、应用软件租用服务的基础设施。

- 功能模块:

- 机房基础设施(建筑/供电/空调/消防/安防等动力环境)

- 网络系统(交换机/路由器等)

- 资源系统(服务器/存储/网络资源池)

- 业务系统(软件应用服务)

- 安全系统(左侧模块)

- 管理系统(右侧模块)

IDC与云计算的关系

- 类比说明:云计算如同餐厅点餐服务(按需提供计算资源),IDC是支撑云计算的"厨房"(物理基础设施),没有IDC的云计算如同无厨房的餐厅无法运作。

分级标准

- R1级:基础冗余,可用性≥99.5%

- R2级:完全冗余,可用性≥99.9%

- R3级:容错能力,可用性≥99.99%

可用性量化指标

等级定义:

- 1个9(90%):年宕机36.5天

- 2个9(99%):年宕机87.6小时

- 3个9(99.9%):年宕机8.76小时(电信级基础标准)

- 4个9(99.99%):年宕机52.6分钟

- 5个9(99.999%):年宕机5.26分钟(高可用标准)

IDC机房强制要求

- 抗震要求:7度以上抗震设防区,电信设备需通过抗震检测

- 施工前检查:

- 配备有效消防器材,消防系统完工可用

- 孔洞需用非燃材料封堵(防鼠患)

- 严禁存放易燃易爆物品

- 不同电压设备/插座需明确标识

通信线路/设备/存储介质安全

网络通信线路安全分析与防护

网络通信线路物理威胁

主要威胁类型:

- 线路切断:如支付宝光纤被挖掘机挖断导致大面积服务中断

- 电磁干扰:主要影响网线传输,光纤不受此影响

- 信息泄露:包括线路监听、窃听等被动攻击手段

线路安全防护

- 冗余设计:

- 设备冗余:关键设备采用双机热备

- 线路冗余:双上行链路设计(如图中路由器双上行),单点故障不影响全网通信

- 电磁防护:

- 屏蔽措施:使用屏蔽机房、屏蔽网线

- 介质替换:将易受干扰的网线更换为光纤

- 加密防护:

- 传输加密:应用密码学技术(如第三章所述),使窃听数据无法还原

设备实体安全分析与防护

设备实体安全分析

安全威胁:

- 环境关联威胁:如机房水浸导致设备损坏

- 物理破坏:设备被盗或人为损坏

- 电磁干扰:大功率雷达站等强磁场影响

- 供应链风险:如华为被断供芯片案例

- 固件攻击:针对BIOS、基带等固件的攻击

- 硬件漏洞:如硬件木马、芯片后门

- 控制组件威胁:如伊朗核设施震网病毒攻击案例

- 非法外联:内网设备违规连接互联网

防护措施:

- 设备的标志和标记

- 设备电磁辐射防护

- 设备静电及用电安全防护

- 设备磁场抗扰

- 设备环境安全保护

- 设备适应性与可靠性保护

增强型保护措施:

- 供应链弹性

- 安全质量保障

- 安全合规

- 安全审查

设备硬件攻击防护

-

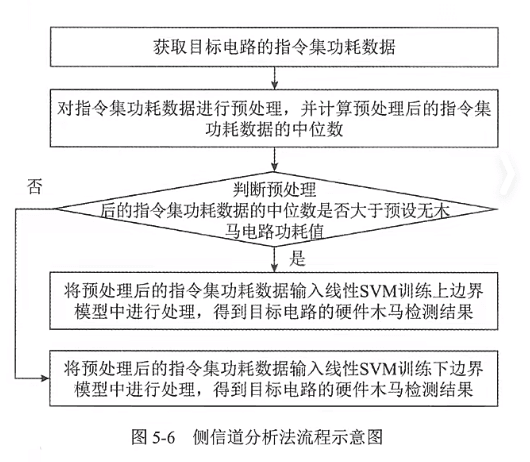

硬件木马检测技术:

- 反向分析:通过逆向工程重建电路图比对原始设计(类似哈希校验原理)

- 功耗分析:对比芯片实际功耗与理论值的差异(如1W→10W异常)

- 侧信道分析:监测功率、时序、电磁等多参数变化(如图5-6流程)

-

漏洞处理原则:

- 不可逆性:硬件漏洞无法像软件打补丁修复

- 条件破坏:封堵漏洞利用路径(如禁用特定内存地址)

存储介质安全分析与防护

存储介质安全分析

- 五大风险:

- 管理失控:介质随意存放、无专人管理

- 数据泄露:未加密存储导致信息外泄

- 设备故障:磁盘损坏等硬件问题

- 删除残留:非安全删除导致数据恢复(如三酷跑路案例)

- 恶意代码:通过存储介质传播病毒

存储介质安全防护

- 管理措施:

- 专人专区:设立专用存放区域并专人管理

- 审批登记:介质借用需完整审批流程

- 分类备份:重要数据至少备份3份(本地2份+异地1份)

- 报废处理:物理销毁含敏感数据的报废介质

- 技术措施:

- 存储加密:对敏感数据进行加密存储

- 容灾技术:

- 磁盘阵列:采用RAID1/RAID5等冗余技术

- 双机热备:HA高可用集群保障业务连续性

- 离线备份:磁带库等冷存储方式(抗攻击性强)