信息安全工程师软考(6):认证技术

认证技术基础与原理

认证基础

-

组成要素:认证技术由**标识(Identification)和鉴别(Authentication)**两部分组成

-

标识:

- 定义:标识是实体对象的身份标志,如QQ号、用户名等

- 特性:

- 唯一性:确保实体可被唯一识别

- 强关联:与实体存在不可分割的绑定关系

- 表现形式:通常由名称和标识ID组成,通过唯一标识符代表特定实体

-

鉴别:

-

定义:利用数字化凭证对实体声称属性进行验证的过程

-

常见凭证类型:

- 知识凭证:如密码"123456"等用户知道的秘密

- 持有凭证:如UK(USB Key)等物理设备

- 生物特征:指纹、虹膜等生理特征

- 行为特征:键盘敲击力度、步态等行为模式

-

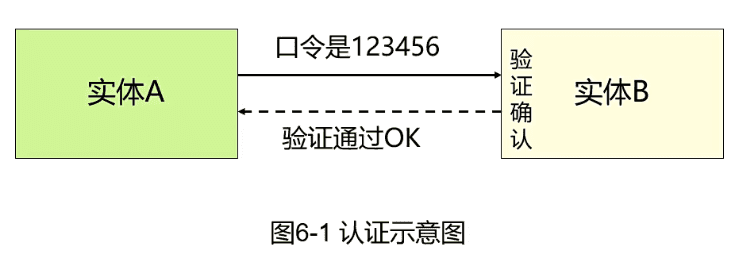

认证示意图:展示实体间通过输入凭证进行验证的交互过程

-

认证原理

- 基本构成:

- 验证对象:需要认证的实体(客户端/声称者)

- 鉴别实体:进行验证的实体(服务端/验证者)

- 认证协议:双方通信的规则和流程

- 认证技术发展:

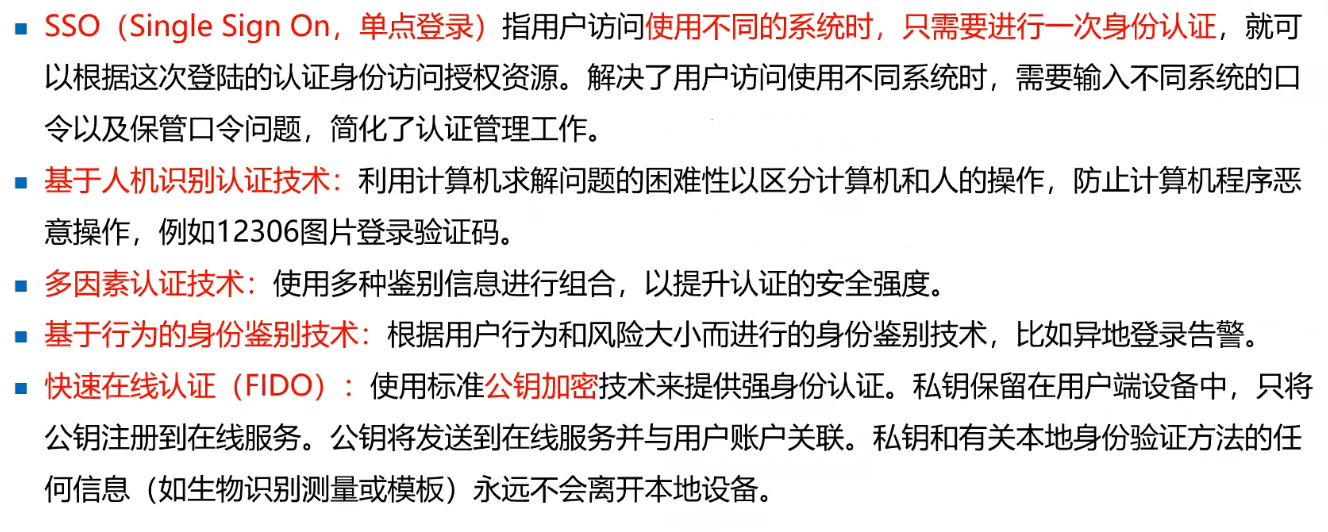

- 单点登录(SSO):一次认证访问多系统

- 人机识别认证:如12306验证码

- 多因素认证:组合多种鉴别方式

- 行为鉴别技术:基于风险动态调整

- FIDO快速认证:基于公钥加密的强认证方案

认证分类

-

单向认证:验证者对声称者进行单方面鉴别,声称者不需要识别验证者身份

-

核心分类:基于共享秘密和基于挑战响应

-

基于共享秘密

-

基本要素:

- 共享密钥:为双方预先共享的秘密(如密码"123")

- 身份标识:表示实体A的唯一标识(如用户名"张三")

-

认证流程:

- 声称者A发送给验证者B

- B核对对应的是否正确

- 匹配则认证通过,否则失败

-

安全缺陷:直接传输密钥可能被中间人截获(如明文传输密码"123")

-

符号对应:

- :实际应用中的用户名(如"张三")

- :共享密码或密钥(如"123")

-

-

基于挑战响应

- 核心改进:通过随机数挑战避免密钥直接传输

- 流程要素:

- 挑战随机数:由验证者B生成

- 身份标识:和分别标识通信双方

- 详细步骤:

- B生成并发送给A

- A使用生成秘密(通过哈希或加密)

- A发送给B进行验证

- 验证方式:

- 哈希算法:B本地计算进行比对

- 对称加密:B用密钥解密验证正确性

- 安全机制:

- 防重放:每次认证使用不同随机数

- 密钥保护:共享密钥始终不直接传输

- 典型应用:PPP协议中的CHAP认证(三次握手过程)

- 生成方式:

- 哈希生成:(如HMAC)

- 加密生成:(对称加密)

-

-

双向认证:验证者与声称者在认证过程中互相鉴别彼此身份

-

第三方认证

-

核心要素: 包含客户端A、服务端B和可信第三方TTP(Trusted Third Party)

-

密钥体系:

- : A与第三方P的共享密钥

- : B与第三方P的共享密钥

- : A与B的通信密钥

-

典型应用: 微信/手机号实名认证(运营商充当TTP)

-

认证流程:

- 初始请求:

- A→P: 发送加密消息

- 包含目标B的标识和随机数

- 第三方处理:

- P解密后生成:

- (A可解密)

- (B可解密)

- P解密后生成:

- 密钥分发:

- A将无法解密的消息转发给B

- B解密获取

- 挑战响应:

- B→A: 发送

- A→B: 返回验证

- 初始请求:

-

安全机制

- 随机数作用:和防止重放攻击

- 密钥保护: 通过多步骤验证确保传输安全

- 复杂度原因: 额外步骤用于增强安全性,避免密钥直接暴露

-

-

认证机制分类:

- 组成要素:

- 验证对象: 需要被鉴别的实体(声称者)

- 认证协议: 信息交换规则

- 鉴别实体: 验证身份真实性的判断方

- 分类体系

- 按认证凭据

- 单因素认证: 单一验证方式

- 双因素认证: 两种验证方式组合

- 多因素认证: 多种验证方式叠加

- 按角色关系

- 单向认证: 仅单方验证(如服务端验证客户端)

- 双向认证: 双方互相验证

- 第三方认证: 引入TTP的复杂验证

- 按时间维度

- 一次性口令(OTP):

- 特点:防止口令重用

- 实例:短信验证码、S/Key口令

- 持续认证:

- 特征:会话全过程验证

- 认证因素:

- 认知因素:操作习惯、交互模式

- 物理因素:生物特征、设备特性

- 一次性口令(OTP):

- 按认证凭据

- 组成要素:

认证技术方法

- 口令认证技术:基于用户所知道的秘密进行的认证技术

- 优点:简单、易于实现

- 缺点:容易受到攻击,主要的攻击方法有窃听、重放、中间人攻击、口令猜测等

- 安全措施:

- 安全加密存储

- 安全传输

- 认证协议要抵抗攻击,符合安全协议涉及要求

- 避免弱口令,遵循口令生成安全策略

- 智能卡技术:一种带有智能存储器和微处理器的集成电路卡(身份证、银行卡、校园卡等)

- 生物特征认证技术:指纹、虹膜等

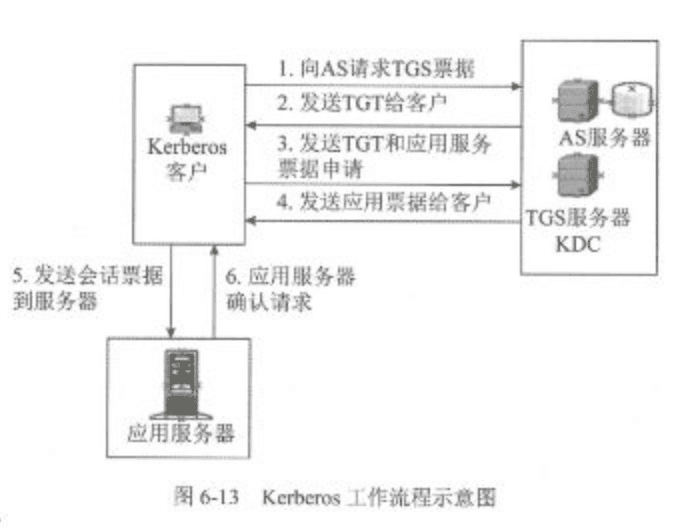

Kerberos认证协议

- 四个基本实体

- Kerberos客户机

- 应用服务器(Application Server),为用户提供服务的设备或系统

- AS(Authentication Server认证服务器),识别用户身份并提供TGS会话密钥

- TGS(Ticket Granting Server票据发放服务器),为申请服务的用户提供票据(Ticket)

- 核心组件:KDC(Key Distribution Center密钥分发中心)

- KDC:

- 双重架构

- AS:负责初始身份认证

- TGS:负责服务授权

- 核心功能:同时完成用户身份验证和服务权限分配

- 对比PKI:与PKI体系的CA/RA有本质区别,KDC不涉及证书管理

- 双重架构

- 认证服务器(AS)的功能

- 主要职责:

- 验证用户身份真实性

- 生成TGS会话密钥

- 发放初始票据(TGT)

- 工作特点:仅完成身份核验,不涉及具体服务授权

- 主要职责:

- 票据发放服务器(TGS)的功能

- 核心作用:

- 验证AS发放的票据有效性

- 根据权限发放服务票据

- 实现细粒度访问控制(如区分领导/员工权限)

- 授权机制:通过票据实现"安全传递用户身份信息集合"

- 核心作用:

- 票据(Ticket)的作用与内容

- 核心功能:安全传递用户身份凭证

- 关键字段:客户方实体名称、地址、时间戳、票据有效期、会话密钥

- 对比证书:

- 票据侧重短期身份凭证

- 证书包含公钥和CA签名等长期凭证

- 二者常混合考察(考试重点)

- Kerberos认证协议优缺点

- 优点

- 减少密钥暴露:通过票据机制显著减少用户密钥的密文暴露次数,后续认证无需重复使用密钥,有效降低攻击者积累密文的机会。

- 单点登录实现:用户只需获取一次票据(未过期状态下)即可访问多个服务器系统,典型应用场景如企业多业务系统(邮件、CRM、文件系统等),避免重复输入密码。

- 缺点

- 时间同步要求:所有主机节点必须解决时间同步问题,否则会影响票据有效性验证。

- 抗DoS攻击缺陷:协议本身无法抵御拒绝服务攻击(DoS),需依赖主机节点额外部署防御措施。

- 优点

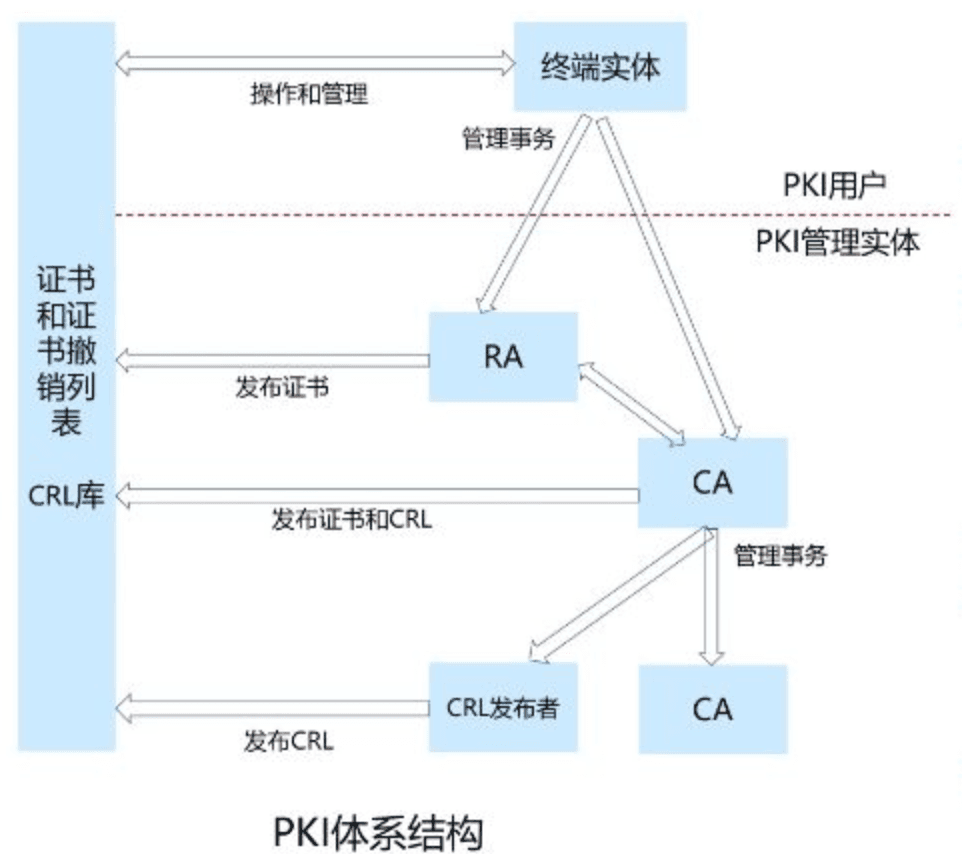

PKI体系

- 核心组件:

- RA(注册机构)

- CA(证书颁发机构)

- CRL(证书吊销列表库)

- 证书内容:

- 用户公钥

- CA数字签名

- 版本号等元数据

- 对比Kerberos:

- PKI使用证书而非票据

- 包含完整的证书生命周期管理

- 考试中需严格区分两种体系

其他认证技术

- 人机识别认证:利用计算机求解问题的困难性区分人机操作(如图形验证码),典型案例为12306的图片识别验证。

- 多因素认证:组合多种认证因子(如密码+生物特征)提升安全性。

- FIDO快速认证:

- 技术原理:采用公钥加密技术(私钥存储在用户设备如硬件令牌中),公钥注册到在线服务。

- 应用场景:公安移动警务通等设备内置私钥实现快速认证,避免频繁输入密码。

- 安全特性:私钥及本地认证信息永不离开设备,符合高安全要求。

认证主要产品与应用

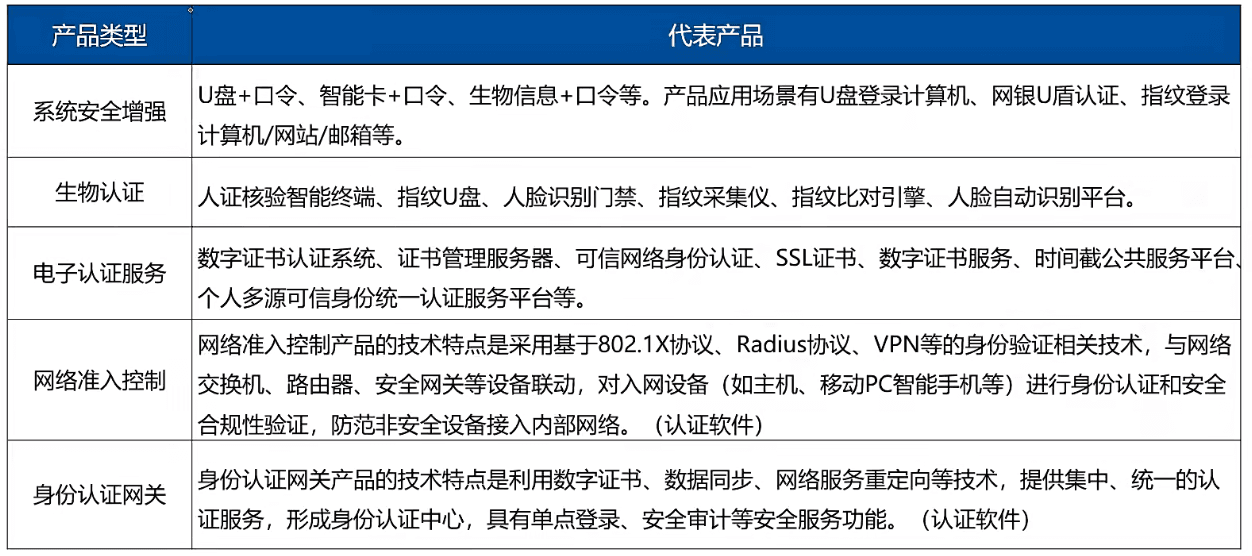

主要产品

- 产品形态:硬件实体模式(如认证网关)、软件模式(认证软件)和软硬结合模式(后台软件系统+前端硬件设备)

- 系统安全增强:U盘+口令、智能卡+口令、生物信息+口令等组合认证方式,应用场景包括U盘登录计算机、网银U盾认证、指纹登录系统等

- 生物认证:人证核验智能终端(如酒店身份核验)、指纹U盘、人脸识别门禁、指纹采集仪等硬件设备

- 电子认证服务:基于数字证书的系统,如CA机构颁发的个人/企业证书、SSL证书、时间戳服务平台等

- 网络准入控制:采用802.1X、Radius、VPN等技术,与网络设备联动验证入网设备合规性(如企业WiFi认证)

- 身份认证网关:利用数字证书等技术建立认证中心,提供单点登录、安全审计等服务(如FTP服务器访问控制)

产品主要的技术指标

- 算法支持:依赖密码技术,支持、、、、等国密算法

- 认证准确性:包含认假率(错误接受非授权用户)和拒真率(错误拒绝合法用户),特别适用于生物识别场景

- 用户承载量:系统最大支持并发用户数

- 安全保障级别:评估产品的抗攻击能力、可靠性和安全措施完善程度

- 技术实现差异:家用网络采用PPPoE认证,企业用802.1X,公共场所使用网页认证,体现不同场景的技术选型