信息安全工程师软考(8):防火墙

防火墙概述

- 边界隔离设备: 通过软硬件组合实现内网与外网隔离,既可隔离信任网络与不可信网络(如Internet),也可隔离内网不同区域(如教学区与宿舍区、应用区与数据库区)

- 流量控制机制: 根据安全规则决定网络包禁止(deny)或转发(permit)

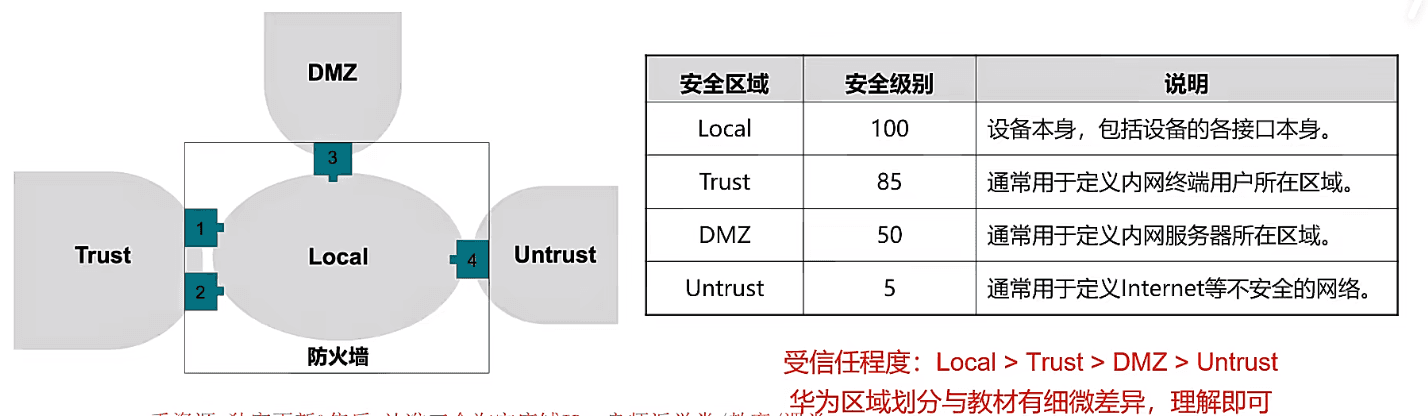

防火墙区域划分

-

教材标准划分:

- 公共外部网络: Internet等不可信网络

- 内联网(Intranet): 组织专用网络(如公司内部网络)

- 外联网(Extranet): 内联网延伸(如医院与医保系统的互联网络)

- DMZ区域: 放置公共服务设备(如Web服务器)的缓冲地带

-

华为设备/其他安全厂商划分:

-

Local区域: 防火墙自身(安全级别100)

-

Trust区域: 内部可信网络(安全级别85)

-

DMZ区域: 公共服务区(安全级别50)

-

Untrust区域: 外部不可信网络(安全级别最低)

-

信任度排序:

-

工作原理

- 核心功能: 网络访问控制,通过规则库实现流量过滤

- 控制粒度: 从早期网络层检测发展到应用层深度检测

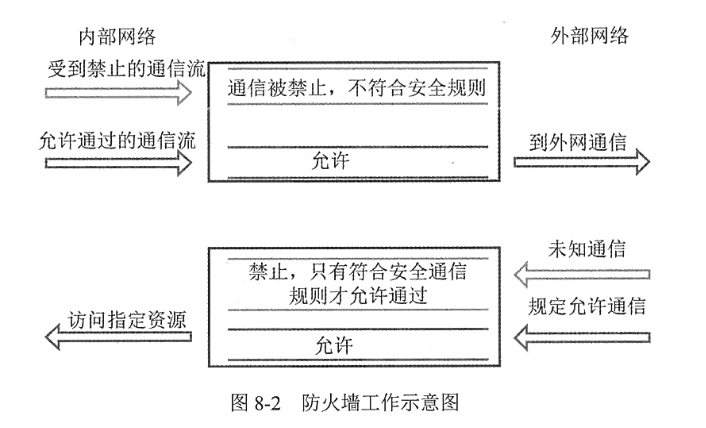

安全策略

- 白名单策略:

- 仅允许符合规则的流量通过(默认禁止)

- 安全性更高(如外到内流量控制示例)

- 黑名单策略:

- 仅禁止规则冲突的流量(默认允许)

- 灵活性更好(如内到外流量控制示例)

防火墙功能与安全风险

- 核心功能:

- 过滤非安全访问

- 网络访问审计

- 带宽控制

- 协同防御

- 五大安全风险:

- 旁路风险: 无法检测绕过防火墙的流量(如内部直接拨号上网)

- 功能缺陷:

- 无法完全阻断病毒文件传输

- 难以防御数据驱动攻击

- 不能防止后门攻击

- 单点故障: 设备失效导致网络中断

- 内部威胁: 无法防范内网恶意行为

- 规则依赖: 效果受限于规则库更新

- 发展趋势:

- 检测粒度细化(如AI防火墙)

- 检查安全功能持续增强

- 产品分类专业化(UTM/NGFW/WAF等)

- 智能化增强

防火墙类型与实现技术

包过滤防火墙

- 定义: 包过滤防火墙是在IP层(网络层)实现的防火墙技术,根据包的源IP地址、目的IP地址、源端口、目的端口及包传递方向等包头信息判断是否允许包通过。(实际上网络层和传输层都有)

- 优点:

- 低负载: 由于只检测网络层和传输层的部分信息,性能较高。

- 高通过率: 数据包处理速度快。

- 对用户透明: 用户无需关注防火墙的存在。

- 缺点:

- 不能在用户级别进行过滤: 无法识别不同用户,也不能防止IP地址盗用。

- 安全漏洞: 如果攻击者将自己的IP地址设为合法主机的IP地址,可以轻易通过包过滤器。

- 包过滤规则:

- 组成: 包过滤规则由“规则号、匹配条件、匹配操作”三部分组成。

- 匹配条件: 根据源IP地址、目的IP地址、源端口号、目的端口号、协议类型(UDP/TCP/ICMP)、通信方向、规则运算进行匹配。

- 匹配操作: 包括拒绝、转发、审计三种。

状态检测技术

- 状态检查技术: 通过利用TCP会话和UDP“伪”会话的状态信息进行网络访问控制的一种技术。

- 工作原理:

- 防火墙首先建立并维护一张会话表。

- 当有符合已定义安全策略的TCP连接或UDP流时,防火墙会创建会话项。

- 然后依据状态表项检查,判断是否允许通过防火墙。

- 主要步骤:

- 接收到数据包。

- 检查数据包的有效性,若无效,则丢掉数据包并审计。

- 查找会话表: 若找到,则进一步检查数据包的序列号和会话状态,如有效,则进行地址转换和路由,转发该数据包;否则,丢掉数据包并审计。

- 查找策略表: 当会话表中没有新到的数据包信息时,则查找策略表,如符合策略表,则增加会话条目到会话表中,并进行地址转换和路由,转发该数据包;否则,丢掉该数据包并审计。

- 特点: 状态检测技术主要检测的是TCP会话和UDP“伪”会话的状态信息,如三次握手等状态,以确保网络访问的安全性。

应用服务代理

- 中间人机制:作为内外网通信的中介,内部主机请求需先经代理转发,外部响应也通过代理返回,类似"科学上网"的实现原理

- 代理类型:按服务协议可分为FTP代理、Telnet代理、HTTP代理、Socket代理、邮件代理等专用代理服务器

- 安全优势:

- 访问控制:外部主机无法直接访问内部主机,攻击仅能到达代理层

- 深度检测:能拆解数据包分析应用层命令,识别潜在攻击

- 审计能力:完整记录所有代理操作日志,便于安全审计

- 认证支持:提供多种用户身份认证方案

- 性能局限:

- 速度延迟:需检测应用层内容(类比机场开箱安检),比包过滤防火墙更耗时

- 配置要求:需客户端安装插件或专用软件(如浏览器代理设置),对用户不透明

- 协议限制:每个代理仅支持特定协议(如HTTP代理不支持FTP),无法通用

网络地址转换技术NAT

- 核心作用:解决IPv4公网地址短缺问题,实现私网地址与公网地址的转换

- 安全附加价值:隐藏内网真实拓扑结构,外部无法直接获知内部网络架构

静态NAT

- 映射规则:内网主机永久绑定特定公网IP(如)

- 应用局限:

- 需要1:1的公网IP匹配(1万台内网主机需1万个公网IP)

- 即使主机离线,映射的公网IP也不能回收利用

- 实际项目极少采用

NAT池

- 动态分配:建立公网IP地址池,按需动态分配给内网主机

- 资源优化:假设1万人中仅1000人同时在线,只需维护1000个公网IP的地址池

- 回收机制:主机断开连接后,公网IP可重新分配

端口NAT(PAT)

- 端口复用:通过不同端口区分内网主机(如)

- 经济优势:单公网IP可支持上百内网主机(实际项目最主流方案)

- 技术别名:也称为PAT(Port Address Translation)

保留IP地址(重点考点)

下一代防火墙技术

- 功能集成:集成了传统防火墙的包过滤、状态监测、地址转换功能,并新增应用识别控制、动态攻击响应等高级功能

- 应用识别:不依赖端口号,通过深度内容分析实现应用层协议精准识别,提供应用程序级安全防护

- 入侵防护(IPS):基于漏洞特征检测SQL注入等攻击行为

- 数据防泄露:识别常见文件真实类型(Word/Excel/PPT/PDF)并过滤敏感内容

- 恶意防护:采用信誉检测技术,构建Web信誉库对恶意网站资源(IP/URL/域名)进行评级拦截

- URL过滤:通过分类库过滤不良言论、钓鱼网站等高风险URL

- 带宽管理QoS:智能识别业务应用,优先保障关键业务带宽资源

- 加密分析:支持对SSL/SSH等加密流量的中间人监测

- 适用场景:中小型网络环境适用,大型网络建议搭配专业设备(如IPS需单独部署)

其他防火墙技术

Web防火墙(WAF)

- 防护范围:专门防御SQL注入、XSS跨站脚本、Webshell上传、CSRF等Web层攻击

- 设备定位:对应网页防火墙专用设备,可进行Web应用漏洞扫描

数据库防火墙技术

- 核心技术:基于协议深度分析和虚拟补丁技术

- 访问控制:监控风险行为,阻断违规SQL操作(如越权查询)

- 虚拟补丁:

- 原理:在数据库外部建立安全屏蔽层,拦截可疑会话

- 优势:无需安装厂商补丁,避免服务中断(如银行系统需7×24小时运行)

- 典型案例:解决Oracle数据库补丁安装需重启的问题

工控防火墙

- 防护对象:保护啤酒厂、轮胎生产线等工业控制系统

- 协议支持:深度解析Modbus TCP、IEC61850、OPC等工控协议

- 特殊要求:

- 环境适应性:耐受工厂高温、粉尘等恶劣条件

- 实时性:毫秒级响应

防火墙防御体系结构类型

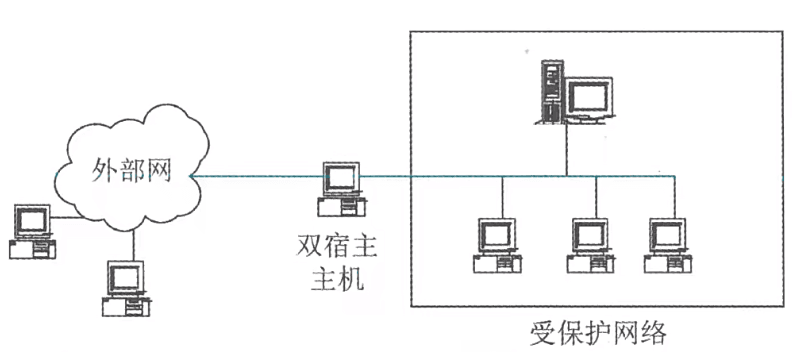

基于双宿主主机防火墙结构

- 基本构成:由至少配备两块网卡的主机系统组成,分别连接内部网络和外部网络

- 工作原理:内外网通过不同网卡连接,IP数据包需经安全检查模块验证,合法则转发,非法则阻断

- 安全特性:内外网络通信完全受控于双宿主主机,但安全性相对较低

- 典型特征:采用单台多网卡设备实现网络隔离,是最基础的防火墙结构

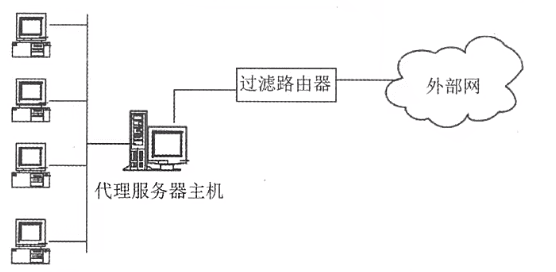

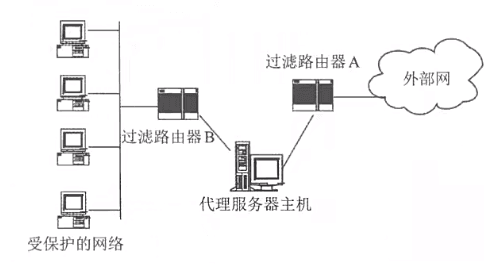

基于代理型防火墙结构

- 系统组成:由代理服务器主机和过滤路由器共同构成安全边界

- 访问规则:

- 允许内部主机直接发起对外连接

- 外部主机只能与代理主机建立连接

- 所有外部操作必须经过代理主机中转

- 安全机制:代理主机需具备全面安全防护,承担流量检查和中转职能

- 优劣分析:

- 优点:比双宿主结构提供更强安全保障,操作更简便

- 缺点:代理主机被攻破后,攻击者可获取内部网络全部信息

基于屏蔽子网的防火墙结构

- 架构设计:在代理型结构基础上增加周边网络,形成内外网双重隔离

- 核心组件:

- 两个过滤路由器(A和B)

- 代理服务器主机(堡垒主机)

- 被屏蔽子网

- 安全机制:

- 路由器A过滤外网对屏蔽子网的访问

- 路由器B过滤屏蔽子网对内网的访问

- 所有访问必须经代理服务器检查认证

- 攻防优势:即使堡垒主机被攻破,攻击者仍无法直接访问内网信息

- 部署特点:

- 公开服务器置于屏蔽子网

- 内外网采用不同网段隔离

- 需经过三层路由才能实现跨网段访问

- 系统评价:

- 优点:三种结构中安全级别最高

- 缺点:设备成本高,配置复杂度大

- 结构对比:

- 设备数量:双宿主(1台)→代理型(2台)→屏蔽子网(3台)

- 安全性:依次增强,屏蔽子网结构防护能力最强

- 典型特征:通过增加网络隔离层和设备数量提升安全性

防火墙应用

安全功能指标

性能指标

防火墙部署

- 划分区域

- 典型区域: Trust(信任区)、Untrust(非信任区)、DMZ(隔离区)

- 设控制点

- 实现方式: 通过防火墙设备实现区域间访问控制

- 定策略

- 策略内容: 明确各区域间的访问权限(permit/deny)

- 选技术

- 实际选择: 99%项目采用双宿主机结构,屏蔽子网理论性强但实施复杂

- 配策略

- 配置方法: 通过ACL等机制实现前期制定的安全策略

- 测试验证

- 验证方法: 通过ping等基础网络测试验证策略有效性

- 运维维护

- 持续工作: 包括策略调整、性能监控等日常运维