信息安全工程师软考(12):网络安全审计

网络安全审计概述与组成

概念

- 核心定位:属于4A安全框架(认证、授权、账号、审计)中的最后一环,是项目实践中应用广泛的重要技术

- 基本定义:对网络信息系统的安全相关活动信息进行获取、记录、存储、分析和利用的工作

- 作用机制:建立**"事后"安全保障措施,为安全事件分析提供线索及证据**

- 技术价值:发现潜在网络安全威胁,开展风险分析及管理

我国审计安全机制标准

- 标准依据:GB17859《计算机信息系统安全保护等级划分准则》

- 级别要求:从第二级(系统审计保护级)开始强制要求审计机制

- 实施要点:可信计算机实施细粒度自主访问控制

- 等保审计要求:

- 二级(系统审计保护级):基础审计功能,记录身份鉴别、客体操作等事件

- 三级(安全标记保护级):审计记录包含客体名与客体的安全级别。此外计算机信息系统可信计算基具有审计更改可读输出记号的能力

- 四级(结构化保护级):计算机信息系统可信计算基能够审计利用隐蔽存储信道时可能被使用的事件

- 五级(访问验证保护级):计算机信息系统可信计算基包含能够监控可审计安全事件发生与累计机制,超过阈值时,能够立即向安全管理员发出警报,并且继续发生或累计,系统应最小代价终止它们。

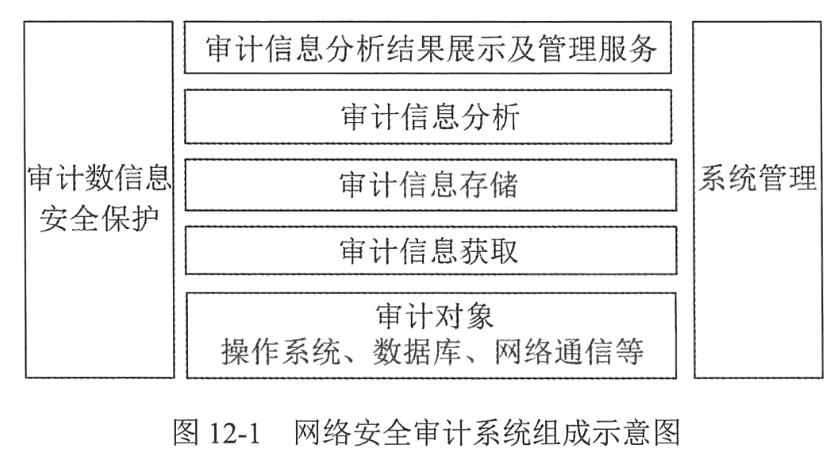

审计系统组成

- 核心组件:

- 审计信息获取:从操作系统、数据库等审计对象采集数据

- 审计信息存储:持久化保存审计记录

- 审计信息分析:对安全事件进行关联分析

- 信息展示利用:可视化呈现分析结果

- 系统管理:配置审计策略和权限

- 工作流程:获取→存储→分析→展示的闭环处理

审计系统类型

-

操作系统安全审计

-

审计内容:用户登录/注销、服务启停、安全事件等

-

Windows审计:

- 注册登录事件

- 目录服务访问

- 账户管理操作

- 对象访问记录

-

Linux审计:

- 开机日志:boot.log

- 用户操作:acct/pacct

- 登录记录:lastlog/utmp/wtmp

- 特权命令:sulog

- 记忆点:Linux日志文件路径是常见考题(如boot.log记录开机信息)

-

-

数据库审计

- 监控对象:用户对数据库的读、写、查询、添加、修改、删除操作

-

特色功能:支持操作命令回放,可追溯完整操作链

- 典型场景:监控敏感数据访问行为,防范SQL注入等攻击

-

网络通信安全审计

- 实现方式:专用审计系统(如上网行为管理设备)

- 审计要素:

- IP地址(源/目的)

- 端口号(源/目的)

- 协议类型

- 传输内容(邮件/聊天记录等)

-

按审计范围分类:

-

综合审计系统:集中管理多设备日志(如华为eLog)

-

单个审计系统:设备自带基础功能(如防火墙日志)

-

能力对比:

- 综合系统:支持多源关联分析,功能完善

- 单机系统:数据来源单一,分析能力有限

-

发展趋势:态势感知系统属于综合审计的高级形态

-

网络安全审计机制与实现技术

网络流量数据获取技术

-

技术分类:

- 基于主机的审计机制:关注终端设备如电脑的审计

- 基于网络通信的审计机制:关注网络流量数据的审计

- 基于应用的审计机制:针对特定应用如网页、数据库的审计

-

系统日志数据采集技术:

- 将操作系统、数据库、网络设备等产生的日志集中存储到统一服务器

- 便于查询分析与管理,是重要的审计信息来源

-

网络流量数据获取技术:

- 共享网络监听:通过集线器(Hub)实现,所有接口流量会广播到其他所有接口

- 交换机端口镜像(Port Mirroring):在交换机配置镜像端口,将指定端口流量复制到采集设备

- 网络分流器(Network Tap):运营商专用硬件设备,用于大流量环境下的流量采集

-

网络数据捕获软件(抓包软件):

-

Libpcap工作流程:

- 设置嗅探网络接口(如Linux的eth0)

- 初始化并设置过滤规则

- 运行循环主体接收符合规则的数据包

-

常见工具:

- Winpcap:Windows平台数据捕获

- Windump:基于Winpcap的网络协议分析工具

- Tcpdump:Linux系统中常用的流量采集工具

- Wireshark:图形化网络流量采集分析工具(最常用)

-

网络审计数据安全分析技术

字符串匹配

- 实现方式:通过模式匹配查找相关审计数据

- 常用工具:grep命令,格式为

grep [options][regexp][filename] - 实例:

display current-configuration| begin vrrp可只显示以vrrp开头的配置

全文搜索

- 应用场景:处理海量日志数据时使用搜索引擎技术

- 典型工具:Elasticsearch开源搜索引擎

数据关联

- 实现方式:将系统日志、网络流量、安全设备日志等多源数据进行综合分析

- 作用:发现异常流量,识别未知攻击手段

统计报表

- 功能:对特定事件、阈值、安全基线进行统计分析

- 输出形式:生成告警信息及日报、周报、月报

可视化分析

- 表现形式:饼图、柱状图、折线图、地图等

- 典型应用:

- 用户流量排行

- 网站浏览排行

- 上网时长排行

- 文件外发分析

- 优势:直观展示审计信息,便于快速理解

审计数据存储技术

- 分散存储:各系统自行保存审计数据

- 集中存储:建立专用审计数据存储服务器,便于查询分析和电子取证

审计日志存储方式

- 在线日志:

- 格式:文件数据库

- 特点:占用空间大但查询速度快

- 转储日志:

- 格式:压缩后的文件数据库

- 特点:节省空间60%,查询前需自动解压

- 备份日志:

- 存储介质:磁带库等离线存储

- 特点:不占用系统空间但无法直接查询

审计数据保护技术

- 系统用户分权管理(管理层面):

- 操作员:负责系统操作维护,操作被记录

- 安全员:负责安全策略配置维护

- 审计员:维护审计事宜,查看操作日志

- 注意:三元职责分离,审计员不能操作系统,操作员不能修改记录

- 其他保护技术:

- 强制访问控制:设置安全标记防止非授权访问

- 数据加密:保护敏感审计数据机密性

- 隐私保护:防止隐私信息泄露

- 完整性保护:使用Hash算法和数字签名防止篡改

网络安全审计产品与应用

网络安全审计产品

日志安全审计产品

- 核心技术:采用Syslog、Snmptrap、NetFlow等十余种协议和技术实现异构日志采集

- 处理流程:实现分布式采集→集中存储→统计分析→可视化呈现全流程管理

主机监控与审计产品

- 本质特征:与主机入侵检测系统(HIDS)/终端检测响应(EDR)属于同类产品

- 监控维度:涵盖用户行为、系统配置、补丁状态、外设使用等六大核心维度

- 典型功能:包括U盘使用监控、非法外联阻断、系统配置合规检查等

数据库审计产品

- 监测技术:采用网络流量分析、系统调用监控、数据库代理三种核心技术

- 阻断能力:支持镜像模式(仅监测)和串联模式(可阻断)两种部署方式

- 典型应用:发现绕过业务系统直接操作数据库的违规行为

- 审计内容:记录SQL语句、操作时间、执行账号等完整操作轨迹

网络安全审计产品(上网行为管理)

- 基本原理:网络流量信息采集及数据包深度内容分析(DPI深度包检测技术)

- 协议支持:覆盖SMTP/POP3(邮件)、HTTP(网页)、NetBios(文件共享)等主流协议

- 审计深度:可完整记录邮件内容、网页浏览记录、文件操作过程等

- 性能指标:关键指标包括支持带宽、协议识别种类、查询响应时间

工控网络审计

- 技术特点:专为Modbus等工业协议设计的行为审计系统

- 部署模式:

- 一体化设备:采集分析功能集成

- 分布式架构:采集端与分析端分离

- 响应能力:可自动阻断违规工控指令

- 典型场景:适用于智能制造、能源等工业环境

运维安全审计产品

-

运维安全审计功能

- 审计维度:

- 字符会话(SSH/Telnet命令)

- 图形操作(RDP/VNC录屏)

- 数据库运维(SQL操作)

- 文件传输(FTP/SFTP)

- 记录要素:**“什么终端、什么时间、登录什么设备(或系统)、做了什么操作、返回什么结果、什么时间登出”**等行为信息

- 基本原理:网络流量信息采集或服务代理

- 合规检查:基于安全策略自动进行合规性判定

- 审计维度:

-

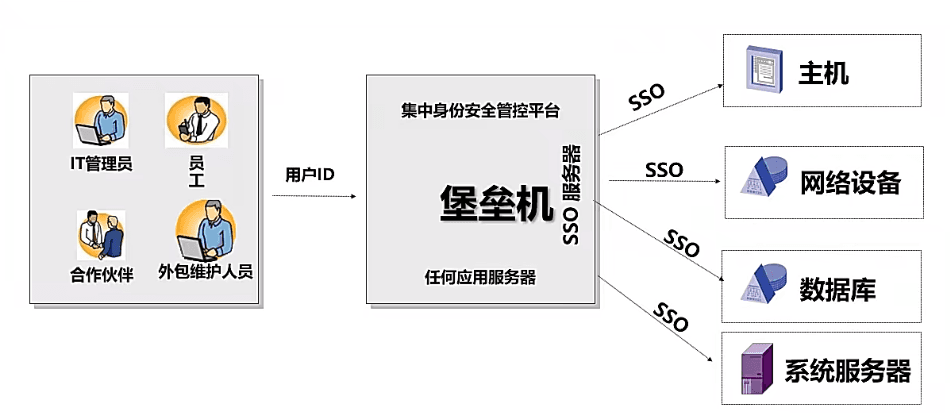

堡垒机/运维审计 - 实现运维单点登录

- 核心价值:解决"内鬼"问题,防范内部人员滥用权限

- 认证集成:支持证书/AD/指纹等多种认证方式统一入口

- 访问控制:所有运维访问必须通过堡垒机跳转

- 操作审计

- 审计粒度:精确到每条命令的执行时间和内容

- 回放能力:支持操作过程的视频级重现

- 典型记录:包含登录时间、协议类型、操作账号等关键字段

- 命令审计:记录passwd、cd、ls等所有执行命令

- 安全威慑:形成"操作留痕-责任追溯"的完整证据链

网络安全审计应用

安全运维保障

- 典型案例:发现绕过堡垒机直接访问服务器的"跳板"行为

- 防御机制:结合系统日志与审计日志进行关联分析

- 管理价值:满足等保2.0对运维审计的合规要求

数据访问监测

- 三层架构:重点监测绕过Web层直接访问数据库的异常行为

- 业务逻辑:通过分析操作时序发现违背业务流的违规访问

- 审计策略:建立"前台登录-后台操作"的关联规则

网络入侵检测

- 识别特征:连续认证失败日志提示暴力破解攻击

- 响应机制:产生实时告警通知管理员处置

- 考试要点:需理解日志特征与攻击类型的对应关系

网络电子取证

- 证据链:通过路由器日志→IP定位→主机日志形成完整证据

- 法律效力:电子日志需符合《电子签名法》取证规范

- 侦查流程:体现从网络攻击到人员定位的完整溯源

从海量日志中快速发现网络中安全薄弱点

- 可视化转换:将原始日志转换为趋势图、排行榜等直观形式

- 分析维度:

- 攻击类型分布

- 高频攻击源

- 脆弱设备排名

- 产品演进:日志审计→态势感知的分析能力升级路径

安全事件查询

- 筛选维度:支持按时间、IP、危险等级等多条件组合查询

- 告警分级:Emergency→Critical→Warning的等级体系

- 调查效率:大幅提升安全事件定位速度

全面的安全业务分析

- 报表类型:

- 攻击事件趋势图

- 协议分布饼图

- 时间维度热力图

- 导出功能:支持PDF/Excel等多种格式报表导出

- 决策支持:为安全策略优化提供数据依据