信息安全工程师软考(13):网络安全漏洞

网络安全漏洞分类与管理

分类

CVE漏洞分类

-

维护机构:美国MITRE公司

-

核心功能:

- 统一漏洞标识(如CVE-2019-1543)

- 规范化漏洞描述

- 促进漏洞数据共享

-

编号规则:CVE-年份-序列号

CVSS

-

评分维度:

- 基本度量:攻击向量、攻击复杂性、特权要求、用户交互、完整性影响、可用性影响、影响范围

- 时序度量:漏洞利用成熟度、修补等级、漏洞报告

- 环境度量:完整性要求、保密性要求、可用性要求、修订基本得分

-

应用场景:量化漏洞危险等级(0-10分)

我国信息安全漏洞分类

-

两大体系:

- CNNVD(国家信息安全漏洞库)

- 24类技术漏洞

- CNVD(国家漏洞共享平台)(重点)

- 按成因:11类

- 按行业:分为行业漏洞和应用漏洞;

- 行业漏洞:电信、移动互联网、工控系统

- 应用漏洞:web应用、安全产品、应用程序、操作系统、数据库、网络设备等

- 漏洞分级:分为高、中、低三种

- CNNVD(国家信息安全漏洞库)

OWASP TOP10漏洞分类

- 针对领域:Web应用程序

- 最新版本:

- 注入攻击(首位)

- 失效访问控制

- XSS跨站脚本

- 不安全的反序列化

安全漏洞发布

- 发布主体:

- 厂商(微软安全公告)

- 安全组织(CNVD)

- 白帽黑客

- 发布内容:

- 漏洞编号

- 危害等级

- 影响范围

- 修复建议

- 典型渠道:

- 安全公告网站

- 邮件订阅

- 技术论坛

漏洞发布相关组织

- 国际组织:

- CERT(首个应急响应组织)

- Security Focus(商业化漏洞库)

- 国内机构:

- CNNVD(测评中心运维)

- CNVD(多机构联合平台)

网络安全漏洞管理过程

- 五步闭环:

- 资产确认:建立全量资产档案

- 漏洞采集:自动化扫描+人工审计

- 风险评估:

- 业务影响分析

- 利用可能性评估

- 处置控制:

- 补丁管理

- 系统升级

- 流程优化

- 持续跟踪:验证修复效果

网络安全漏洞扫描技术与应用

漏洞扫描器

- 核心组件:包含用户界面、扫描引擎、结果分析模块和漏洞信息库四大功能模块

- 双刃剑特性:既可用于防御(提前发现并修补漏洞)也可被黑客用于攻击前期的信息收集

漏洞扫描器的模块和功能

- 用户界面:接受用户指令、定制扫描策略、控制扫描启停,分为图形化界面和命令行界面

- 扫描引擎:核心执行组件,负责解析扫描策略、执行扫描任务并保存原始扫描数据

- 结果分析:商业产品提供漏洞解读和修复建议(如漏洞危害说明、修复步骤12345)

- 信息库:存储漏洞特征数据、扫描策略配置参数,支持漏洞信息查询与管理

漏洞扫描器的分类

- 主机漏洞扫描器

- 检测方式:本地检查关键文件内容和安全属性(无需网络连接)

- 典型发现:配置错误(如注册表异常)、弱口令(如"123456")、有漏洞的软件版本

- 局限:仅支持单机检测,与目标系统运行在同一主机

- 网络漏洞扫描器

- 检测方式:通过网络连接发送特定请求检测服务漏洞

- 典型发现:Web/FTP/Telnet等服务漏洞

- 优势:支持远程检测联网系统

- 局限:无本地权限导致信息获取有限

- 专用漏洞扫描器

- 针对性检测:专用于特定系统如数据库(Oracle/MySQL)、网络设备(路由器/交换机)、Web应用、工控系统

网络安全漏洞发现技术

- 主要方法:人工分析(深度但耗时)、工具自动化(效率高但覆盖有限)、人机结合(主流方案)

- 技术原理:基于历史漏洞构建特征库,通过模式识别检测新漏洞

- 具体技术:包括文本搜索、词法分析、模糊测试(如异常输入检测)、动态污点分析(数据流追踪)等7类技术

漏洞修补技术

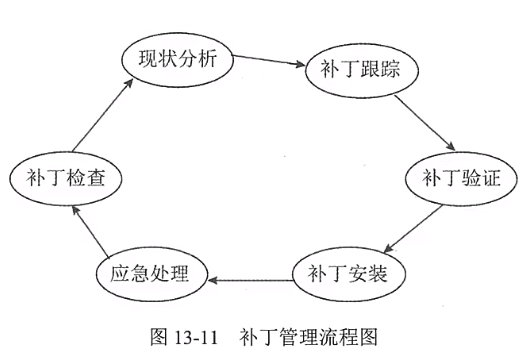

- 循环流程:包含现状分析→补丁跟踪→验证→安装→应急处理→检查的闭环

- 持续特性:类似Windows系统需持续更新补丁(如每月安全更新)

- 关键环节:补丁验证(测试兼容性)和应急处理(补丁失败的回滚方案)最易被忽视

网络安全漏洞利用防范技术

- 地址空间随机化(ASLR): 通过随机化程序加载到内存的地址,使攻击者无法预知shellcode地址,从而降低缓冲区溢出攻击成功率。核心原理是内存地址随机分配使攻击输入难以精准覆盖目标内存区域。

- 数据执行保护(DEP): 将特定内存区域标记为"非执行"状态,阻止代码在数据区域(如堆栈)运行。典型案例是保护应用程序堆栈区域免受攻击者利用。

- SEHOP防护: 通过阻止攻击者利用结构化异常处理程序(SEH)重写来实现防护,属于高级系统防护机制。

- 虚拟补丁技术: 在不修改可执行程序前提下,通过安全设备(如WAF)检测并过滤漏洞攻击流量。典型应用场景是对不能停机打补丁的24小时在线系统(如数据库审计系统)进行临时防护。