信息安全工程师软考(15):网络安全主动防御技术

入侵阻断技术

入侵阻断(IPS)概念

- 本质特征:属于网络安全主动防御技术,通过阻断网络攻击行为来保护目标对象

- 与IDS关系:入侵检测系统(IDS)的扩展升级版,商业产品常将两者集成(如IPS同时具备检测和阻断功能)

- 核心功能:既能检测攻击特征又能实时阻断攻击流量,工作机制类似路由器或防火墙

- IPS具备防火墙和入侵检测等多种功能

- 由于大多串行部署,IPS需要解决网络通信瓶颈和高可用问题。

IPS部署

- 商用IPS主要采用硬件设备实现,通常串行部署在网络主干,或者基于旁路阻断

- 旁路阻断(SPS,Side Prevent System):

- 通过旁路监测流量,采用报文注入技术阻断攻击

- 需配合策略路由或SDN控制器进行流量牵引

- 优势:仅检测特定流量,对网络延迟影响较小

- 部署选择:关键业务系统推荐串行部署,大流量环境可采用旁路部署+智能引流方案

软件白名单技术

技术方法

- 移动生态构建(合规软件下载平台):

- 建立三级审查流程(初审→复审→终审)

- 设置7个工作日的公示期+正式发布阶段

- 恶意代码防护:

- 传统黑名单:依赖病毒特征库,难以防范零日漏洞攻击

- 白名单优势:仅允许安装/执行经过认证的可信软件

- 白环境保护:

- 三重控制:可信设备接入+可信消息传输+可信软件执行

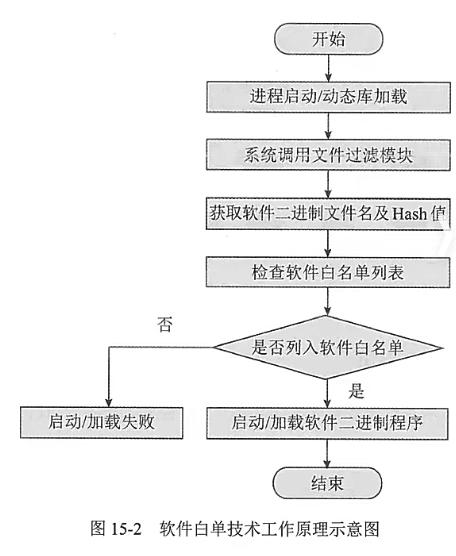

技术原理

网络流量清洗技术

技术原理

通过异常网络流量检测,而将原本发送给目标设备系统的流量牵引到流量清洗中心,清洗完毕后再将留存的正常流量转送到目标设备系统,包含三个步骤:

- 流量检测:

- 核心技术:采用分布式多核硬件架构,基于深度数据包检测技术(DPI)实现

- 检测原理:通过实时监测和分析网络流量数据,快速识别隐藏在背景流量中的攻击包

- 精准识别:能有效区分正常流量与攻击流量,为后续清洗提供准确依据

- 流量牵引与清洗:

- 核心功能:动态将目标系统流量转发到专用清洗中心进行处理

- 典型应用:特别针对大规模DDoS攻击

- 流量回注:将清洗后的正常流量重新送回目标系统

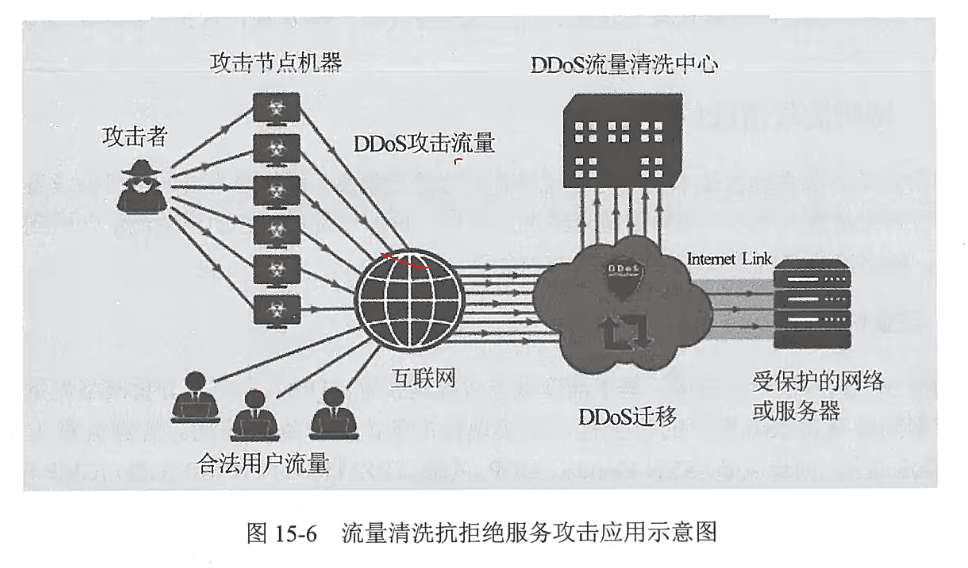

流量清洗抗拒绝服务攻击应用示意图

网络流量清洗技术应用

- 畸形数据报文过滤

- LAND攻击:伪造源目相同IP的SYN包,使目标与自己建立TCP空连接消耗资源

- Smurf攻击:假冒目标IP向广播地址发ping请求,引发大量ICMP回复发送至目标

- Fraggle攻击:类似Smurf但使用UDP协议

- WinNuke攻击:攻击135-139端口并设置URG标志位

- Ping of Death:发送超过65535字节的IP分片包导致系统崩溃

- Tear Drop:针对IP分组攻击,将片偏移设置为错位

- TCP Error Flag:将TCP的标志位错误设置

- 抗拒绝服务攻击

- Web应用保护

- HTTP Get/Post Flood:高频请求淹没服务器

- HTTP Slow Header/Post:慢速连接消耗服务器资源

- HTTPS Flood:加密请求增加服务器计算负担

- DDoS高防IP服务

- 工作原理:采用代理转发模式,业务流量先经高防IP过滤

- 服务优势:云服务商提供的专业防护,无需自建清洗设施

- 处理流程:流量牵引→攻击过滤→正常流量回注源站

可信计算技术

-

发展历程:1999年成立TCPA“可信计算平台联盟”,2003年更名为TCG“可信计算组织”,制定了TPM(Trusted Platform Module)和TNC(Trusted Network Connect)标准。

-

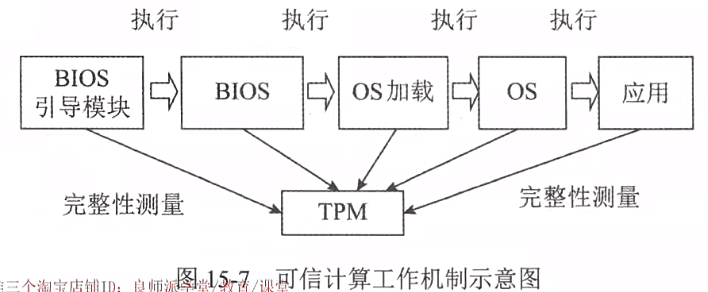

核心思想:通过安全芯片(TPM)建立信任根,从硬件、BIOS、操作系统等逐层验证完整性,防止篡改计算组件。

-

解释:确保计算设备(PC/服务器)从芯片到应用软件全链条可信,任何环节篡改都会导致系统无法运行。

可信计算系统

- 四层架构:

- 可信根:TPM安全芯片作为信任基础

- 硬件平台

- 操作系统

- 应用系统

- 三个信任根:

- RTM:可信度量根(启动时逐级校验)

- RTS:可信存储根(密码学相关)

- RTR:可信报告根(完整性报告)

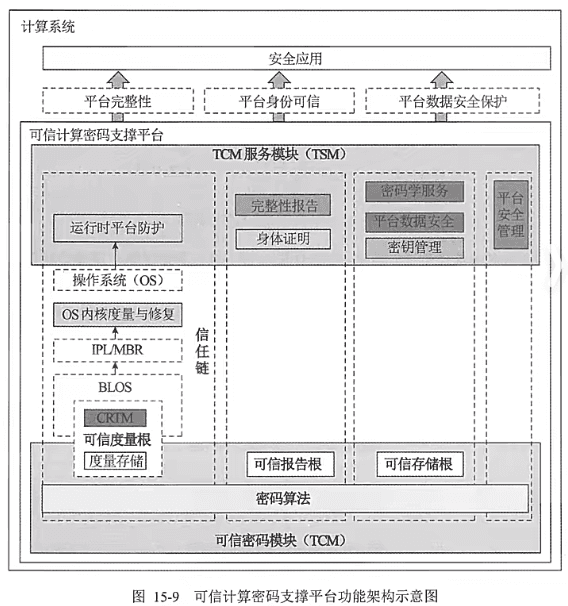

自主可信计算标准体系

- 可信计算密码支撑平台组件:

- 可信密码模块(TCM):替代TPM芯片,三个可信根

- TCM服务模块(TSM)

- 特点:基于自主密码算法,通过三个信任根实现平台完整性验证、身份认证和数据保护。

可信计算的应用

-

计算平台保护:

-

利用TPM/TCM安全芯片对计算平台的关键组件进行完整性度量和检查

-

启动时校验BIOS/系统组件

-

运行时实时检测内存等硬件变更

-

-

可信网络连接(TNC):

- 利用TPM/TCM安全芯片实现平台身份认证和完整性验证

-

等保2.0要求:

- 对设备引导程序、关键参数进行动态验证

- 高安全等级系统需验证应用程序执行环节

- 采用主动免疫机制阻断恶意代码

数字水印技术

技术原理

-

嵌入方法:

- 空间域:直接叠加

- 变换域:采用扩展频谱技术或Hash函数

-

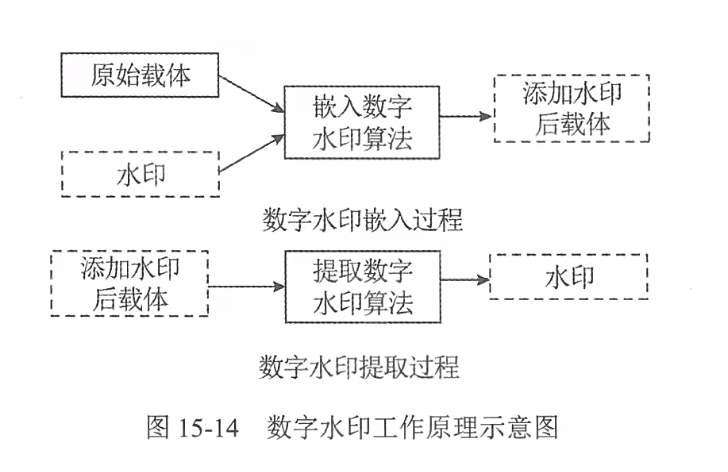

工作流程:

- 嵌入:原始载体+水印→水印算法→含水印载体

- 提取:含水印载体→提取算法→分离出水印和原始载体

应用

- 版权保护:嵌入版权信息

- 信息隐藏:将敏感数据隐藏在多媒体中

- 信息溯源:嵌入用户ID防止文档泄露

- 访问控制:通过检测水印判断访问权限

网络攻击陷阱技术

- 主动防御特性: 属于主动防御方法,核心是通过设置虚假系统诱导攻击(选择题考点1分)

- 核心功能:

- 消耗攻击者资源

- 加重攻击工作量

- 迷惑攻击者

- 预判攻击行为

- 追踪攻击源

- 形成威慑力量

- 技术分类: 蜜罐主机技术(单点诱骗)和陷阱网络技术(体系化诱骗)

蜜罐技术

- 空系统:

- 标准硬件配置

- 运行完整真实操作系统

- 无网络服务(如邮件/Web)

- 类似普通PC环境

- 镜像系统:

- 完整复制生产系统

- 包含全部应用服务

- 实现高仿真诱骗

- 虚拟系统:

- 单物理机运行仿真软件(如VMware/VirtualBox)

- 可虚拟多操作系统(Linux/Windows/BSD等)

陷阱网络技术

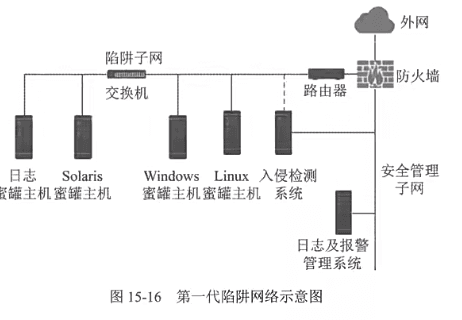

陷阱网络由多个蜜罐主机、路由器、防火墙、IDS、审计系统共同组成。目的是为攻击者制造一个攻击环境,供防御者研究攻击者的攻击行为。

陷阱网络要实现蜜罐系统、数据控制系统、数据捕获系统、数据记录、数据分析、数据管理等功能。

-

第一代:

- 完整物理网络架构

- 包含独立防火墙/路由器/IDS

- 多蜜罐主机分布式部署

-

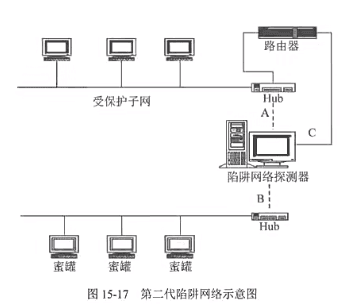

第二代:

- 集成数据控制与捕获系统

- 三大优势:

- 非授权活动监控

- 隐蔽性增强

- 主动响应能力(如修改攻击代码字节)

-

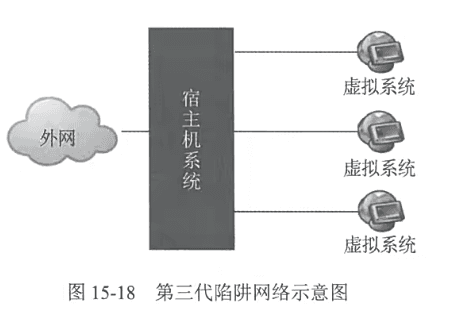

第三代(虚拟陷阱网络Virtual Honeynets):

- 全功能集成单设备

- 实现:

- 蜜罐系统虚拟化

- 集中式数据控制

- 自动化攻击捕获

- 智能行为分析

应用

- 恶意代码监测:

- 分析蜜罐节点流量

- 检测隐蔽通信

- 发现APT攻击特征

- 增强抗攻击能力:

- 改变攻防不对称局面

- 虚假目标干扰攻击

- 为应急响应争取时间

- 网络态势感知:

- 结合大数据分析

- 获取攻击者情报(方法/特征/来源)

入侵容忍及系统生存技术

概念

- 核心理念:允许系统在被入侵后仍能维持核心功能运行,确保网络信息系统具有容侵能力、可恢复性,保障业务连续性

- 安全理念演进:

- 1.0时代:防火墙等边界防御(“把入侵者挡在防火墙之外”)

- 2.0时代:IPS等威胁检测与隔离(“在内部做检测阻断”)

- 3.0时代:容忍入侵并实现系统恢复(“数据可恢复,系统不瘫痪”)

- 生存性3R方法:

- 系统划分:不可攻破的安全核+可恢复部分

- 核心策略:抵抗(Resistance)、识别(Recognition)、恢复(Recovery)

- 基本假设:基础服务不可攻破、入侵模式有限集、需维持攻防动态平衡

- 关键技术:

- 分布式共识:关键组件分布式部署

- 主动恢复:实时检测异常并主动修复

- 门限密码:分散存储密码,将私钥分解为分散存储

- 多样性设计:避免单一组件风险

应用

- 弹性CA系统:

- 背景:CA私钥泄露会导致PKI体系崩溃

- 方案:采用门限密码技术,将私钥分解为分散存储

- 签名流程:客户机向t个服务器发送Hash值,各服务器返回部分签名结果再组合

- 区块链技术:

- 特点:去中心化分布式数据库

- 优势:节点对等+共识机制保障数据完整性,单点失效不影响整体

隐私保护技术

分类

- 身份隐私:可直接识别真实身份的信息(照片、身份证号)

- 属性隐私:描述个人特征的数据(年龄、性别、薪资、购物史)

- 社交关系隐私:不愿公开的人际关系

- 位置轨迹隐私:非自愿公开的行踪信息

隐私保护技术

-

核心目标:修改数据使其可公开且保留使用价值

-

主要方法:

-

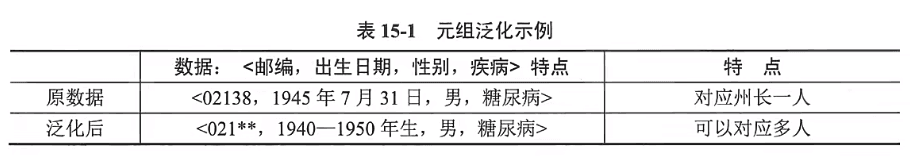

k-匿名:泛化处理使元组对应多人(如邮编021**+1940-1950年出生)

-

差分隐私:添加随机噪声干扰数据推导

-

-

技术措施:

- 抑制:数据置空(如敏感字段留白)

- 泛化:降低精度(年龄→年龄段)

- 置换:更改属主关系(假名处理)

- 裁剪:分开发布敏感数据(如比特币密钥分段存储)

- 扰动:添加噪声(数据增删/变换)

应用

- 匿名化处理:

- 方法:替换关键标识符(姓名→"张小姐",身份证号→****)

- 要求:处理后的信息不可复原

- 去标识化技术:

- 假名:综艺节目使用"小王"代称

- 加密/Hash:存储密码哈希值(如)

- 系统敏感数据保护:

- 应用场景:路由器配置、系统口令文件

- 典型措施:操作系统/数据库口令经Hash处理后存储

网络安全前沿技术发展动向

网络威胁情报服务

- 情报内容: 包括安全漏洞、攻击来源IP地址、恶意邮箱、恶意域名、攻击工具等关键安全要素。

同态加密技术

- 核心定义:

- 数学特性: 指加密函数满足,对密文运算结果与明文直接运算等价

- 技术本质: "加密后处理=处理后再解密"的特殊加密方式

- 应用场景:

- 第三方数据处理: 委托不可信方处理数据时(如外包服务),通过密文运算保护原始信息

- 云端存储安全: 敏感信息存储远程服务器时,既防止本地泄密又保持数据可用性(如密码哈希存储)

- 典型案例: 密码哈希技术属于同态加密的实践应用,即使哈希值泄露也无法还原明文,但可正常用于身份认证

域名服务安全保障

- 主要风险:

- 篡改攻击: 利用域名解析系统、WHOIS等环节漏洞修改解析数据

- 配置错误: 权威DNS服务器配置不当导致服务中断

- 劫持攻击: 通过控制域名管理凭证,将NS记录指向恶意服务器

- 软件漏洞: BIND等DNS服务软件自身安全缺陷

- 解决方案:

- LDNS Cloud服务:

- 提供DNS托管、灾备、流量管理、抵抗大规模DDoS攻击和DNS劫持安全等全套服务

- 具备抗DDoS和防劫持能力

- DNSSEC协议:

- 由IETF提出的安全扩展方案

- 核心功能:数据源认证+完整性验证

- 通过数字签名防止DNS欺骗攻击

- LDNS Cloud服务: