信息安全工程师软考(18):网络安全测评技术

网络安全测评概况

网络安全测评是指按照一定的标准规范要求(如等保2.0等),通过一系列的技术和管理方法,获取评估对象的网络安全状况信息,对其给出相应的网络安全情况综合判定,

测评对象

网络安全测评对象通常包括信息系统的组成要素(操作系统、数据库、交换机、路由器、防火墙等)或信息系统本身(软件平台本身)

网络安全测评类型

基于测评目标分类

- 等级测评:

- 实施主体:专业测评机构(需持证)

- 法律依据:网络安全法+等保2.0标准

- 适用范围:仅限非涉密系统

- 复测周期:三级每年1次/二级每2年1次/四级每半年1次

- 整改要求:未通过需持续整改直至达标

- 验收测评:验证项目是否满足招标安全指标

- 风险测评:评估威胁与脆弱性(技术+管理双维度)

基于实施方式分类

- 安全功能检测:

- 方法:渗透测试/漏洞扫描/社会工程等

- 形式化验证:数学建模验证(学术研究方向)

- 安全管理检测:

- 三大要素:机构设置/人员配备/制度建设

- 代码安全审查:

- 对定制开发的应用程序源代码进行静态安全扫描和审查

- 安全渗透测试:

- 重点考点:模拟黑客攻击的测试方式

- 典型漏洞:SQL注入/XSS/弱口令等

- 信息系统攻击测试:

- 与渗透测试区别:客户定向要求测试(白盒)vs 自由攻击(黑盒)

基于测评对象保密性分类

- 涉密系统:

- 主管部门:保密局

- 标准依据:分级保护制度

- 特点:相关标准文件不公开

- 非涉密系统:

- 主管部门:公安网安部门

- 标准依据:等级保护制度(当前为等保2.0)

- 重要考点:选择题常考两类系统的区分标准

等级保护测评内容

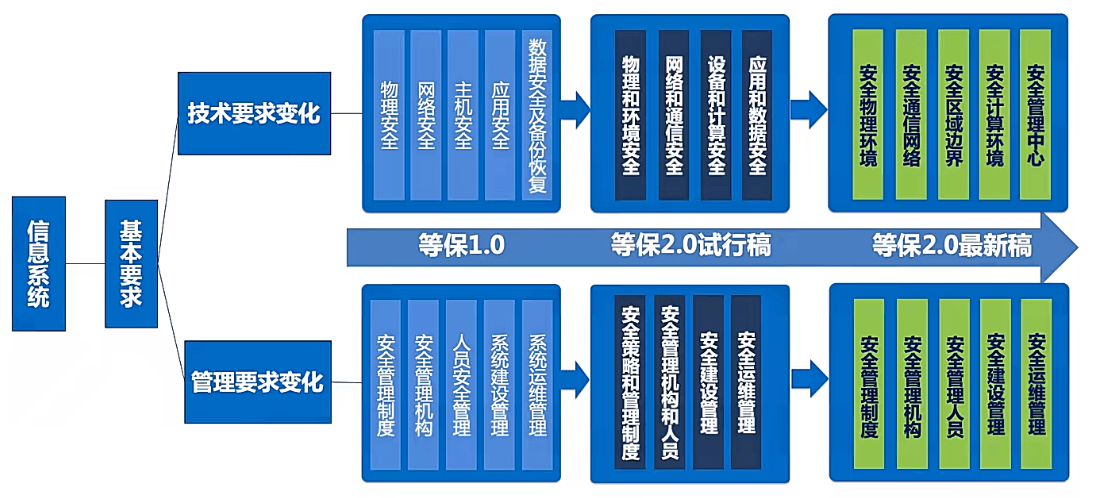

- 技术测评框架:采用**"一个中心三重防护"架构,包含安全管理中心、安全通信网络、安全边界和安全计算环境,外加安全物理环境共五个方面**。

- 管理测评要素:包含安全管理制度、安全管理机构、安全管理人员、安全建设管理和安全运维管理五大模块。

- 版本演进:从等保1.0到等保2.0试行稿再到最新稿,技术要求从物理/网络/主机/应用/数据安全演变为物理环境/通信网络/计算环境/应用数据安全。

测评流程与内容

等级测评过程

- 等保2.0规范四阶段流程:

- 准备活动:明确测评目标和范围

- 方案编制:制定详细测评实施方案

- 现场测评:实地开展技术和管理测评

- 报告编制:形成最终测评报告

网络安全渗透测试过程

- 五阶段流程:

- 委托受理:签订保密协议和测试合同,接收客户资料

- 准备阶段:编写测试方案,确定测试时间和配合人员,填写授权单

- 实施阶段:分工开展测试,形成渗透测试报告

- 综合评估:沟通测试结果,必要时召开评审会,开展复测

- 结题阶段:整理归档所有文档记录

- 关键注意事项:

- 客户配合:必须提前确认设备密码等关键信息

- 风险告知:授权单需明确测试可能导致业务中断的风险

- 测试时间:建议在业务低谷期(如夜间)进行渗透测试

- 文档输出:包括测试报告、整改报告、复测报告等系列文档

测评质量管理与标准

- 核心内容:

- 测评机构质量管理体系建立

- 测评实施人员管理

- 测评设备管理

- 测评方法管理

- 文件控制

- 非符合性工作控制

- 体系运行监督

- 持续改进机制

- 国际标准:ISO 9001(实际应用标准,非PPT中所述的ISO9000)

- 国内认证:

- 机构:中国合格评定国家认可委员会(CNAS)

- 职能:对认证机构、实验室和检查机构的质量管理体系和技术能力进行认可