信息安全工程师软考(19):操作系统安全

操作系统安全概述

概念

- 核心要素:指满足安全策略要求,具有相应安全机制及功能,符合特定安全标准,能在约束条件下抵御常见网络安全威胁,保障自身安全运行及资源安全。

- 操作系统分为五个等级:

- 用户自主保护级

- 系统审计保护级

- 安全标记保护级

- 结构化保护级

- 访问验证保护级

- 产业视角:

- 狭义:侧重产品安全(如国产化操作系统)

- 广义:侧重产业可控(如配套国产应用生态)

- 安全目标和需求

- 安全目标:防范网络安全威胁,保障系统安全运行及资源安全

- 六大需求:

- 标识和鉴别:区分用户身份并验证

- 访问控制:基于身份的权限管理

- 系统资源安全:保障文件等资源的保密性、完整性

- 网络安全:支持安全通信协议

- 抗攻击:具备防御机制和恢复能力

- 自身安全:内置安全防护机制

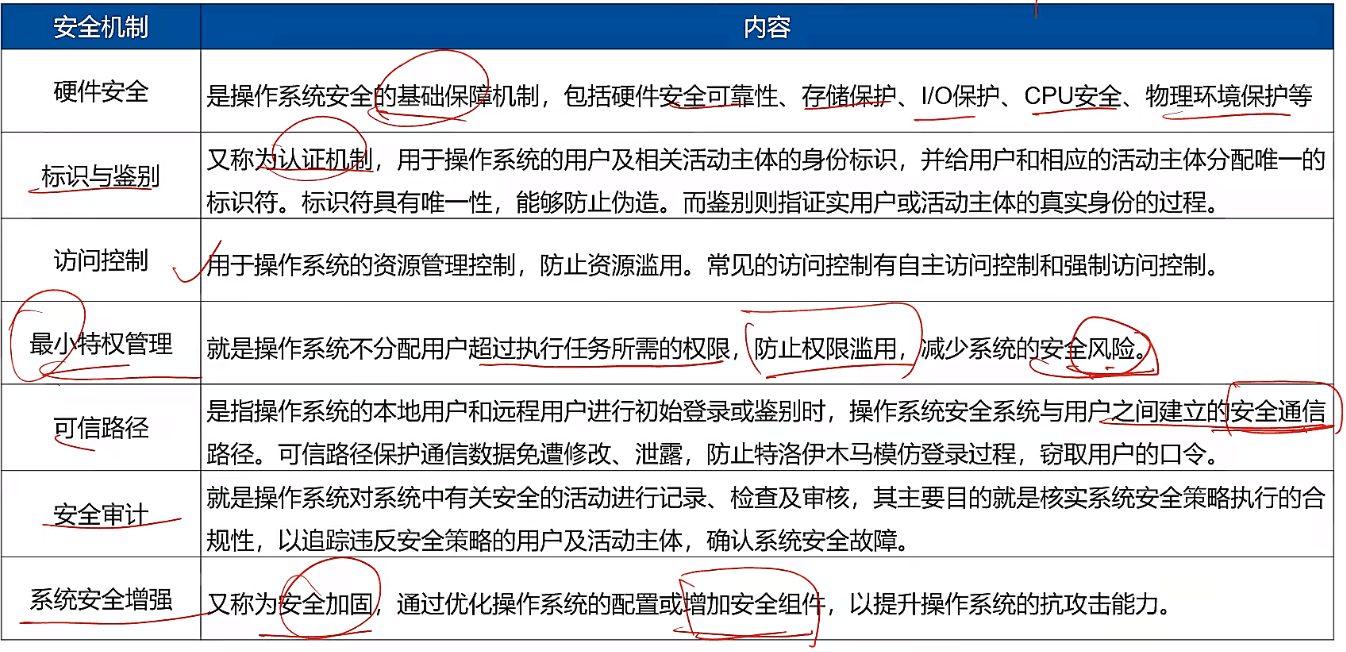

安全机制

Windows安全

Windows系统架构

Windows系统划分为三层:

- 最底层是硬件抽象层:最底层为硬件提供接口,使系统更易移植

- 第二层是内核层:提供执行、中断、异常处理和同步支持

- 第三层是由实现基本系统服务的模块组成:包含虚拟内存管理、对象管理、进程线程管理、I/O管理、进程通信和安全参考监督器等模块

对比UNIX/Linux架构:硬件层、系统内核层、应用层

Windows安全机制

-

认证机制:

- 本地认证:SAM数据库存储本地账户/AD域控制器存储域账户

- 网络认证:Kerberos V5、公钥证书、NTLM

-

访问控制机制:达到橘皮书C2级,实现用户级自主访问控制

-

审计/日志机制:存储路径:system32\config

- 系统日志:SysEvent.evt

- 应用日志:AppEvent.evt

- 安全日志:SecEvent.evt

-

防火墙:

- NT4/2000:包过滤(ACL)

- XP及以后:自带防火墙

-

文件加密系统:

-

采用EFS在磁盘上加密

-

使用对称加密算法

-

需密钥才能访问加密文件

-

-

抗攻击机制:新版操作系统增加了抗攻击安全机制

- 堆栈保护/SafeSEH/DEP

- 地址随机化(ASLR)

- 补丁保护(PathGuard)

- 驱动程序签名

Windows系统安全分析与增强方法

安全威胁

- 口令威胁:空密码/弱密码

- 恶意代码:病毒、木马、蠕虫、僵尸网络

- 应用漏洞:QQ/微信等第三方软件漏洞

- 系统漏洞:SMB/NetBIOS服务漏洞

- 物理攻击:服务器被物理窃取

系统安全增强方法

- 打补丁升级

- 停止无用服务/卸载软件

- 升级或更换程序

- 修改配置权限

- 去除特洛伊等恶意程序

- 安装安全工具,针对Windows漏洞可以安装自动补丁管理程序

Windows系统安全增强基本步骤

1)系统规划

- 安全目标:防泄密/抗DoS/限制非法访问

- 业务用途:个人用与服务器需不同安全级别

2)最小化安装

- 原则:安装最小化的操作系统

- 要点:

- 使用NTFS分区

- 删除不必要服务和组件

- 仅安装必需网络协议

3)系统补丁管理

- 系统补丁补丁需及时更新

4)配置安装的系统服务

- 不要安装与业务运行无关的服务或应用程序

- 安装最新的应用系统和服务软件,定期更新补丁

5)配置安全策略

- 密码复杂度要求

- 账户锁定阈值

- 账户锁定时间

- 账户锁定计数器

6)网络服务配置

- 禁用NetBIOS:

- 过滤135-139/445端口

- 修改注册表禁用

- 关闭默认共享:通过计算机管理停止共享

7)文件系统安全

- 删除无用帮助文件

- 启用EFS加密文件系统

- 修改默认安装目录名

8)启动安全

- 设置CMOS密码

- 启动选项设为仅限本地磁盘启动

9)第三方防护

- 杀毒软件、EDR等

UNIX/Linux安全

- 分层架构对比:Unix/Linux系统分为硬件层、系统内核层和应用层三层结构,与Windows系统的硬件抽象层、内核和服务模块三层形成对比考点

安全机制

-

Unix/Linux是一种**多用户(多个用户同时使用)、多任务(同时处理多个任务)**的操作系统,具有安全机制:

-

Unix/Linux认证:

- 口令认证:基础认证方式,通过用户名密码验证身份

- 终端认证:限制超级用户(如root)只能从特定IP地址远程登录的安全机制

- 主机信任:建立主机间的信任关系,使不同主机用户之间无需重复认证

- 第三方认证:

- 一次一密口令认证S/Key:抵抗重放攻击

- Kerberos认证系统

- 插入式身份认证PAM

-

审计机制:

- 日志存储:

- Unix早期版本:/usr/adm

- Unix新版:/var/adm

- Solaris/Linux/BSD:/var/log

- 日志存储:

-

访问控制:通过ACL实现对系统资源控制

-

权限表示:

- 10位表示法:首字母表示文件类型(d为目录,-为普通文件),后9位为权限位

- 9位权限分组:每3位一组,分别表示所有者、同组用户、其他用户的rwx权限

-

权限示例:

- rwxr-xr–:所有者可读写执行,同组可读执行,其他用户仅可读

- 数字表示法:r=4,w=2,x=1

-

-

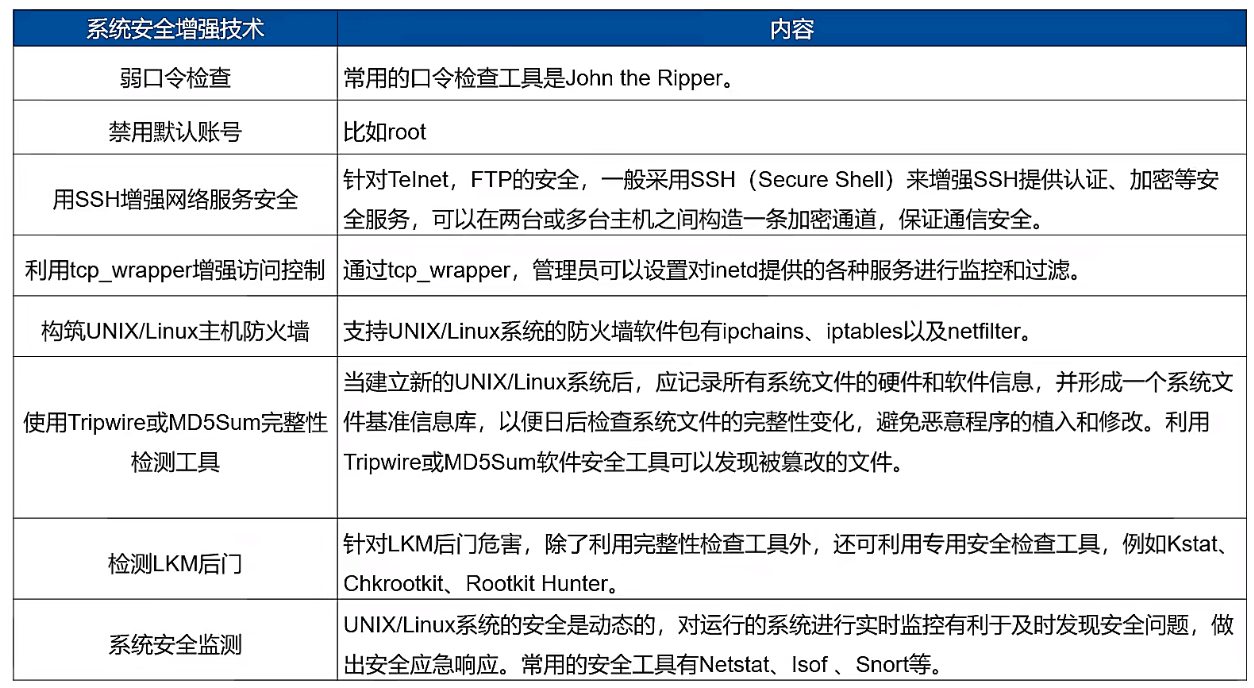

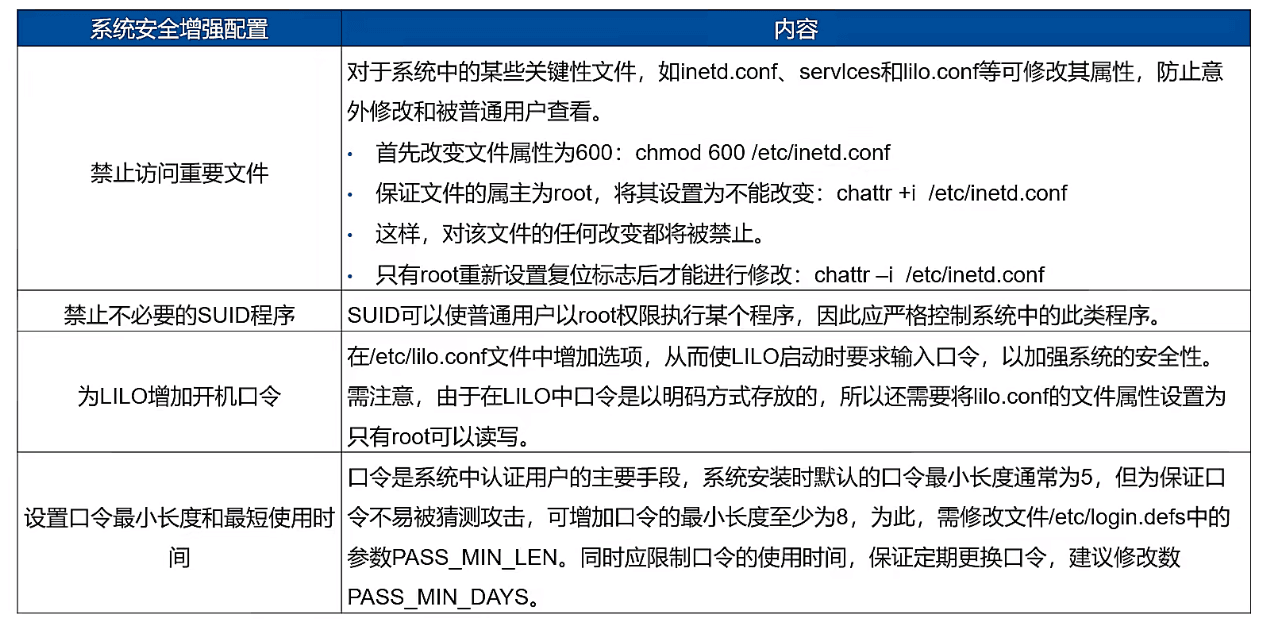

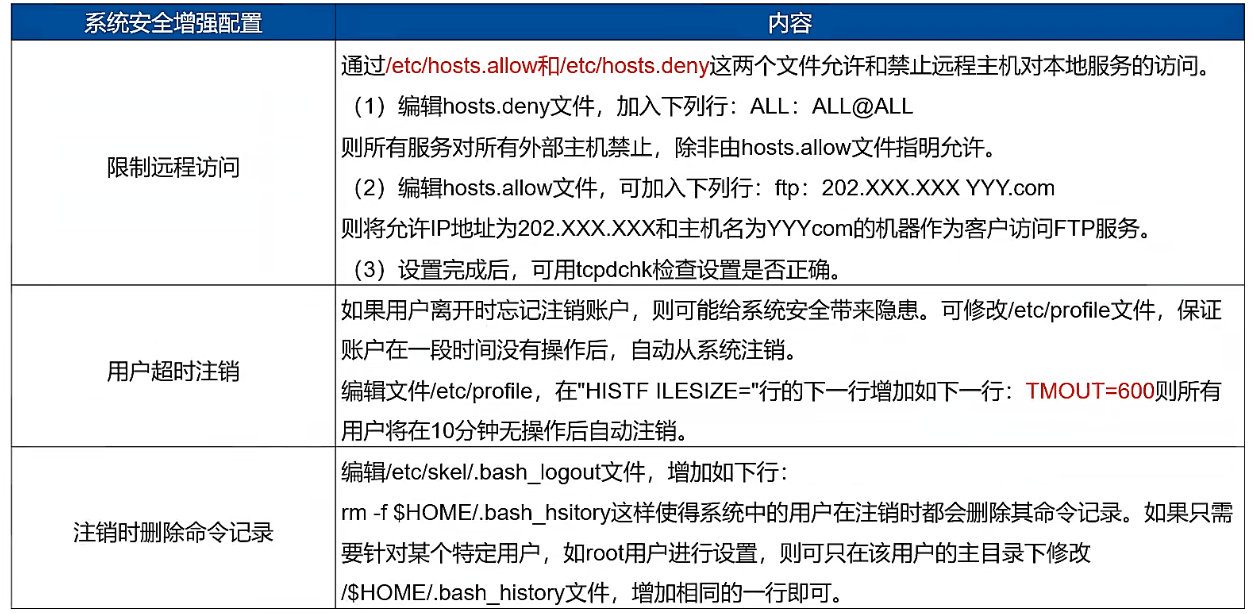

系统安全增强技术

- UNIX/Linux访问控制

- 系统安全增强技术的共性

- 跨系统通用性:Windows/Linux/Android/iOS等操作系统安全增强技术原理相似,主要包括补丁管理、服务最小化、权限控制等

- 核心原则:所有系统都需要打补丁、关闭不必要服务、设置合理权限

- 设置开机保护口令

- 双重保护:

- 第一重:操作系统登录密码

- 第二重:BIOS/硬盘密码(防止通过PE系统绕过认证)

- PE攻击原理:通过外接系统直接读取硬盘数据,绕过操作系统认证

- 防护措施:在硬件层设置密码,阻止未经授权的PE系统安装

- 双重保护:

- 其他:

Linux安全增强配置参考

安全模块应用参考

-

核心机制:

- LSM框架: Linux安全模块,通过内核钩子实现轻量级通用访问控制

- 模块化扩展: 采用插件方式增强功能,避免直接修改内核

-

安全功能:

- 管理员分权:实现权限分离

- 最小特权:仅授予必要权限

- 访问控制:基于类型的访问控制(TBAC)结合角色,细粒度自主访问控制

- 多级安全:禁止上读下写

-

认证模块:

-

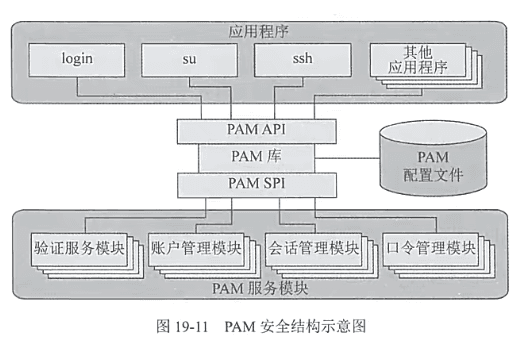

身份验证模块框架PAM:可扩展认证框架,支持多种认证方式(密码/指纹/虹膜)

-

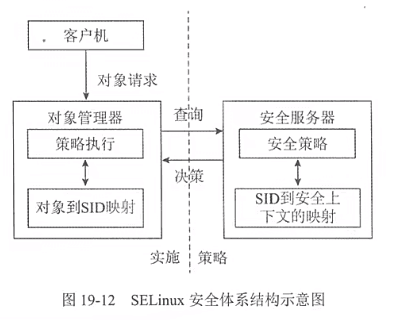

SELinux:强制访问控制模块,由策略和实施组成,策略封装在安全服务器中,实施由对象管理器具体执行

SELinux可以实现基于角色的访问控制和强制访问控制

-

国产操作系统安全

- 主要品牌:包括中科方德、中标麒麟、北京宁思普华、深度、华为鸿蒙、阿里飞天、统信UOS等

国产操作系统的安全风险

- 内核安全风险:继承Linux内核漏洞,包括缓冲区溢出、边界错误、访问验证等问题

- 组件安全:

- 自主研发组件:新开发组件必然存在漏洞

- 第三方组件:如PGP等安全组件漏洞会影响系统整体安全

- 系统安全配置的安全:人为配置不当

- 硬件的安全:底层硬件不安全会导致上层系统失效

安全防护措施

- 防护体系:

- 管理机制:三权分立(操作员、审计员、安全管理员)

- 访问控制:基于角色的访问控制(RBAC)和细粒度自主访问控制

- 多级安全:从内核到应用的全方位防护