信息安全工程师软考(21):网络设备安全

网络设备安全概况

交换机安全威胁

-

MAC地址泛洪(Flooding)

- 攻击原理:伪造大量虚假MAC地址发往交换机,耗尽交换机有限的MAC地址表容量(如16k条记录),导致无法学习正常MAC地址。

- 攻击本质:属于DoS攻击,通过耗尽交换机MAC地址表象资源实现。

- 关键概念:

- MAC地址表:包含MAC地址、端口号和VLAN三个字段,用于二层数据转发。

- 三层设备区别:三层交换机/路由器基于IP地址转发,依赖路由表而非MAC地址表。

-

ARP欺骗

-

攻击方式:发送虚假ARP报文更新目标主机的ARP缓存,实现地址欺骗。

-

底层机制:

- ARP表作用:存储IP与MAC地址映射关系,用于数据链路层封装。

- 查看命令:Windows系统使用arp -a,显示动态(协议学习)和静态(手工绑定)条目。

-

数据封装流程:应用层数据→传输层封装(如80端口)→网络层封装(IP)→数据链路层封装(需查询ARP表获取目的MAC)

-

-

口令威胁

- 典型手段:暴力破解、弱密码猜测等传统认证突破方式。

-

漏洞利用

-

漏洞来源:

- 底层Linux内核

- 厂商系统(如思科iOS/华为VRP)

- 上层应用(Web服务等)

-

危害类型:拒绝服务、非授权访问、信息泄露、会话劫持等。

-

路由器安全威胁

-

路由协议安全威胁

- 协议本质:路由协议(如OSPF/BGP)实质是选路软件,存在软件固有漏洞。

- 攻击方式:通过恶意路由协议报文扰乱正常路由服务。

-

DoS/DDoS威胁

-

两种攻击模式:

- 发送畸形数据包导致路由器处理异常

- 僵尸网络制造超大流量使路由器瘫痪

-

实际难度:相比服务器,路由器抗DDoS能力更强,实际攻击案例较少。

-

-

依赖性威胁

- 典型场景:破坏认证服务器/网管系统等路由器依赖的基础服务,导致管理功能失效。

网络设备安全机制与实现技术

认证技术

用户身份认证

- 认证机制:网络设备需要对用户身份进行认证,用户需提供正确口令才能使用设备资源

- 认证形式:

- Console口令:通过console口登录设备时使用

- VTY口令:通过远程虚拟终端登录时使用

- AUX口令:通过辅助端口登录时使用

- User口令:普通用户登录口令

- Privilege-level口令:特权级别口令

- 配置示例:

- 思科设备配置console口令:Router(config-line)#password console-password

- 华为设备配置console口令:user-interface console 0进入console口配置模式

网络设备认证

- 集中认证优势:当网络设备数量庞大时(如1000台),集中管理用户名密码比逐台配置更高效

- 认证协议:

- TACACS+:思科私有协议,用于交换机与认证服务器间的通信

- RADIUS:标准协议,用于设备与RADIUS服务器间的认证交互

- 认证流程:PC→交换机/路由器→认证服务器(TACACS+/RADIUS),用户名密码存储在后台服务器上

- 管理便利性:修改密码只需在服务器端操作,无需逐台登录设备修改

访问控制技术的应用

-

访问分类

- 带外(out-of-band)访问:不依赖业务网络,使用专用管理接口(如iPMI),只传输管理流量。常见的有控制端口(Console Port)、辅助端口(AUX Port)、VTY(虚拟接口)、HTTP、TFTP、SNMP。Console、AUX和VTY被称为line或user-interface

- 带内(in-band)访问:依赖业务网络,管理流量与业务流量共用同一网络

- 应用场景:大型数据中心推荐使用带外管理,避免业务流量占满带宽导致无法管理

-

CON端口访问

- 访问限制:可配置ACL限制特定主机通过console口访问设备

-

VTY访问控制

- 安全措施:

- 限制特定IP地址通过VTY访问

- 设置会话超时时间

- 安全措施:

-

HTTP访问控制

- 安全风险:Web管理界面若使用弱密码或未限制IP,可能被攻击者利用

- 加固措施:

- 限制指定IP访问:ip http access-class

- 强化认证:ip http authentication可设置为local/tacacs/aaa等

- 关闭不必要的Web服务

-

SNMP访问控制

- 安全风险:SNMP社区字符串(community)类似密码,若泄露可能导致设备被控制

- 防护措施:

- 设置不同权限的社区字符串:

- 只读模式:snmp-server community RO-COMMUNITY ro

- 读写模式:snmp-server community RW-COMMUNITY rw

- 设置不同权限的社区字符串:

- 限制访问IP:只允许网管服务器IP访问SNMP服务

- 关闭不必要服务:no snmp-server community

-

设置管理专网

- 管理专网优势:专用网络更安全,不易被攻击

- 实施方法:

- 使用SSH替代Telnet进行加密通信

- 配置ACL只允许管理主机访问设备

- 建立独立的管理网络与业务网络隔离

-

特权分级

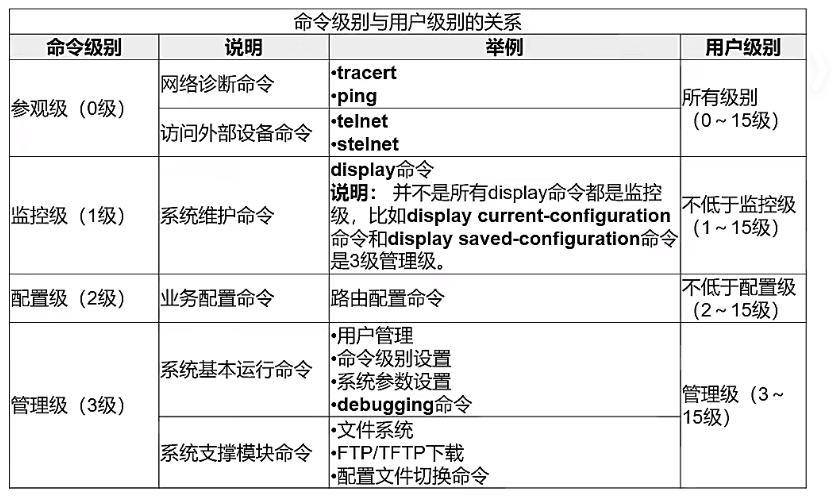

- 等级划分:思科/华为设备均支持0-15共16个特权级别

信息加密

- 风险说明: 网络设备配置文件包含敏感口令信息,若以明文形式存储,一旦泄露将导致设备失控

- 加密功能:

- 明文风险: 未加密时配置文件中的口令可直接读取(如通过80端口查看配置)

- 加密命令: 使用service password-encryption配置后,口令信息转为密文存储

安全通信

- 通信方案:

- SSH替代Telnet:

- Telnet采用明文传输,存在安全风险

- SSH提供加密通道,配置示例:

- VPN加密:

- 通过IPSec VPN建立加密隧道

- 适用于设备与管理站间的所有通信加密

- SSH替代Telnet:

日志审计

- 审计方式:

- 控制台日志审计(记录操作命令)

- 缓冲区日志审计

- SNMP traps审计

- AAA认证审计

- Syslog标准协议审计

- 集中管理:

- 因设备存储有限,需建立专用日志服务器

- 实现方案:

- 安装Syslog软件的服务器

- 专业审计设备(如上网行为管理设备)

安全增强

- 基础措施:

- 关闭非安全服务(如不必要的Web服务/80端口)

- 信息过滤(通过ACL限制登录权限)

- 协议认证:

- 路由协议需配置认证

- 防止恶意路由信息注入

强物理安全

- 核心原则: 物理访问必须严格受控

- 具体策略:

- 设备安装/移动需授权

- 物理配置变更需审批

- 控制台端口使用限制

- 损坏/篡改后的恢复流程

- 补充措施:

- 机房门禁系统(人脸/指纹识别)

- 防火防雷等环境防护

网络设备安全增强技术方法

交换机安全增强的技术方法

- 两级访问控制:

- 第一级:通过ACL限制连接,仅允许合法IP与设备建立连接(如仅限网管员机器或网管服务器)

- 第二级:强制口令认证,需在不同用户界面设置登录口令和访问级别切换口令

- 流量镜像技术:

- 原理:将指定端口的流量复制到监控端口(传统集线器因广播特性天然支持全网监测)

- 应用:用于报文分析、网络检测和故障排查

- 配置示例:可镜像单个或多个端口的流量到嗅探器连接端口

- MAC地址控制:

- 端口安全策略:限制单端口学习MAC数量(如最多3个),超限可自动关闭端口

- 老化时间设置:默认300秒清空MAC表,可抑制MAC地址泛洪攻击

- 基础安全加固:

- 关闭非必要服务(如Web管理界面)

- 限制控制台访问(需用户名密码认证)

- 启用登录检查与安全审计日志

路由器安全增强的技术方法

- 系统维护:

- 及时升级OS和补丁(与服务器同理)

- 服务管理:

- 关闭高危服务:BOOTP/Finger/NTP等(CDP为思科私有协议需特别注意)

- 禁用未使用端口:通过shutdown命令关闭物理端口

- 协议安全:

- 禁止IP直接广播:防止smurf攻击(配置命令:no ip directed-broadcast)

- 禁用源路由:防止路径伪造攻击(配置命令:no ip source-route)

- VTY终端保护:

- 强制口令认证+IP访问限制(类似交换机ACL)

- 恶意流量阻断:

- 典型特征:伪内网源地址、loopback包、ICMP重定向、广播包、源目地址相同

- 加密传输:

- 口令存储必须密文

- 启用IPSec VPN保障公网通信安全(仅需两端路由器支持)

- SNMP安全:

- 修改默认团体字(特别是private字段需设复杂字符串)