信息安全工程师软考(23):云计算安全

云计算概念与威胁分析

云计算概念

- 服务模式转变:类比从自购发电机到国家电网供电,从自打水井到自来水公司供水,云计算实现了从购买硬件设备到购买IT服务的转变。

- 核心特征:中小型企业无需自购网络设备和服务器,直接通过云服务商获取计算资源(如云服务器、云存储),按需付费使用。

云计算服务类型

- IaaS(基础设施即服务):

- 典型服务:云主机、云存储、虚拟防火墙

- 特点:替代传统硬件设备采购,如阿里云ECS实例

- PaaS(平台即服务):

- 开发平台:Google App Engine、亚马逊SDB数据库服务

- SaaS(软件即服务):

- 商业模式:按账号授权收费(如Zoom视频会议账号、Salesforce CRM系统)

- 优势:免去本地软件部署维护,典型应用如Google Docs在线文档

云计算四大特征

- 服务化交付:IT资源以服务形式提供,本质是卖服务而非硬件产品。

- 多租户共享:单台物理服务器虚拟多个VM(通常20个左右),存在安全隔离需求。

- 弹性扩展:资源配置可动态调整(如8G→32G内存),避免传统服务器升级需关机插内存条的风险。

- 按需付费:支持包月制或按流量计费(如视频网站带宽消耗),实际应用最广的是IaaS服务。

云计算四种部署模式

- 私有云:组织自建自用(如企业内网云平台),适合敏感数据。

- 公有云:商业化服务(阿里云/腾讯云)

- 社区云:行业共享平台(如金融云、政法云),多个组织共用基础设施。

- 混合云:组合部署模式(敏感数据放私有云+网站放公有云)

"端-管-云"安全威胁分析

云端安全威胁

- 终端风险:弱口令导致账号劫持、终端平台漏洞被利用(需安装杀毒软件)等。

- 本质问题:与传统终端安全无异,重点在于访问云服务的终端设备防护。

云“管”安全威胁

- 传输风险:网络监听、数据泄露、中间人攻击、DDoS等,实质是常规网络安全威胁在云环境中的再现。

云计算平台安全威胁

- 物理集中风险:资源集中化导致单点故障影响面扩大(如整机房宕机)。

- 服务透明性:用户无法掌握底层细节,完全依赖云商安全管理。

- 僵尸网络威胁:攻击者利用VM漏洞构建僵尸网络,危害呈指数级放大。

- 运维风险:云商内部人员违规操作可能导致大规模数据泄露(如跑路事件)。

- 数据残留:存储空间回收不彻底导致跨租户数据泄露,敏感数据建议不上公有云。

- 过度依赖:跨云平台迁移困难,存在"免费上云→高价续费"的商业陷阱。

- 共享技术漏洞:多租户环境下隔离失效引发的横向渗透风险。

- 滥用云服务:租用计算资源发动攻击。

- 服务中断:网络故障直接影响云桌面等依赖网络的服务可用性。

- API攻击:通过不安全接口实施密钥窃取、数据注入等攻击。

- 跨境存储风险:数据实际存储位置不可控可能导致合规问题。

云计算安全要求

传统计算平台安全概述

- 基础要素:包括物理和环境安全、网络和通信安全、设备和计算安全、数据安全和应用安全五大方面

- 等保对应:与等保1.0技术要求类似,等保2.0演变为"一个中心三重防护"架构(安全管理中心+网络通信防护+计算环境防护+边界防护+物理环境)

云计算新增安全需求

- 核心差异:

- 多租户隔离:通过虚拟机实现租户间逻辑隔离

- 虚拟资源安全:涵盖虚拟机、虚拟存储、虚拟防火墙(如vFW)等软件定义资源

- 合规要求:需满足内容审查、数据主权等政策法规

- 可信托管:云服务商需具备资质认证(如等保三级)、技术实力和明确责任划分

云计算安全运维要求

- 能力要求:运维人员需持有CCIE/HCIE等高级认证,持续学习信息安全新知识(如考取CISP)

- 业务保障:需建立业务连续性管理(BCM)体系,包含灾备、容灾等方案

云计算服务安全需求

“端-管-云”

云端安全需求分析

- 终端防护:

- 身份鉴别:多因素认证(MFA)机制

- 访问控制:基于属性的访问控制(ABAC)策略

- 客户端安全:防范木马植入(如云桌面客户端安全检查)

- 浏览器安全:HTTPS强制加密、防网页挂马措施

网络安全通信安全需求分析

- 通信保障:

- 认证加密:PKI体系下的双向认证、密钥分发(如Diffie-Hellman)

- 通道保护:IPSec VPN/SSL VPN隧道加密

- 边界防护:下一代防火墙(NGFW)部署

- 抗攻击:DDoS防护(如流量清洗)

云计算平台安全需求分析

- 分层防护:

- 基础设施层:物理安全(如生物识别门禁)+主机安全(如HIDS)

- 虚拟化层:Hypervisor安全加固+虚拟机逃逸防护

- 数据层:透明加密(TDE)+细粒度访问控制

- 特色需求:多租户隔离需结合网络微隔离(Micro-segmentation)技术

云计算隐私保护需求

- 数据采集:

- 明示同意:需用户主动勾选隐私协议(如云服务购买流程)

- 最小化原则:仅收集业务必需的个人信息

- 数据传输:强制TLS1.2+加密,敏感字段额外加密(如银行卡号)

- 数据存储:

- 加密存储:采用AES-256等强加密算法

- 访问控制:RBAC+动态令牌二次认证

- 数据使用:

- 权限管控:实施特权账号管理(PAM)系统

- 行为审计:数据库操作全量日志记录

- 数据维护:

- 生命周期:建立数据自动归档销毁机制

- 合规要求:满足《个人信息保护法》存储期限规定

- 事件响应:

- 应急预案:72小时漏洞修复SLA

- 泄露处置:包含通知监管机构和受影响用户的标准化流程

云计算安全保护机制

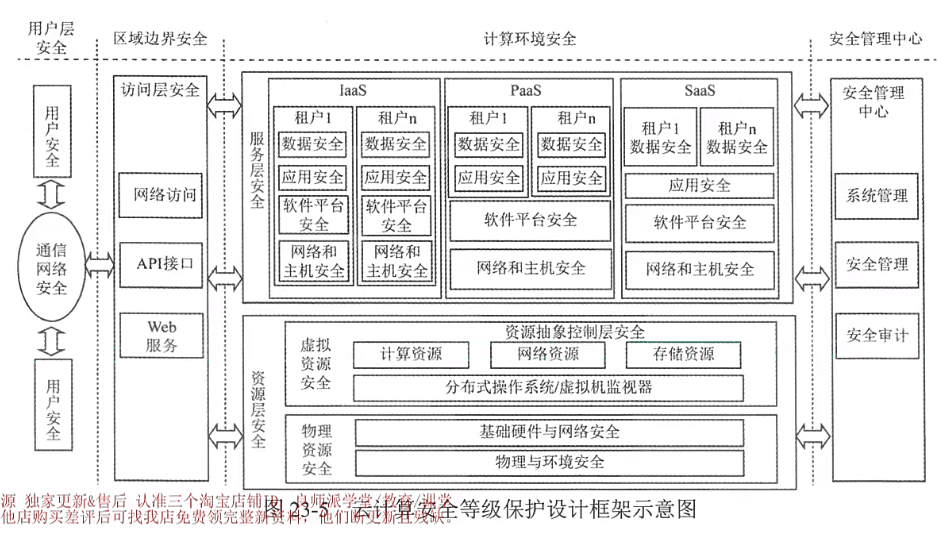

云计算安全等级保护框架

-

基础设施要求:必须保证云计算基础设施位于中国境内

-

框架原则:围绕**“一中心,三重防护”**构建,其中:

- 一个中心:安全管理中心(SOC/SAMP/态势感知系统)

- 三重防护:

- 安全计算环境(终端/服务器)

- 安全区域边界(不同服务器区域间的隔离)

- 安全通信网络(数据加密传输)

云计算安全防护

- 物理和环境安全:

- 包含11项具体措施:物理位置选择、物理访问控制(门禁/机柜锁)、防盗窃破坏、防雷击、防火、防水防潮、防静电、温湿度控制、电力供应(UPS/多路电源)、电磁防护

- 网络和通信安全:

- 8大措施:网络架构(多链路冗余)、通信传输加密、边界防护、访问控制、入侵防范、恶意代码防范、安全审计、集中管控

- 设备和计算安全:

- 7项核心:身份鉴别、访问控制(权限分级)、安全审计(操作记录)、入侵防范、恶意代码防范、资源控制、镜像快照保护

- 应用和数据安全:

- 11个要点:除基础认证审计外,重点包括数据备份恢复(关键措施)、剩余信息保护(内存数据清除)、个人信息保护

常见云计算网络安全机制

- 身份鉴别认证:

- 用户名/口令+强制密码策略(大小写/特殊字符/数字组合)

- 多因子认证(如手机验证码)

- 加密基础:Kerberos使用DES算法

- 数据完整性:

- 数字签名是重要措施

- 访问控制机制:要在一定的安全规则下经过授权才能保证安全使用

- 入侵防范机制

- 部署IDS/IPS防范已知的漏洞

- 沙箱系统检测0Day

- 部署抗拒绝服务攻击安全措施

- 安全审查机制:对安全日志进行集中管理,方便事后分析。

- 云操作系统安全:

- 主流基于OpenStack开发

- 安全增强措施:热补丁修复、恶意程序检测

云计算安全管理与运维

安全管理组织类型

- 制度管理:

- 安全策略制定(如巡检周期、漏扫频率)

- 制度上墙公示的标准化要求

- 人员管理:

- 岗位设置与人员配备

- 离岗人员账号清理(防止内部威胁)

- 安全意识教育与培训

- 对象管理:

- 全生命周期管控:从系统定级备案到供应链管理

- 重点环节:外包软件开发监管、云服务商选择

安全管理类型

- 运维管理四维度:

- 环境与资产管理(温度/湿度监控,资产分类登记)

- 漏洞检查与风险分析(定期漏扫+补丁修复)

- 设备及策略维护(防火墙/IDS日志审查)

- 安全监测(IDS/流量探针/态势感知系统)

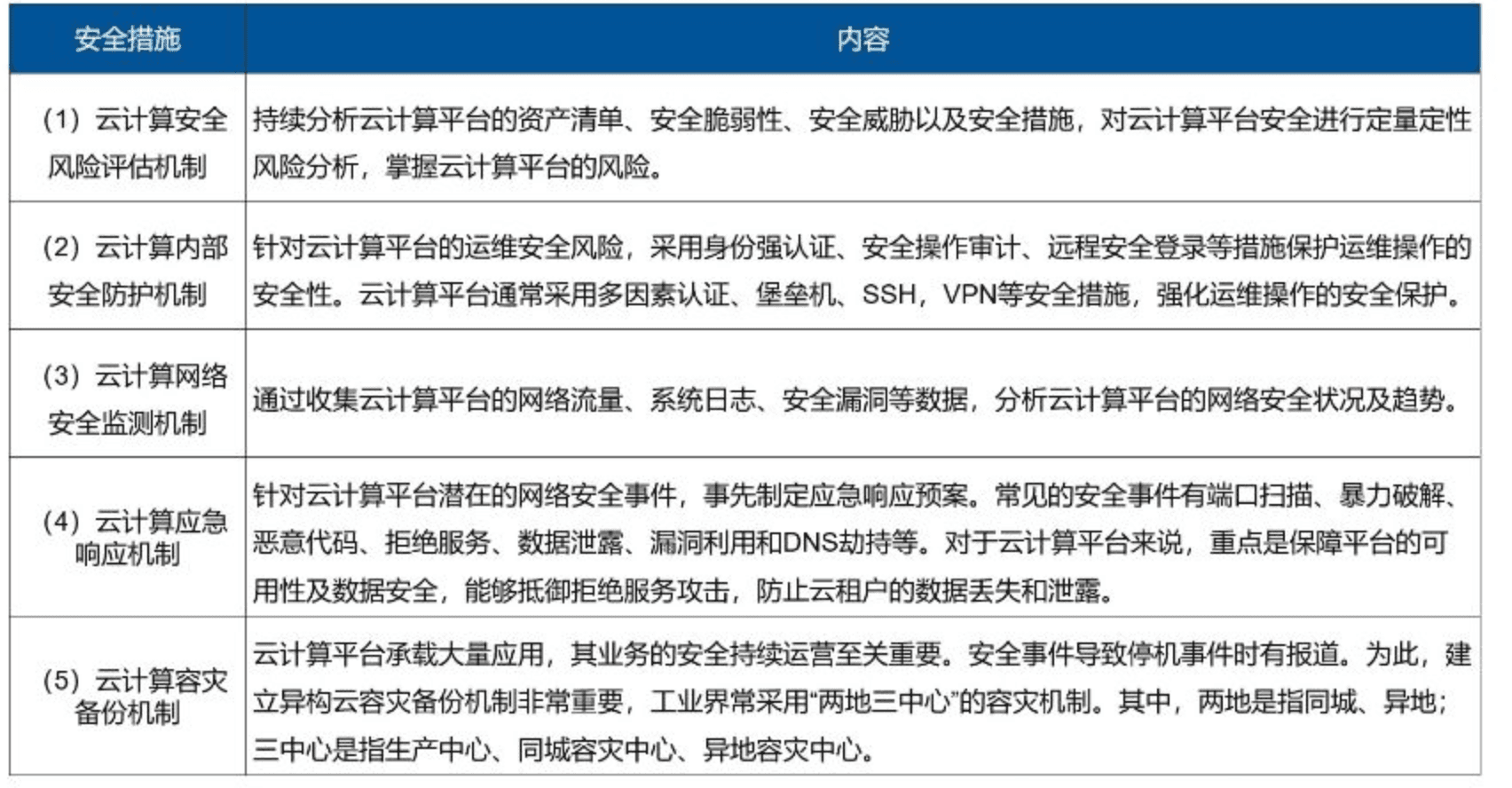

云计算安全运维的安全措施