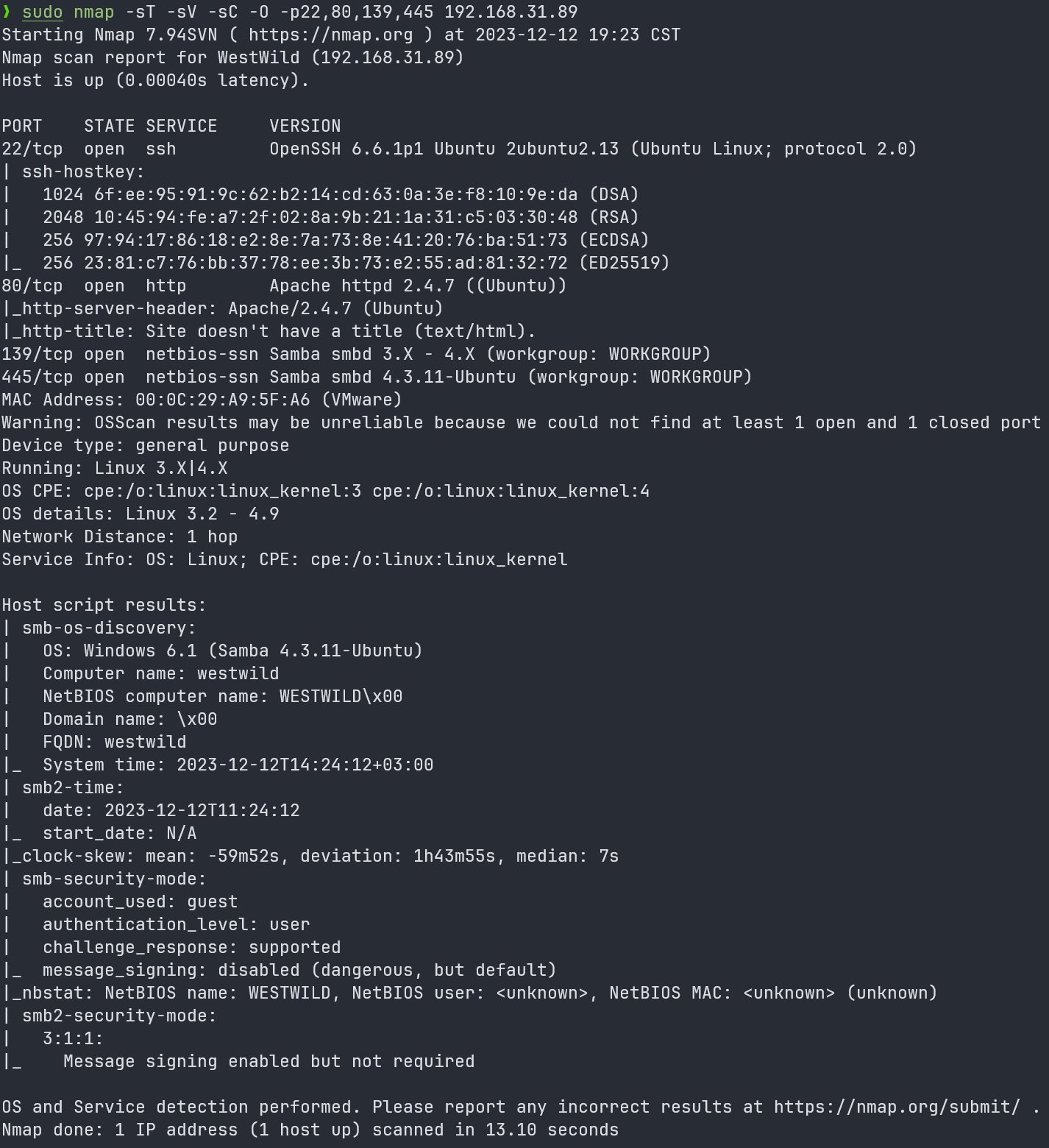

smb利用-vulnhub靶机WestWild v1.1

下载地址:https://www.vulnhub.com/entry/westwild-11,338/

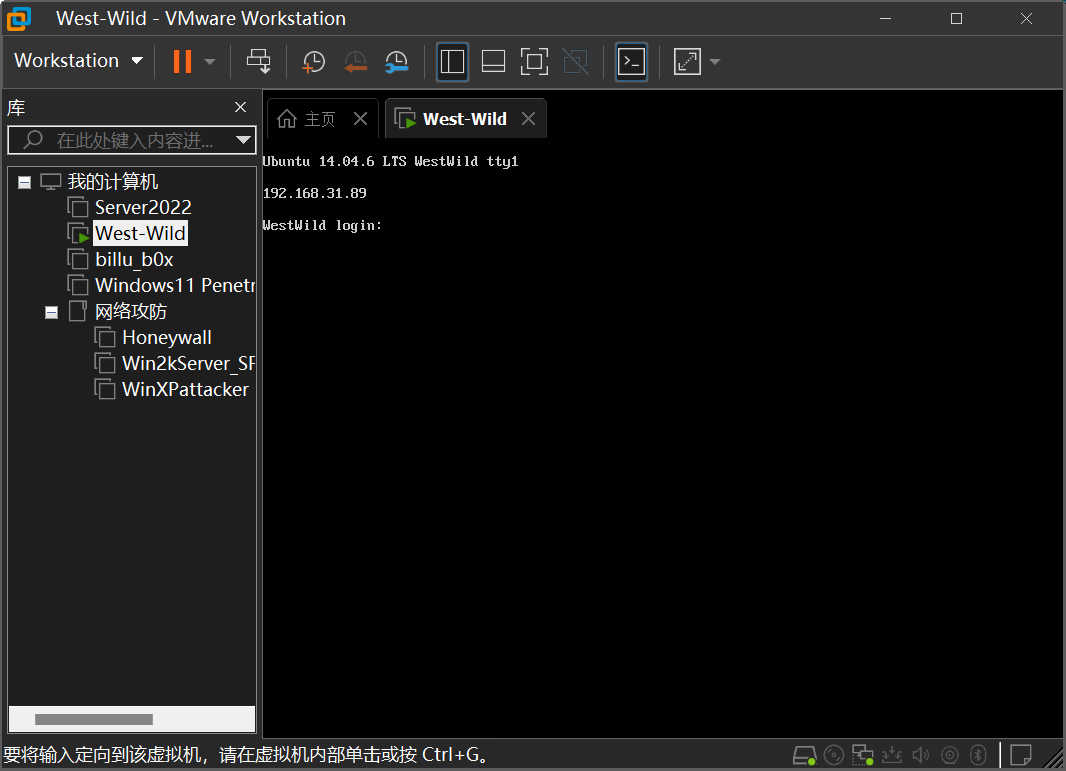

用netdiscover扫描本网段的存活主机

确定机子为VMware的主机,ip为192.168.31.89

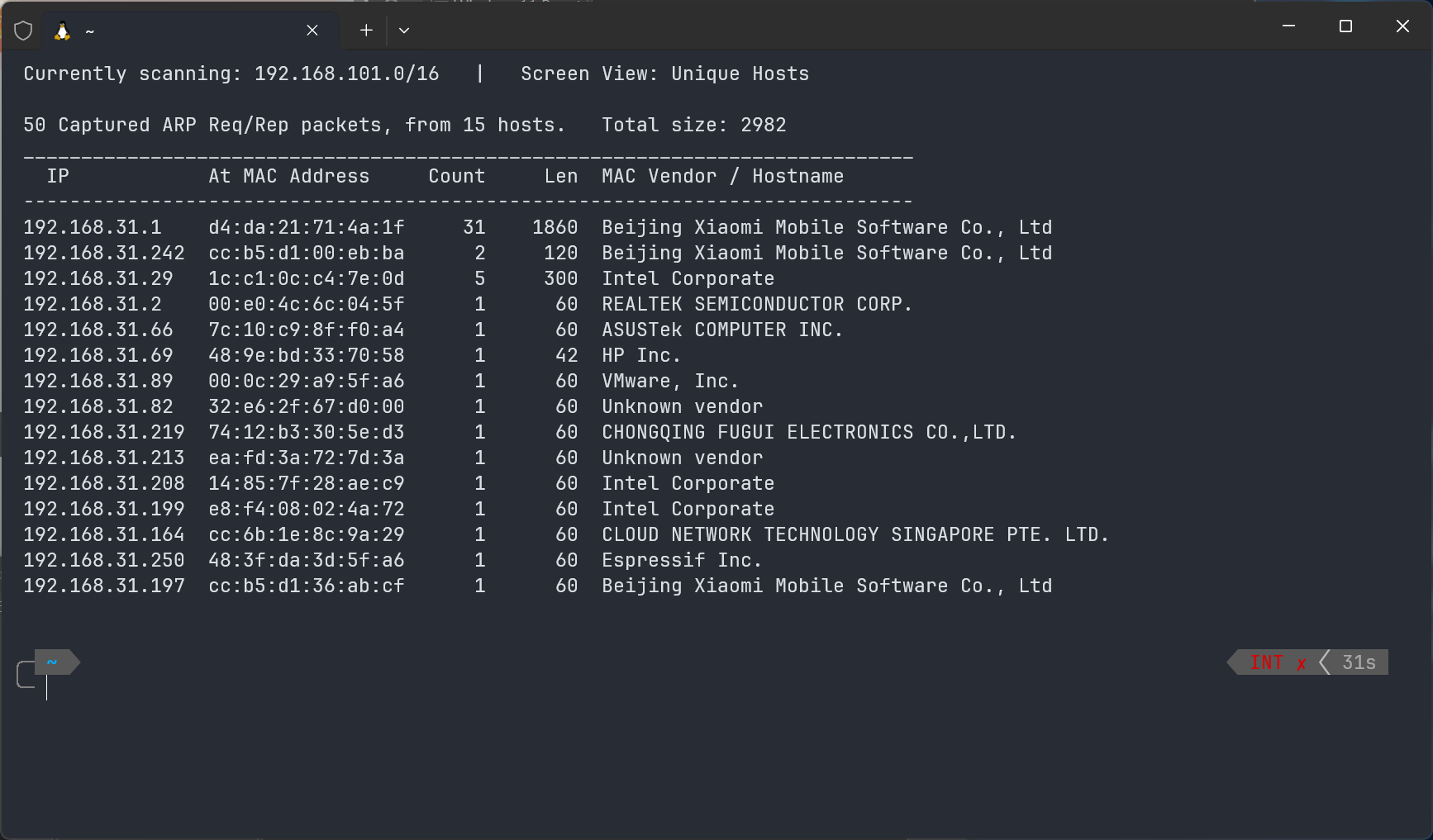

端口扫描

tcp端口扫描

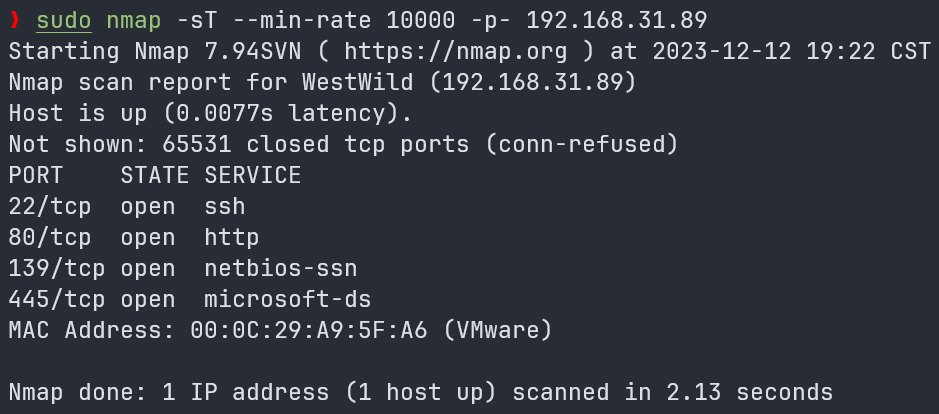

详细信息扫描

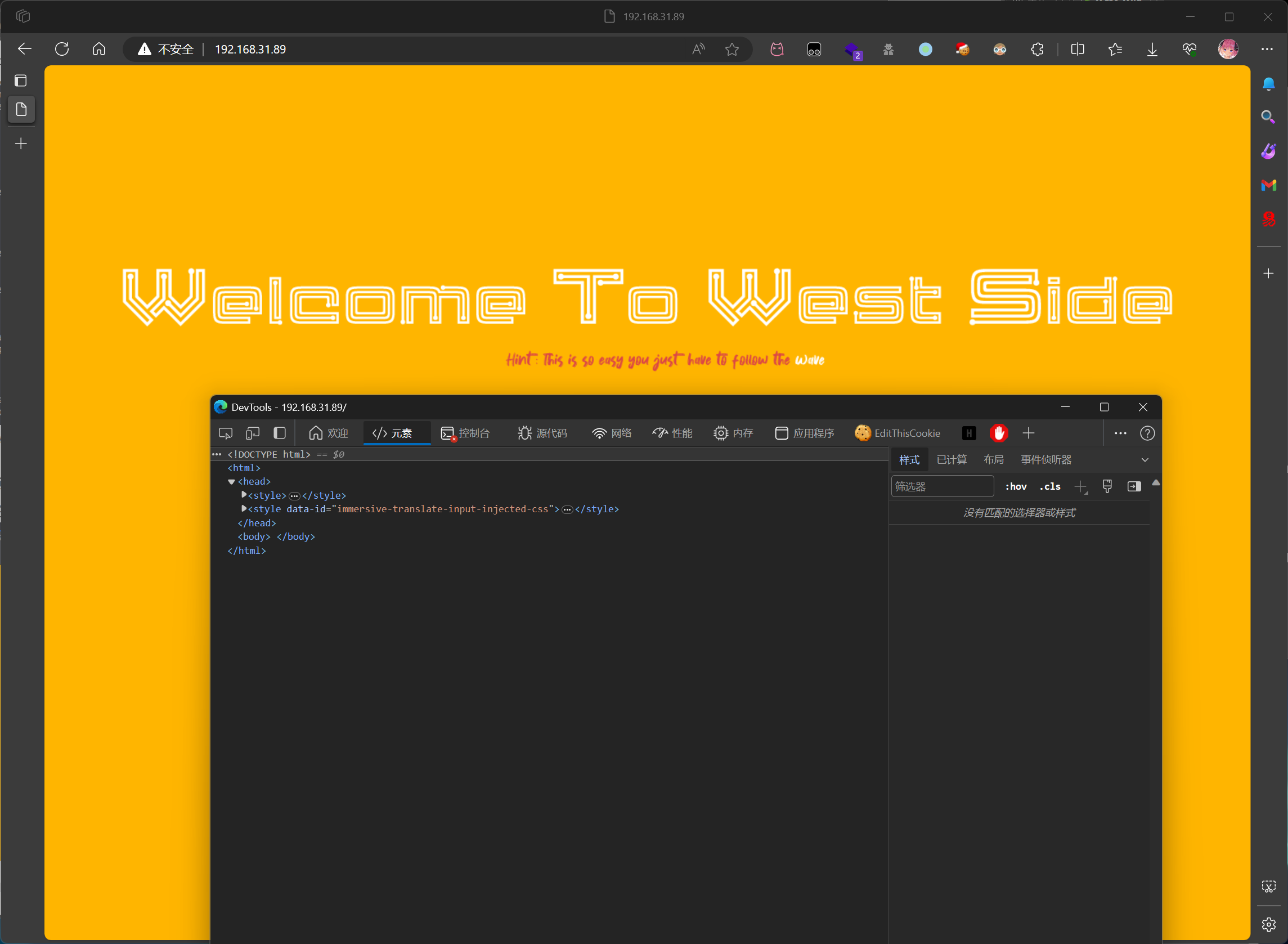

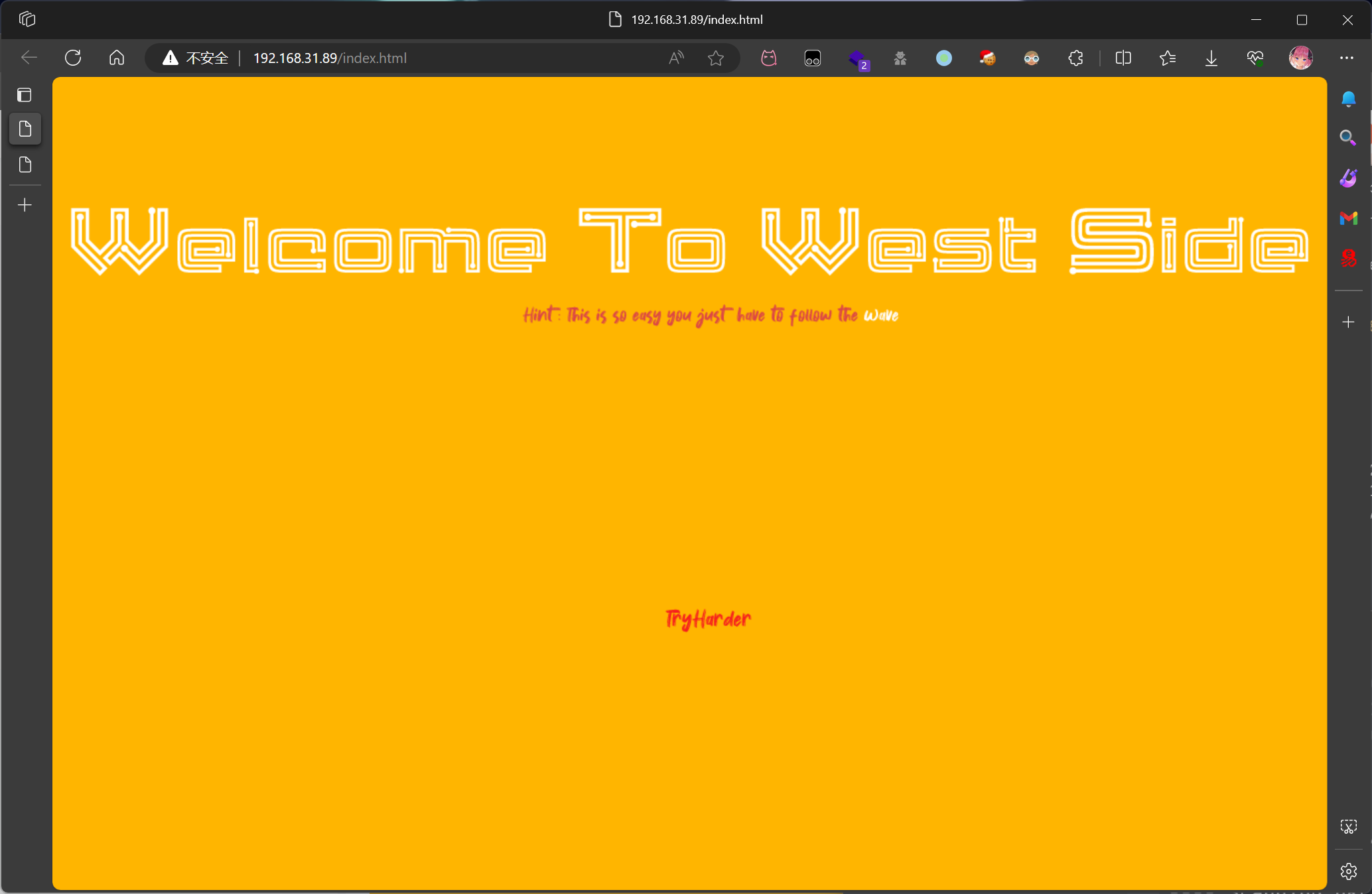

访问网页

没什么信息,源码里也什么都没有。

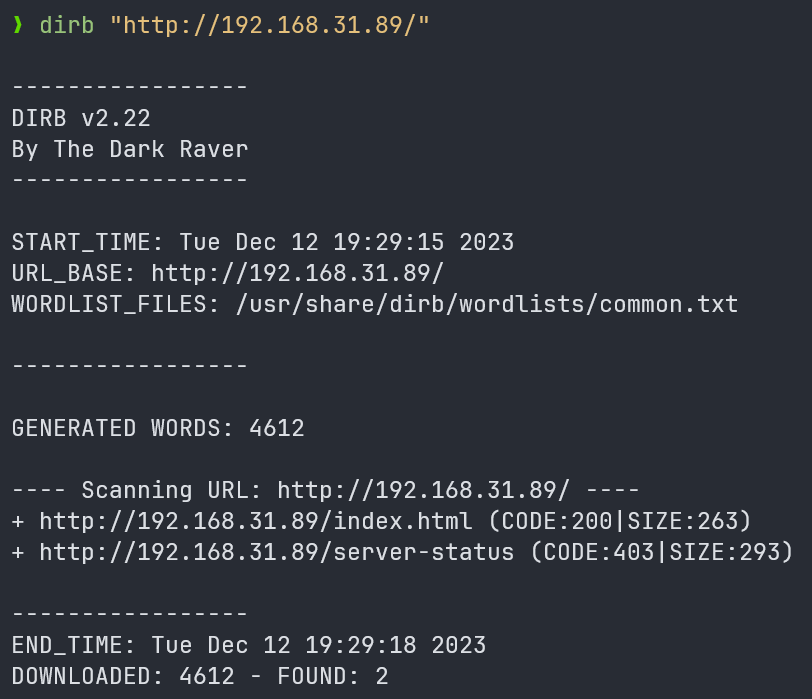

目录爆破

既然没东西,那还是目录爆破一下,看看有什么可用目录

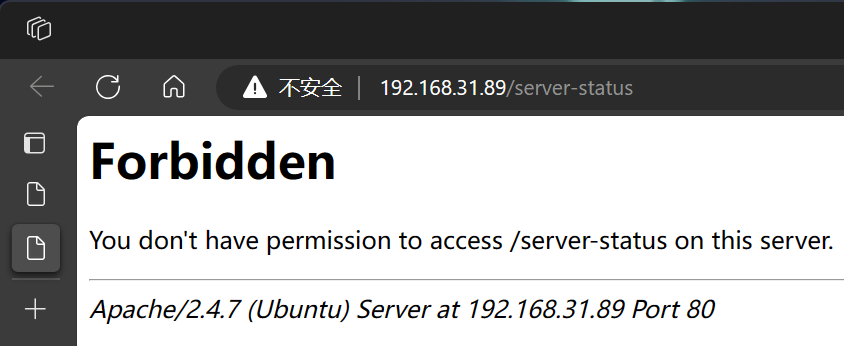

一个没有权限,一个是网站主页,没有价值。

smb共享(445端口)

在详细信息扫描那里,我们看到了靶机开启了SMB服务,也就是存在共享文件

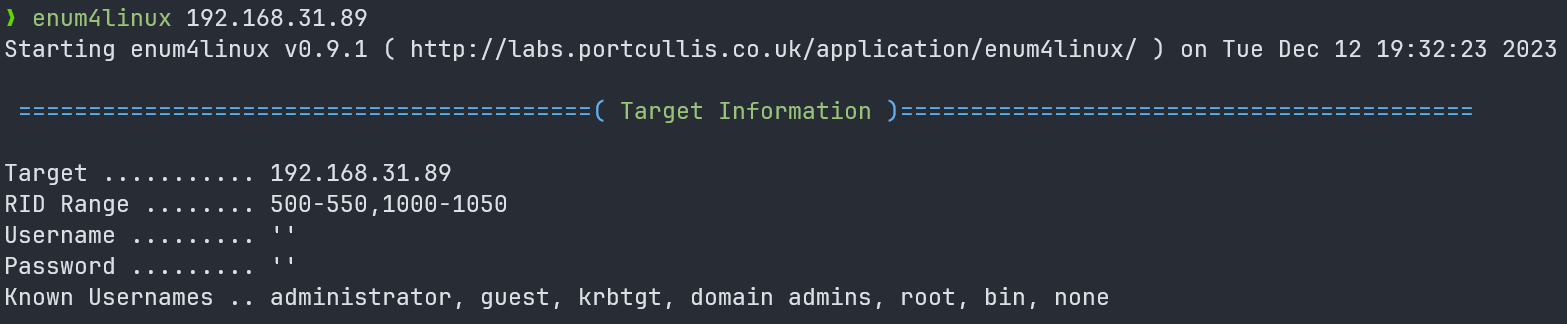

我们用enum4linux枚举一下用户和共享文件夹

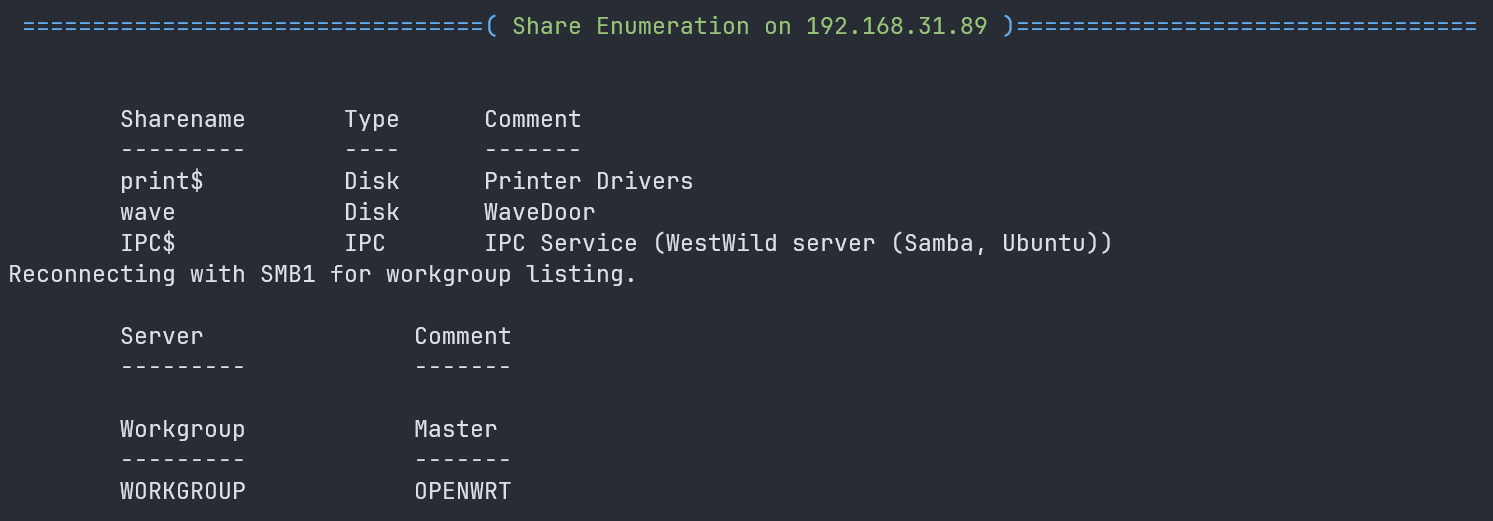

可能为空密码,且存在一个wave的文件夹,直接用smbclient访问

还真没密码啊?

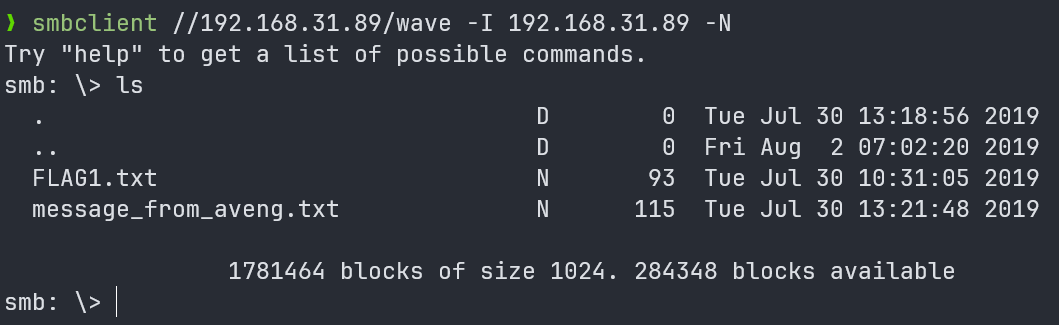

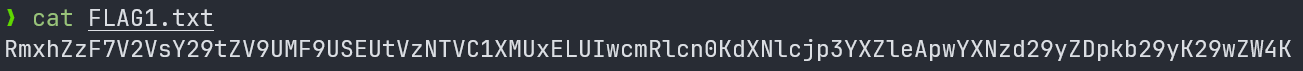

应该是什么编码,解码一下

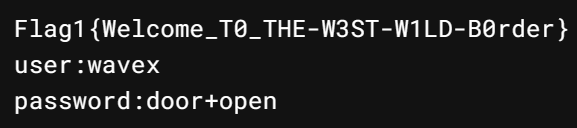

base64解码得到用户名密码和flag1

提权

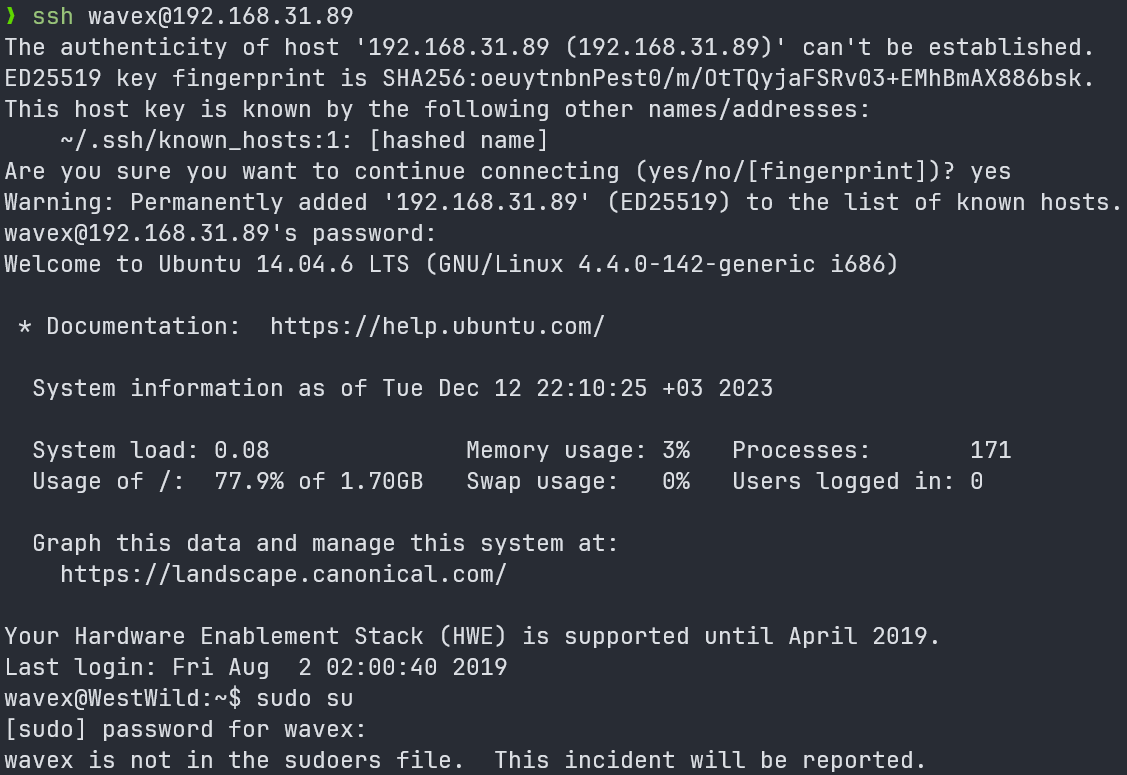

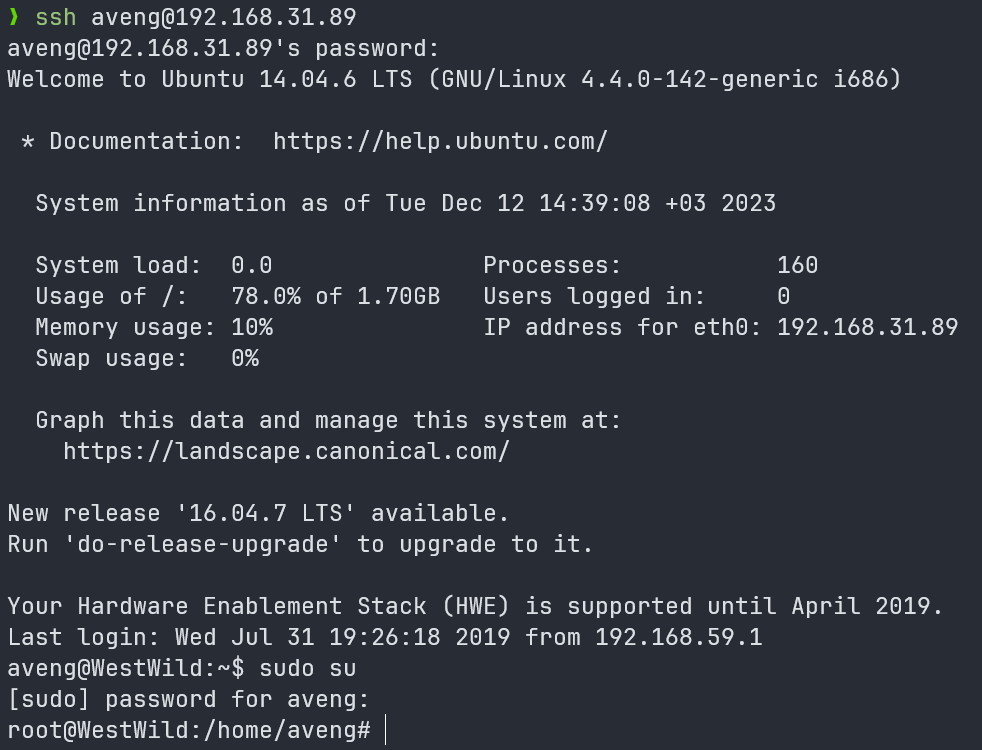

用上面得到的用户名密码通过ssh连接

这个用户看起来并没有提权到root的权限,我们来看看这个用户有什么有写权限的文件

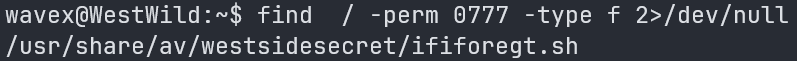

使用下面这个命令我们可以查到

1 | find / -perm 0777 -type f 2>/dev/null |

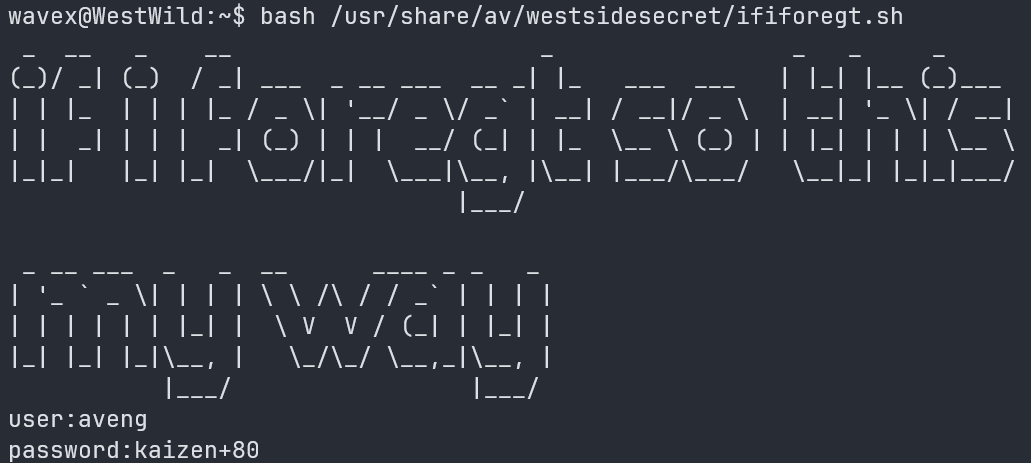

直接执行一下这个.sh文件看看

另外一个用户名密码,我们用ssh登录

拿到root权限

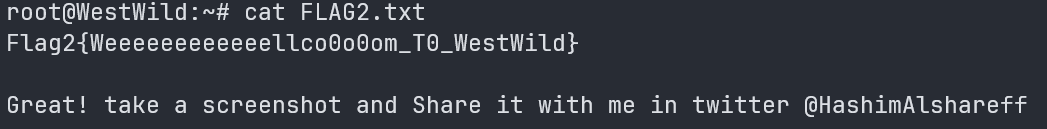

并且回到root目录下,拿到flag2。完成此靶机渗透